介绍:

听说群友需要,发一下吧

一、硬编码凭证与密钥

-

API 密钥

const firebaseConfig = { apiKey: "AIzaSyB_..." };攻击:直接访问云服务(AWS/Firebase)。

-

后端凭证

axios.post('/api/login', { username: 'admin', password: 'Admin@123' });攻击:横向渗透或越权访问。

-

加密密钥

const ENCRYPTION_KEY = "2F63E9A9B3D48C7B"; // AES密钥硬编码攻击:解密数据或篡改逻辑。

二、隐藏接口与调试端点

-

未文档化 API

fetch('/internal/v1/deleteUser?userId=123', { method: 'DELETE' }); // 隐蔽接口攻击:直接调用管理接口删除数据。

-

调试功能

if (location.hostname === 'localhost') { enableDebugMode(); } // 本地调试模式攻击:篡改 Host 头触发调试。

三、敏感业务逻辑

-

权限绕过

function isAdmin(userId) { return userId === 1; } // 硬编码管理员ID攻击:伪造

userId=1越权。 -

输入校验缺陷

if (input.length > 10) { ... } // 仅校验长度攻击:构造畸形输入绕过校验。

四、第三方服务配置

-

云存储路径

const s3BucketUrl = "https://my-bucket.s3.amazonaws.com/"; // S3路径泄露攻击:遍历公开存储桶获取文件。

-

支付网关测试密钥

Stripe.setPublishableKey('pk_test_51Habcd...'); // Stripe测试密钥攻击:伪造支付请求。

五、调试与日志泄露

-

数据库连接信息

console.error("DB Error: mysql://user:pass@10.0.0.1:3306"); // 日志泄露攻击:获取数据库凭据。

-

Token 打印

console.log("Token:", response.data.token); // 控制台泄露Token攻击:直接复制 Token。

六、加密与编码漏洞

-

Base64 伪加密

const encodedData = btoa(JSON.stringify(data)); // Base64“加密”攻击:解码获取明文。

function encrypt(text) { return text.split('').map(c => c.charCodeAt(0)+5); }攻击:逆向算法生成载荷。

七、前端框架风险

-

全局状态暴露

window.__REDUX_STORE__ = store; // Redux全局泄露攻击:控制台修改

isAdmin: true。 -

未转义用户输入

const html = `<div>${userInput}</div>`; // XSS注入点攻击:注入恶意脚本。

八、本地存储泄露

-

Token 存储

localStorage.setItem('authToken', 'eyJhbGci...'); // Token明文存储攻击:XSS 窃取或直接读取。

九、源码映射泄露

-

Source Map 文件

//# sourceMappingURL=app.min.js.map // 映射文件泄露攻击:还原混淆代码,分析漏洞。

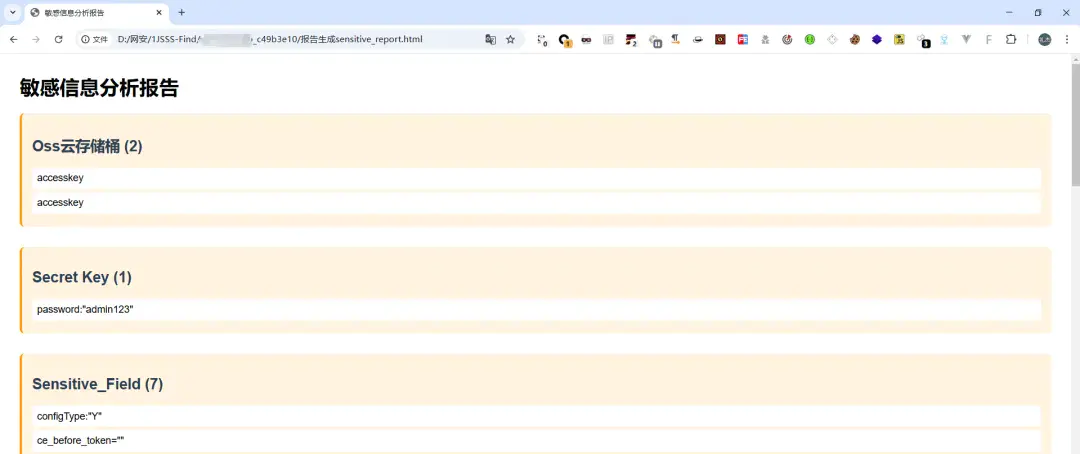

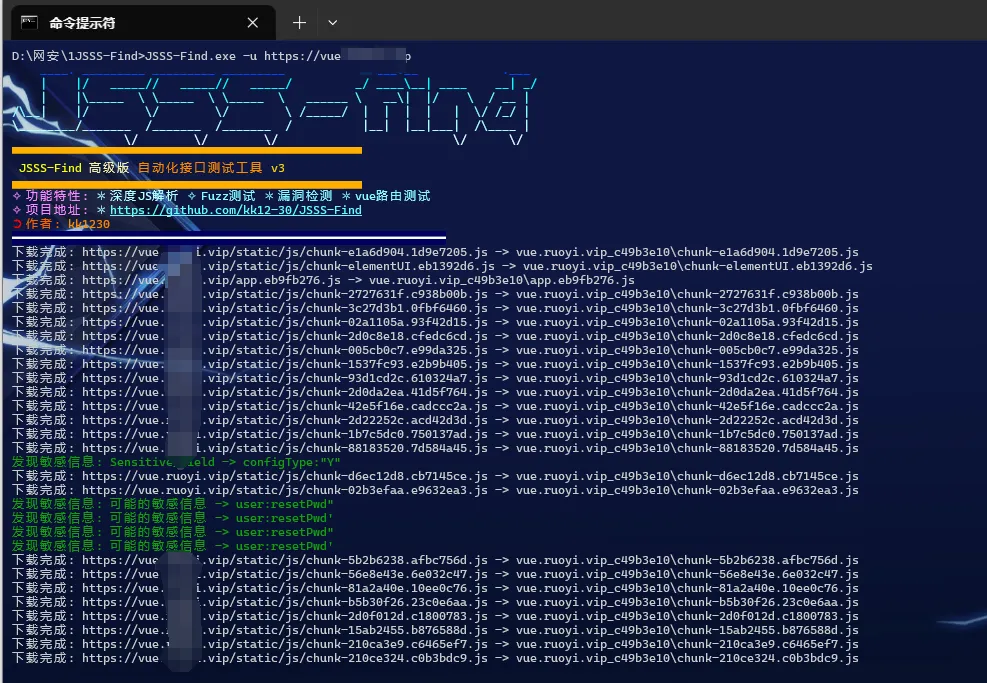

敏感信息深度搜集的实现

- 使用方式

JSSS-Find.exe -u https://vue.xxx.vipJSSS-Find.exe -f 指定目录的所有JS文件1.深度爬取并下载JS文件到本地,利用正则进行分析敏感信息

2.当前目录下生成报告和txt文件

深度fuzz功能的实现

功能概述: fuzz 功能旨在通过发送各种不同的请求(包括不同的 HTTP 方法和参数组合)到从 JavaScript 文件中提取出的接口路径,尝试检测出可能存在的有效端点、敏感信息暴露或安全漏洞。该功能分为两个主要阶段:基础多方法测试和深度参数化测试(403绕过)。

使用方式

JSSS-Find.exe -u https://vue.xxx.vip -fuzz

JSSS-Find.exe -f 指定目录的所有JS文件 -u https://vue.xxx.vip -fuzz算了懒得复制了,更详细的自行前往:https://mp.weixin.qq.com/s/wZO-s6_GJWIiJhnnK5Kbnw 查看

下载链接:

会员专属

会员专属

请登录后查看评论内容