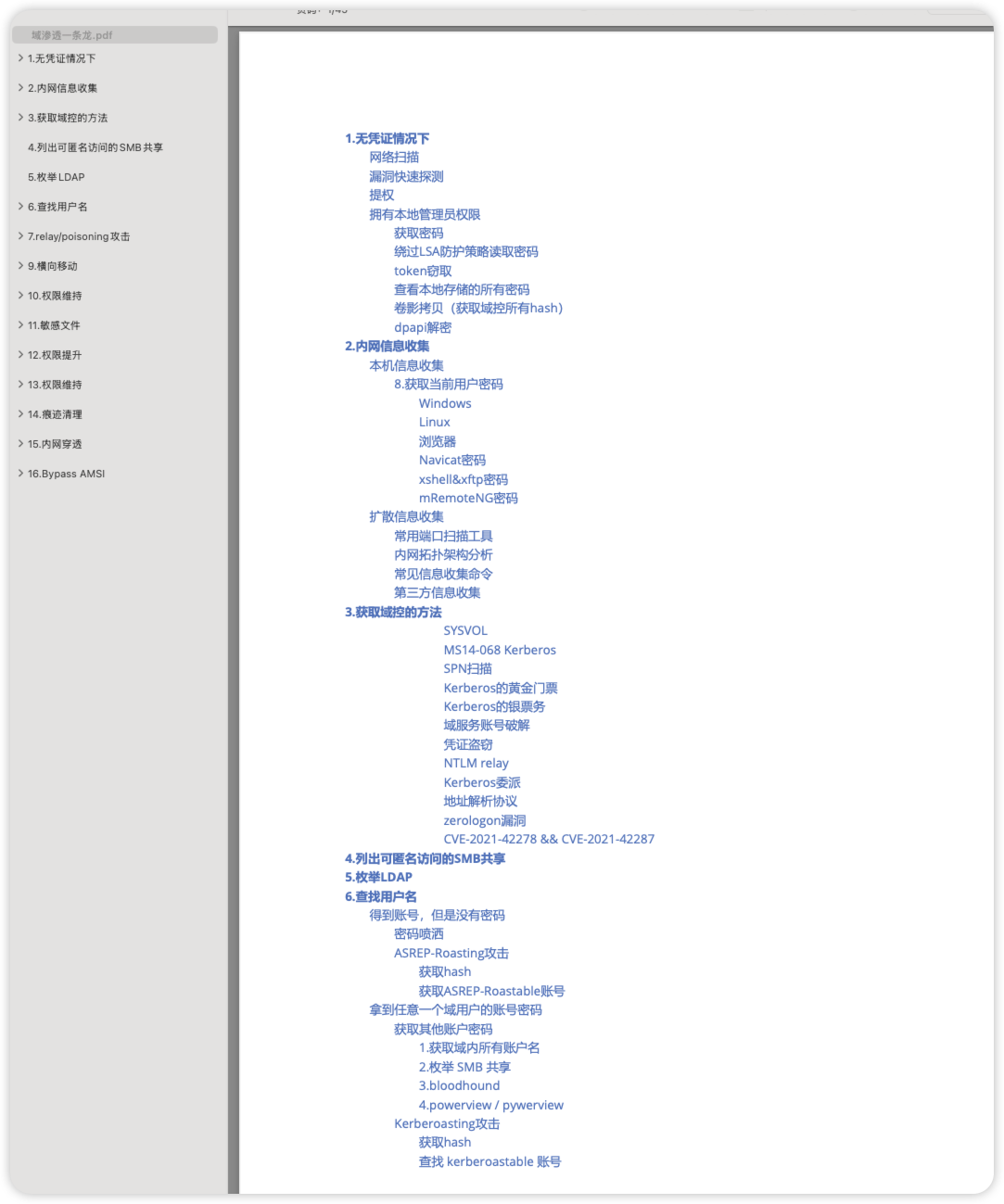

目录:

- 1.无凭证情况下 (Page 4)

- 网络扫描 (Page 4)

- 漏洞快速探测 (Page 4)

- 提权 (Page 4)

- 拥有本地管理员权限 (Page 5)

- 获取密码 (Page 5)

- 绕过LSA防护策略读取密码 (Page 5)

- token窃取 (Page 5)

- 查看本地存储的所有密码 (Page 6)

- 卷影拷贝(获取域控所有hash) (Page 6)

- dpapi解密 (Page 6)

- 2.内网信息收集 (Page 6)

- 本机信息收集 (Page 6)

- 8.获取当前用户密码 (Page 7)

- Windows (Page 7)

- Linux (Page 7)

- 浏览器 (Page 7)

- Navicat密码 (Page 7)

- xshell&xftp密码 (Page 7)

- mRemoteNG密码 (Page 7)

- 扩散信息收集 (Page 7)

- 常用端口扫描工具 (Page 8)

- 内网拓扑架构分析 (Page 8)

- 常见信息收集命令 (Page 8)

- 第三方信息收集 (Page 9)

- 3.获取域控的方法 (Page 9)

- SYSVOL (Page 9)

- MS14-068 Kerberos (Page 9)

- SPN扫描 (Page 9)

- Kerberos的黄金门票 (Page 10)

- Kerberos的银票务 (Page 10)

- 域服务账号破解 (Page 10)

- 凭证盗窃 (Page 10)

- NTLM relay (Page 11)

- Kerberos委派 (Page 11)

- 地址解析协议 (Page 11)

- zerologon漏洞 (Page 11)

- CVE-2021-42278 && CVE-2021-42287 (Page 13)

- 4.列出可匿名访问的SMB共享 (Page 13)

- 5.枚举LDAP (Page 14)

- 6.查找用户名 (Page 14)

- 得到账号,但是没有密码 (Page 14)

- 密码喷洒 (Page 14)

- ASREP-Roasting攻击 (Page 14)

- 获取hash (Page 14)

- 获取ASREP-Roastable账号 (Page 15)

- 拿到任意一个域用户的账号密码 (Page 15)

- 获取其他账户密码 (Page 15)

- 1.获取域内所有账户名 (Page 15)

- 2.枚举 SMB 共享 (Page 15)

- 3.bloodhound (Page 15)

- 4.powerview / pywerview (Page 15)

- Kerberoasting攻击 (Page 15)

- 获取hash (Page 15)

- 查找 kerberoastable 账号 (Page 15)

- MS14-068 (Page 16)

- PrintNightmare (Page 16)

- 枚举 DNS 服务器 (Page 16)

- 7.relay/poisoning攻击 (Page 16)

- 扫描没开启SMB签名的机器 (Page 16)

- PetitPotam (Page 17)

- 监听 (Page 17)

- 无SMB签名 || 开启IPv6 || ADCS (Page 17)

- 1.MS08-068 (Page 17)

- 2.mitm6 -i eth0 -d (Page 17)

- 3.adcs (Page 17)

- 拿到hash破解 (Page 17)

- 1.LM (Page 18)

- 2.NTLM (Page 18)

- 3.NTLMv1 (Page 18)

- 4.NTLMv2 (Page 18)

- 5.Kerberos 5 TGS (Page 18)

- 6.Kerberos ASREP (Page 18)

- 9.横向移动 (Page 18)

- 1.PTH (Page 18)

- 2.PTK (Page 19)

- 3.非约束委派 (Page 19)

- 获取票据 (Page 19)

- 查找非约束委派主机 (Page 19)

- 4.约束委派 (Page 19)

- 获取票据 (Page 20)

- 查找约束委派主机 (Page 20)

- 5.基于资源的约束委派 (Page 20)

- 6.dcsync (Page 20)

- 7.打印机 SpoolService 漏洞利用 (Page 20)

- 8.AD域ACL攻击(aclpwn.py) (Page 20)

- 9.获取LAPS管理员密码 (Page 21)

- 10.privexchange漏洞 (Page 21)

- Exchange的利用 (Page 21)

- 11.IPC (Page 21)

- 12.其他横移 (Page 22)

- 10.权限维持 (Page 22)

- 拿到域控权限 (Page 22)

- 后门 (Page 22)

- 域信任关系 (Page 23)

- 子域攻击父域 - SID History版跨域黄金票据 (Page 23)

- 利用域信任密钥获取目标域的权限 - 信任票据 (Page 23)

- 攻击其它林 (Page 23)

- 活动目录持久性技巧 (Page 23)

- Security Support Provider (Page 23)

- SID History (Page 24)

- AdminSDHolder&SDProp (Page 24)

- Dcsync后门 (Page 24)

- 组策略 (Page 24)

- Hook PasswordChangeNotify (Page 24)

- Kerberoasting后门 (Page 24)

- AdminSDHolder (Page 24)

- Delegation (Page 24)

- 11.敏感文件 (Page 24)

- windows (Page 24)

- Linux (Page 25)

- 12.权限提升 (Page 27)

- Windows (Page 27)

- bypass UAC (Page 27)

- 常用方法 (Page 27)

- 常用工具 (Page 28)

- 提权 (Page 28)

- Linux (Page 28)

- 内核溢出提权 (Page 28)

- 计划任务 (Page 28)

- SUID (Page 29)

- 环境变量 (Page 29)

- 系统服务的错误权限配置漏洞 (Page 29)

- 不安全的文件/文件夹权限配置 (Page 29)

- 找存储的明文用户名,密码 (Page 30)

- 13.权限维持 (Page 30)

- Windows (Page 30)

- 1、密码记录工具 (Page 30)

- 2、常用的存储Payload位置 (Page 30)

- 3、Run/RunOnce Keys (Page 31)

- 4、BootExecute Key (Page 31)

- 5、Userinit Key (Page 31)

- 6、Startup Keys (Page 31)

- 7、Services (Page 31)

- 8、Browser Helper Objects (Page 31)

- 9、AppInit_DLLs (Page 32)

- 10、文件关联 (Page 32)

- 11、bitsadmin (Page 32)

- 12、mof (Page 32)

- 13、wmi (Page 32)

- 14、Userland Persistence With Scheduled Tasks (Page 33)

- 15、Netsh (Page 34)

- 16、Shim (Page 34)

- 17、DLL劫持 (Page 34)

- 18、DoubleAgent (Page 34)

- 19、waitfor.exe (Page 34)

- 20、AppDomainManager (Page 34)

- 21、Office (Page 34)

- 22、CLR (Page 34)

- 23、msdtc (Page 35)

- 24、Hijack CAccPropServicesClass and MMDeviceEnumerato (Page 35)

- 25、Hijack explorer.exe (Page 35)

- 26、Windows FAX DLL Injection (Page 35)

- 27、特殊注册表键值 (Page 35)

- 28、快捷方式后门 (Page 35)

- 29、Logon Scripts (Page 35)

- 30、Password Filter DLL (Page 35)

- 31、利用BHO实现IE浏览器劫持 (Page 35)

- Linux (Page 35)

- crontab (Page 35)

- 硬链接sshd (Page 36)

- SSH Server wrapper (Page 36)

- SSH keylogger (Page 36)

- Cymothoa_进程注入backdoor (Page 36)

- rootkit (Page 36)

- Tools (Page 36)

- 14.痕迹清理 (Page 36)

- Windows日志清除 (Page 37)

- 破坏Windows日志记录功能 (Page 37)

- Metasploit (Page 37)

- 3389登陆记录清除 (Page 37)

- 15.内网穿透 (Page 37)

- 0x01 场景与思路分析 (Page 38)

- 场景一:内网防火墙对出口流量没有任何端口限制 (Page 38)

- 场景二:内网防火墙仅允许内网主机访问外网的特定端口(如:80, 443) (Page 38)

- 场景三:TCP不出网-HTTP代理 (Page 38)

- 场景四 TCP出网-socks代理 (Page 39)

- 0x02 Lcx (Page 40)

- 端口转发 (Page 40)

- 端口映射 (Page 40)

- 0x03 SSH隧道 (Page 41)

- SSH本地转发 (Page 41)

- SSH远程转发 (Page 41)

- SSH动态转发,正向代理做动态的端口转发 (Page 42)

- SSH动态转发,正向代理进行单一的端口转发 (Page 42)

- 16.Bypass AMSI (Page 42)

- 一键关闭AMSI (Page 42)

- powershell降级 (Page 43)

- 内存补丁 (Page 43)

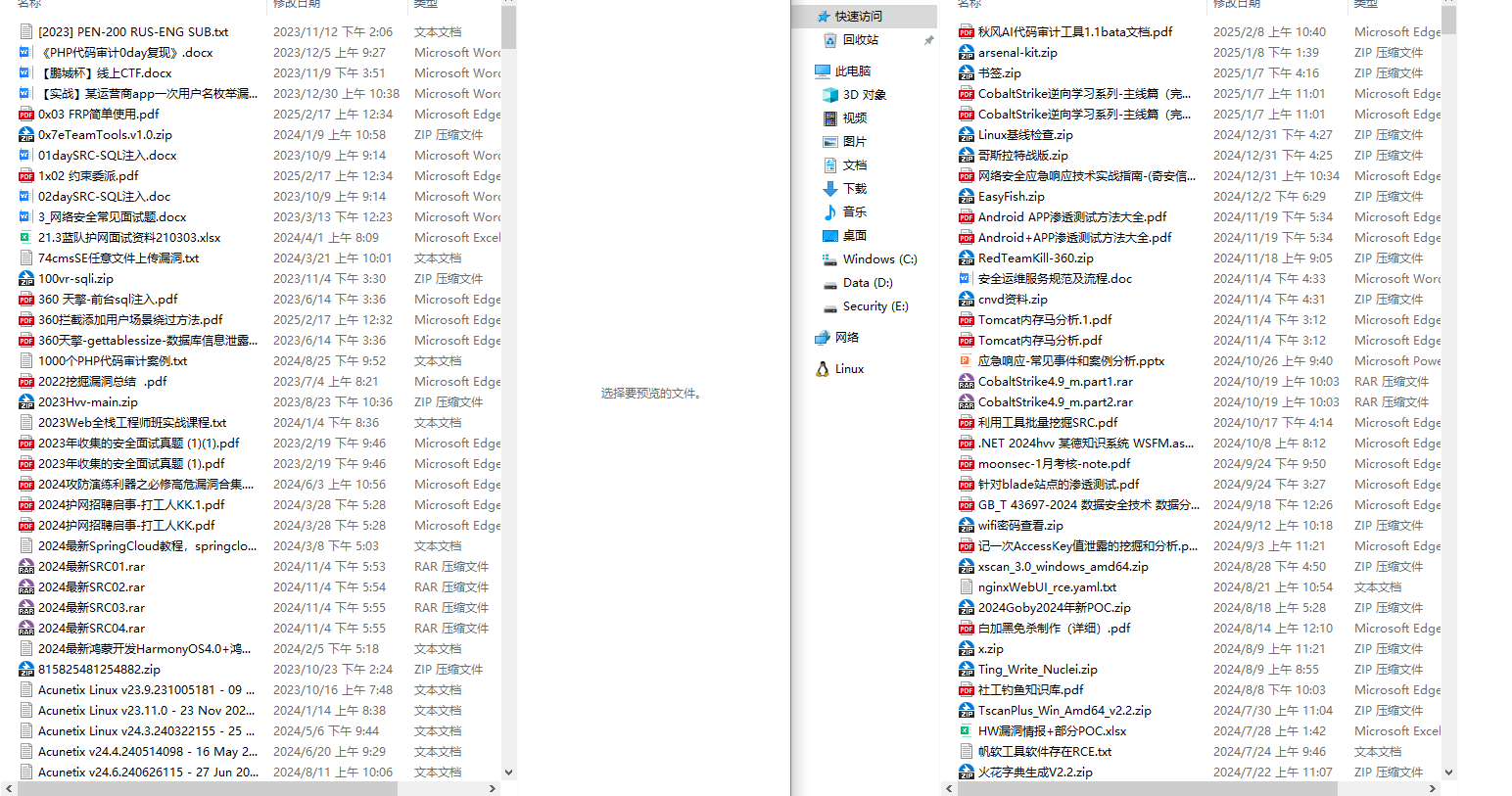

预览:

下载链接:

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容