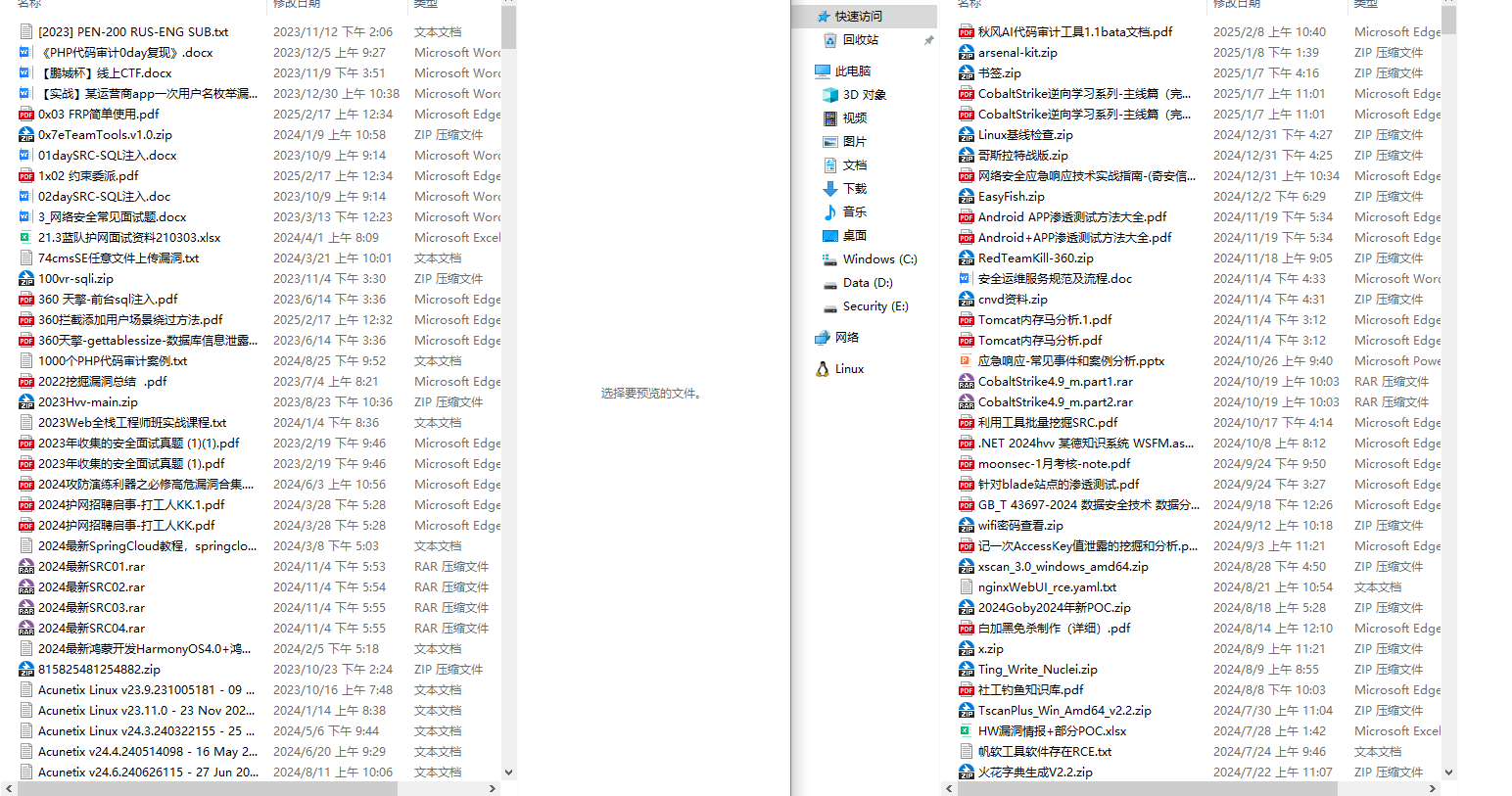

分享一下我在学习过程中的笔记,其中有部分是我汉化的,然后收集的一些关于HTB的内容,也有一些flag和解决方案,我自己也添加了一些用到的命令,有需要的会员可以自取哦。

目录:

├── CBBH

│ ├── 1.Web Requests

│ │ ├── 1.0 cheatsheet.pdf

│ │ ├── 1.1 HTTP Fundamentals.md

│ │ └── 1.2 HTTP Methods.md

│ ├── 10.Command Injections

│ │ ├── 10.0 cheatsheet.pdf

│ │ ├── 10.1 Intro to Command Injections.md

│ │ ├── 10.2 Exploitation.md

│ │ ├── 10.3 Filter Evasion.md

│ │ ├── 10.4 Prevention.md

│ │ └── 10.5 Skills Assessment.md

│ ├── 11.File Upload Attacks

│ │ ├── 11.0 cheatsheet.pdf

│ │ ├── 11.1 Intro to File Upload Attacks.md

│ │ ├── 11.2 Basic Exploitation.md

│ │ ├── 11.3 Bypassing Filters.md

│ │ ├── 11.4 Other Upload Attacks.md

│ │ ├── 11.5 Prevention.md

│ │ └── 11.6 Skills Assessment.md

│ ├── 12.Server-side Attacks --CHANGED

│ │ ├── 12.0 cheatsheet.pdf

│ │ ├── 12.1 Introduction.md

│ │ ├── 12.2 Abusing Intermediary Applications.md

│ │ ├── 12.3 Server-Side Request Forgery (SSRF).md

│ │ ├── 12.4 Server-Side Includes (SSI) Injection.md

│ │ ├── 12.5 Edge-Side Includes (ESI) Injection.md

│ │ ├── 12.6 Server-Side Template Injections.md

│ │ ├── 12.7 Extensible Stylesheet Language Transformations Server-Side Injections.md

│ │ ├── 12.8 Skills Assessment.md

│ │ └── image

│ │ ├── ESI.png

│ │ └── ssti_diagram.webp

│ ├── 13.Login Brute Forcing

│ │ ├── 13.0 cheatsheet.pdf

│ │ ├── 13.1 Introduction.md

│ │ ├── 13.2 Basic HTTP Auth Brute Forcing.md

│ │ ├── 13.3 Web Forms Brute Forcing.md

│ │ ├── 13.4 Service Authentication Attacks.md

│ │ └── 13.5 Skills Assessment.md

│ ├── 14.Broken Authentication

│ │ ├── 14.0 cheatsheet.pdf

│ │ ├── 14.1 Introduction to Authentication.md

│ │ ├── 14.2 Brute-Force Attacks.md

│ │ ├── 14.3 Password Attacks.md

│ │ ├── 14.4 Authentication Bypasses.md

│ │ ├── 14.5 Session Attacks.md

│ │ ├── 14.6 Skill Assessment.md

│ │ └── images

│ │ ├── bypass_directaccess_1.webp

│ │ ├── bypass_directaccess_3.webp

│ │ └── captcha_1.png

│ ├── 15.Web Attacks

│ │ ├── 15.0 cheatsheet.pdf

│ │ ├── 15.1 Introduction to Web Attacks.md

│ │ ├── 15.2 HTTP Verb Tampering.md

│ │ ├── 15.3 Insecure Direct Object References (IDOR).md

│ │ ├── 15.4 XML External Entity (XXE) Injection.md

│ │ └── 15.5 Skills Assessment.md

│ ├── 16.File Inclusion

│ │ ├── 16.0 cheatsheet.pdf

│ │ ├── 16.1 Introduction.md

│ │ ├── 16.2 File Disclosure.md

│ │ ├── 16.3 Remote Code Execution.md

│ │ ├── 16.4 Automation and Prevention.md

│ │ └── 16.5 Skills Assessment.md

│ ├── 17.Session Security

│ │ ├── 17.1 Introduction to Sessions.md

│ │ ├── 17.2 Session Attacks.md

│ │ └── 17.3 Skills Assessment.md

│ ├── 18.Web Service & API Attacks

│ │ ├── 18.1 Web Service & API Fundamentals.md

│ │ ├── 18.2 Web Service Attacks.md

│ │ └── 18.3 API Attacks.md

│ ├── 19.Hacking WordPress

│ │ ├── 19.0 cheatsheet.pdf

│ │ ├── 19.1 Introduction.md

│ │ ├── 19.2 Enumeration.md

│ │ ├── 19.3 Exploitation.md

│ │ ├── 19.4 Security Measures.md

│ │ └── 19.5 Skills Assessment.md

│ ├── 2.Introduction to Web Applications

│ │ ├── 1.1 Introduction to Web Applications.md

│ │ ├── 1.2 Front End Components.md

│ │ ├── 1.3 Front End Vulnerabilities.md

│ │ ├── 1.4 Back End Components.md

│ │ ├── 1.5 Back End Vulnerabilities.md

│ │ └── 1.6 Next Steps.md

│ ├── 20.Bug Bounty Hunter Process

│ │ ├── 20.1 Bug Bounty 101.md

│ │ └── 20.2 Professionally Reporting Bugs.md

│ ├── 3.Using Web Proxies

│ │ ├── 3.0 cheatsheet.pdf

│ │ ├── 3.1 Getting Started.md

│ │ ├── 3.2 Web Proxy.md

│ │ ├── 3.3 Web Fuzzer.md

│ │ ├── 3.4 Web Scanner.md

│ │ └── 3.5 Skills Assessment.md

│ ├── 4.Information Gathering - Web Editon

│ │ ├── 4.0 cheatsheet.pdf

│ │ ├── 4.1 Introduction.md

│ │ ├── 4.2 WHOIS.md

│ │ └── 4.3 DNS & Subdomains.md

│ ├── 5.Attacking Web Applications with Ffuf

│ │ ├── 5.0 cheatsheet.pdf

│ │ ├── 5.1 Introduction.md

│ │ ├── 5.2 Basic Fuzzing.md

│ │ ├── 5.3 Domain Fuzzing.md

│ │ ├── 5.4 Parameter Fuzzing.md

│ │ └── 5.5 Skills Assessment.md

│ ├── 6.JavaScript Deobfuscation

│ │ ├── 6.0 cheatsheet.pdf

│ │ ├── 6.1 Introduction.md

│ │ ├── 6.2 Obfuscation.md

│ │ ├── 6.3 Deobfuscation Examples.md

│ │ └── 6.4 Skills Assessment.md

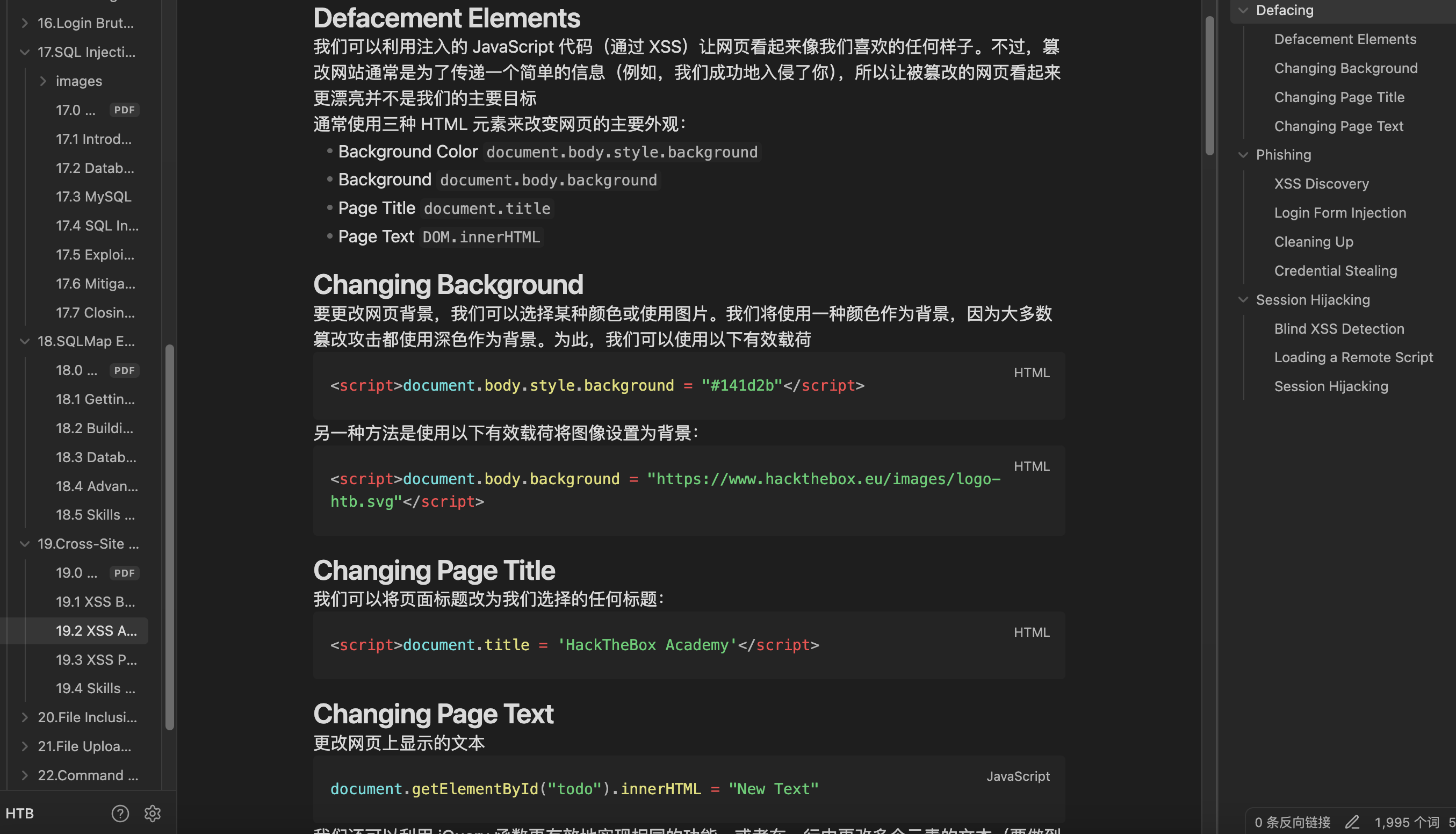

│ ├── 7.Cross-Site Scripting (XSS)

│ │ ├── 7.0 cheatsheet.pdf

│ │ ├── 7.1 XSS Basics.md

│ │ ├── 7.2 XSS Attacks.md

│ │ ├── 7.3 XSS Prevention.md

│ │ └── 7.4 Skills Assessment.md

│ ├── 8.SQL Injection Fundamentals

│ │ ├── 8.0 cheatsheet.pdf

│ │ ├── 8.1 Introduction.md

│ │ ├── 8.2 Databases.md

│ │ ├── 8.3 MySQL.md

│ │ ├── 8.4 SQL Injections.md

│ │ ├── 8.5 Exploitation.md

│ │ ├── 8.6 Mitigations.md

│ │ ├── 8.7 Closing it Out.md

│ │ └── images

│ │ └── types_of_sqli.jpg

│ └── 9.SQLMap Essentials

│ ├── 9.0 cheatsheet.pdf

│ ├── 9.1 Getting Started.md

│ ├── 9.2 Building Attacks.md

│ ├── 9.3 Database Enumeration.md

│ ├── 9.4 Advanced SQLMap Usage.md

│ └── 9.5 Skills Assessment.md

├── CPTS

│ ├── 1.Penetration Testing Process

│ │ ├── 1.1 Using Academy Effectively.md

│ │ ├── 1.2 Background & Preparation.md

│ │ ├── 1.3 Penetration Testing Phases - Assessment Specific Stages.md

│ │ ├── 1.4 Penetration Testing Phases - Project Closeout.md

│ │ ├── 1.5 Preparing for Real-World Pentests.md

│ │ ├── Words_of_Wisdom.txt

│ │ └── images

│ │ └── Penetartion-Process.png

│ ├── 10.Password Attacks

│ │ ├── 10.0 cheatsheet.pdf

│ │ ├── 10.1 Introduction.md

│ │ ├── 10.2 Remote Password Attacks.md

│ │ ├── 10.3 Windows Local Password Attacks.md

│ │ ├── 10.4 Linux Local Password Attacks.md

│ │ ├── 10.5 Windows Lateral Movement.md

│ │ ├── 10.6 Cracking Files.md

│ │ ├── 10.7 Password Management.md

│ │ ├── 10.8 Skills Assessment.md

│ │ └── images

│ │ ├── Auth_process.png

│ │ └── authn_credman_credprov.png

│ ├── 11.Attacking Common Services

│ │ └── 11.9 Skills Assessment.md

│ ├── 12.Pivoting, Tunneling, and Port Forwarding

│ ├── 13.Active Directory Enumeration & Attacks

│ ├── 14.Using Web Proxies

│ │ ├── 14.0 cheatsheet.pdf

│ │ ├── 14.1 Getting Started.md

│ │ ├── 14.2 Web Proxy.md

│ │ ├── 14.3 Web Fuzzer.md

│ │ ├── 14.4 Web Scanner.md

│ │ └── 14.5 Skills Assessment.md

│ ├── 15.Attacking Web Applications with Ffuf

│ │ ├── 15.0 cheatsheet.pdf

│ │ ├── 15.1 Introduction.md

│ │ ├── 15.2 Basic Fuzzing.md

│ │ ├── 15.3 Domain Fuzzing.md

│ │ ├── 15.4 Parameter Fuzzing.md

│ │ └── 15.5 Skills Assessment.md

│ ├── 16.Login Brute Forcing

│ │ ├── 16.0 cheatsheet.pdf

│ │ ├── 16.1 Introduction.md

│ │ ├── 16.2 Basic HTTP Auth Brute Forcing.md

│ │ ├── 16.3 Web Forms Brute Forcing.md

│ │ ├── 16.4 Service Authentication Attacks.md

│ │ └── 16.5 Skills Assessment.md

│ ├── 17.SQL Injection Fundamentals

│ │ ├── 17.0 cheatsheet.pdf

│ │ ├── 17.1 Introduction.md

│ │ ├── 17.2 Databases.md

│ │ ├── 17.3 MySQL.md

│ │ ├── 17.4 SQL Injections.md

│ │ ├── 17.5 Exploitation.md

│ │ ├── 17.6 Mitigations.md

│ │ ├── 17.7 Closing it Out.md

│ │ └── images

│ │ └── types_of_sqli.jpg

│ ├── 18.SQLMap Essentials

│ │ ├── 18.0 cheatsheet.pdf

│ │ ├── 18.1 Getting Started.md

│ │ ├── 18.2 Building Attacks.md

│ │ ├── 18.3 Database Enumeration.md

│ │ ├── 18.4 Advanced SQLMap Usage.md

│ │ └── 18.5 Skills Assessment.md

│ ├── 19.Cross-Site Scripting (XSS)

│ │ ├── 19.0 cheatsheet.pdf

│ │ ├── 19.1 XSS Basics.md

│ │ ├── 19.2 XSS Attacks.md

│ │ ├── 19.3 XSS Prevention.md

│ │ └── 19.4 Skills Assessment.md

│ ├── 2.Getting Started

│ │ ├── 2.0 cheatsheet.pdf

│ │ ├── 2.1 Introduction.md

│ │ ├── 2.2 Setup.md

│ │ ├── 2.3 Pentesting Basics.md

│ │ ├── 2.4 Getting Started with Hack The Box (HTB).md

│ │ ├── 2.5 Attacking Your First Box.md

│ │ ├── 2.6 Problem Solving.md

│ │ └── 2.7 What's Next.md

│ ├── 20.File Inclusion

│ │ ├── 20.0 cheatsheet.pdf

│ │ ├── 20.1 Introduction.md

│ │ ├── 20.2 File Disclosure.md

│ │ ├── 20.3 Remote Code Execution.md

│ │ ├── 20.4 Automation and Prevention.md

│ │ └── 20.5 Skills Assessment.md

│ ├── 21.File Upload Attacks

│ │ ├── 21.0 cheatsheet.pdf

│ │ ├── 21.1 Intro to File Upload Attacks.md

│ │ ├── 21.2 Basic Exploitation.md

│ │ ├── 21.3 Bypassing Filters.md

│ │ ├── 21.4 Other Upload Attacks.md

│ │ ├── 21.5 Prevention.md

│ │ └── 21.6 Skills Assessment.md

│ ├── 22.Command Injections

│ │ ├── 22.0 cheatsheet.pdf

│ │ ├── 22.1 Intro to Command Injections.md

│ │ ├── 22.2 Exploitation.md

│ │ ├── 22.3 Filter Evasion.md

│ │ ├── 22.4 Prevention.md

│ │ └── 22.5 Skills Assessment.md

│ ├── 23.Web Attacks

│ │ ├── 23.0 cheatsheet.pdf

│ │ ├── 23.1 Introduction to Web Attacks.md

│ │ ├── 23.2 HTTP Verb Tampering.md

│ │ ├── 23.3 Insecure Direct Object References (IDOR).md

│ │ ├── 23.4 XML External Entity (XXE) Injection.md

│ │ └── 23.5 Skills Assessment.md

│ ├── 25.Linux Privilege Escalation

│ │ ├── 25.0 cheatsheet.pdf

│ │ ├── 25.1 Introduction.md

│ │ ├── 25.2 Information Gathering.md

│ │ ├── 25.3 Environment-based Privilege Escalation.md

│ │ ├── 25.4 Permissions-based Privilege Escalation.md

│ │ ├── 25.5 Service-based Privilege Escalation.md

│ │ ├── 25.6 Linux Internals-based Privilege Escalation.md

│ │ ├── 25.7 Recent 0-Days.md

│ │ ├── 25.8 Hardening Considerations.md

│ │ ├── 25.9 Skills Assessment.md

│ │ └── images

│ │ └── Kubernetes.png.png

│ ├── 3.Network Enumeration with Nmap

│ │ ├── 3.0 cheatsheet.pdf

│ │ ├── 3.1 Introduction.md

│ │ ├── 3.2 Host Enumeration.md

│ │ └── 3.3 Bypass Security Measures.md

│ ├── 4.Footprinting

│ │ ├── 4.0 cheatsheet.pdf

│ │ ├── 4.1 Introduction.md

│ │ ├── 4.2 Infrastructure Based Enumeration.md

│ │ ├── 4.3 Host Based Enumeration.md

│ │ ├── 4.4 Remote Management Protocols.md

│ │ ├── 4.5 Skills Assessment.md

│ │ └── images

│ │ ├── enum-method.png

│ │ ├── pentest-labyrinth.png

│ │ └── tooldev-dns.png

│ ├── 5.Information Gathering - Web Editon

│ │ ├── 4.0 cheatsheet.pdf

│ │ ├── 4.1 Introduction.md

│ │ ├── 4.2 Passive Information Gathering.md

│ │ ├── 4.3 Active Information Gathering.md

│ │ └── 4.4 Putting it all Together.md

│ ├── 6.Vulnerability Assessment

│ │ ├── 6.1 Security Assessments.md

│ │ ├── 6.2 Vulnerability Scoring and Reporting.md

│ │ ├── 6.3 Nessus.md

│ │ ├── 6.4 OpenVAS.md

│ │ ├── 6.5 Reporting.md

│ │ └── images

│ │ ├── CVE_ID.png

│ │ ├── CVSS Metrics.png

│ │ ├── OVAL Process.png.png

│ │ ├── PCI-DSS-Goals.png

│ │ ├── VulnerabilityAssessment_Diagram.png

│ │ ├── VulnerabilityAssessment_Methodology.png

│ │ ├── VulnerabilityAssessment_matrix_07.png

│ │ ├── cia_triad.png

│ │ ├── threat_vulnerability_risk.png

│ │ └── whatisrisk.png

│ ├── 7.File Transfers

│ │ ├── 7.0 cheatsheet.pdf

│ │ ├── 7.1 Introduction.md

│ │ ├── 7.2 File Transfer Methods.md

│ │ └── 7.3 Detect or Be Detected.md

│ ├── 8.Shells & Payloads

│ │ ├── 8.0 cheatsheet.pdf

│ │ ├── 8.1 Introduction.md

│ │ ├── 8.2 Shell Basics.md

│ │ ├── 8.3 Payloads.md

│ │ ├── 8.4 Windows Shells.md

│ │ ├── 8.5 NIX Shells.md

│ │ ├── 8.6 Web Shells.md

│ │ ├── 8.7 Skills Assessment.md

│ │ ├── 8.8 Additional Considerations.md

│ │ └── images

│ │ ├── bindshell.png

│ │ └── reverseshell.png

│ └── 9.Using the Metasploit Framework

│ ├── 9.0 cheatsheet.pdf

│ ├── 9.1 Introduction.md

│ ├── 9.2 MSF Components.md

│ ├── 9.3 MSF Sessions.md

│ ├── 9.4 Additional Features.md

│ └── images

│ ├── msf_project.png

│ └── msf_structure.png

└── CPTS_PATH_ALL_MODULES_FLAGS.txt预览:

下载链接:

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容