0x00 前言

思索万千,决定发表。

本文提到的通杀方案截至到今日之前一直是有效的。

注:本文将不会细讲各个思路该如何利用。

0x01 正文

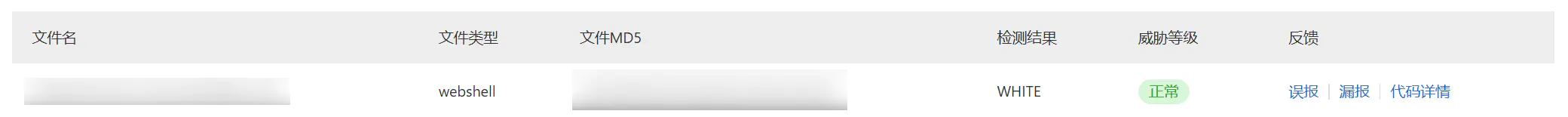

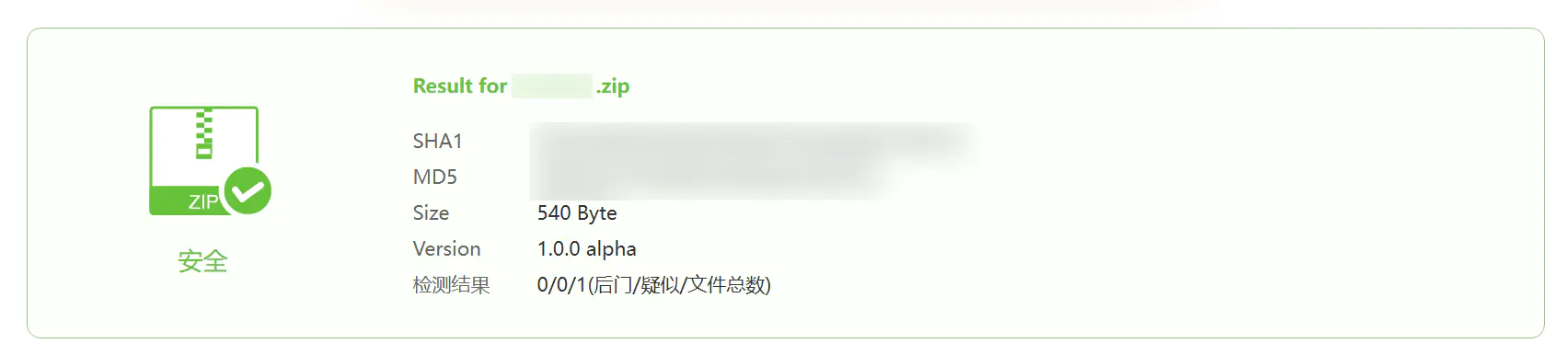

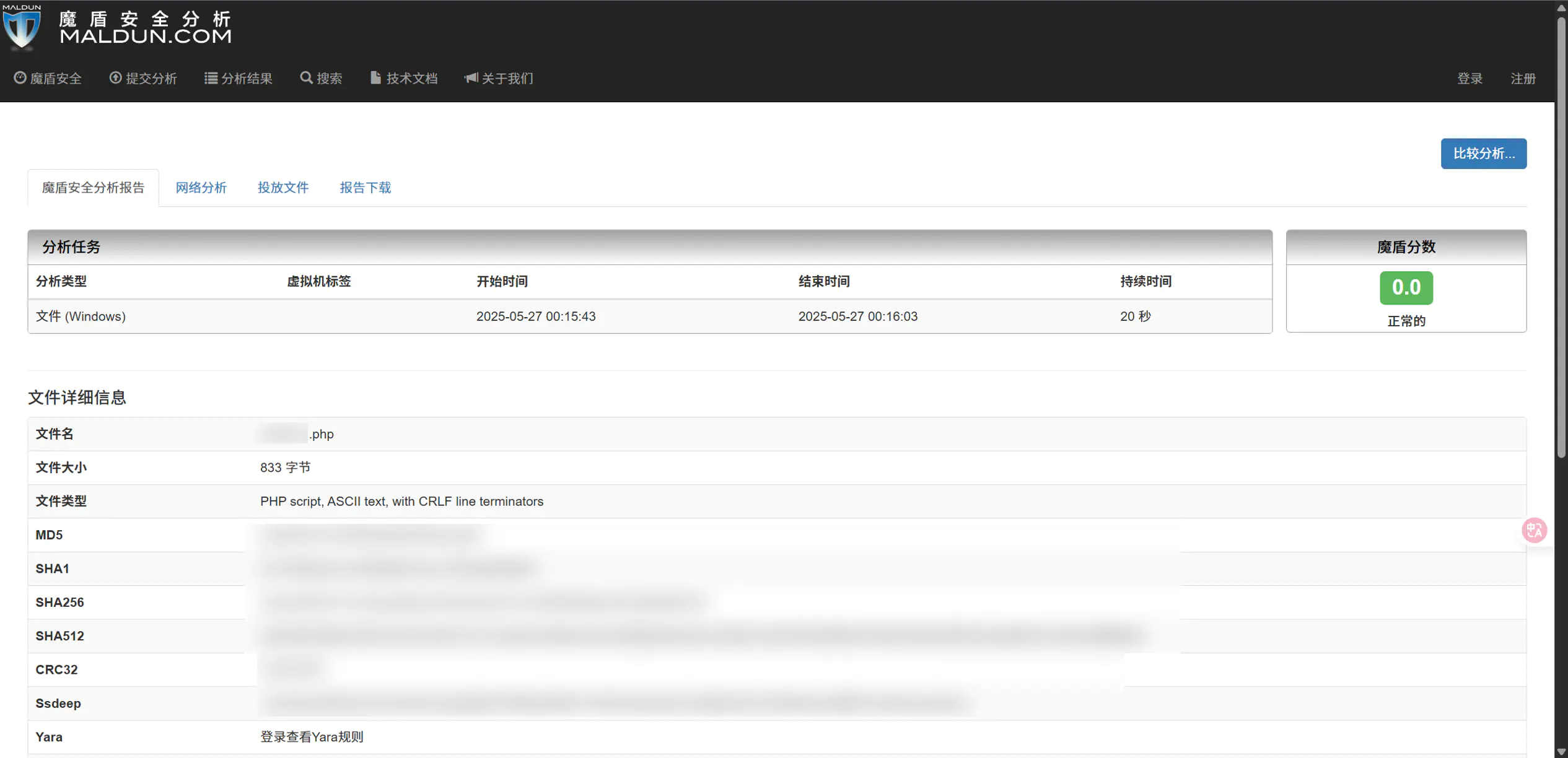

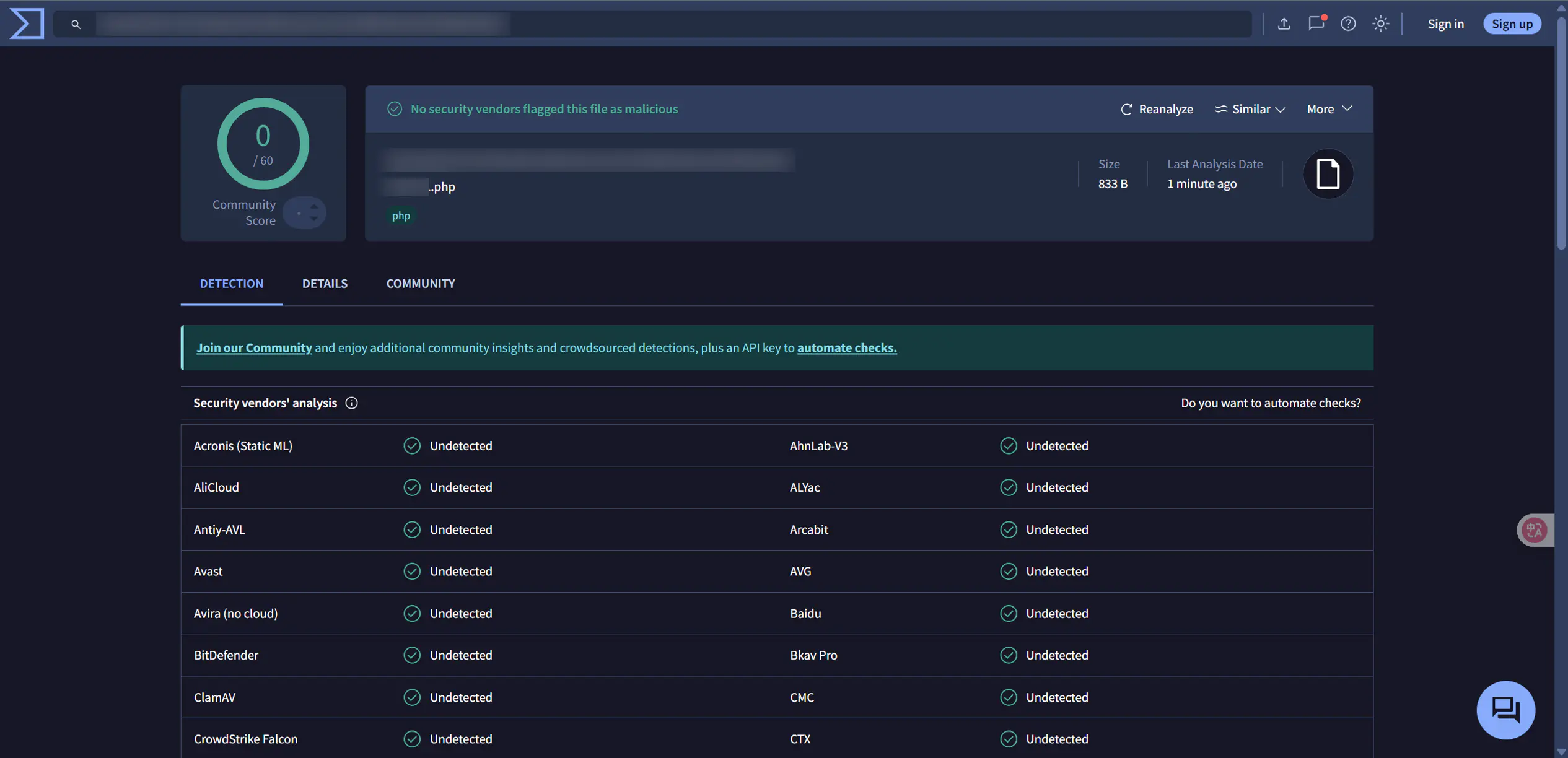

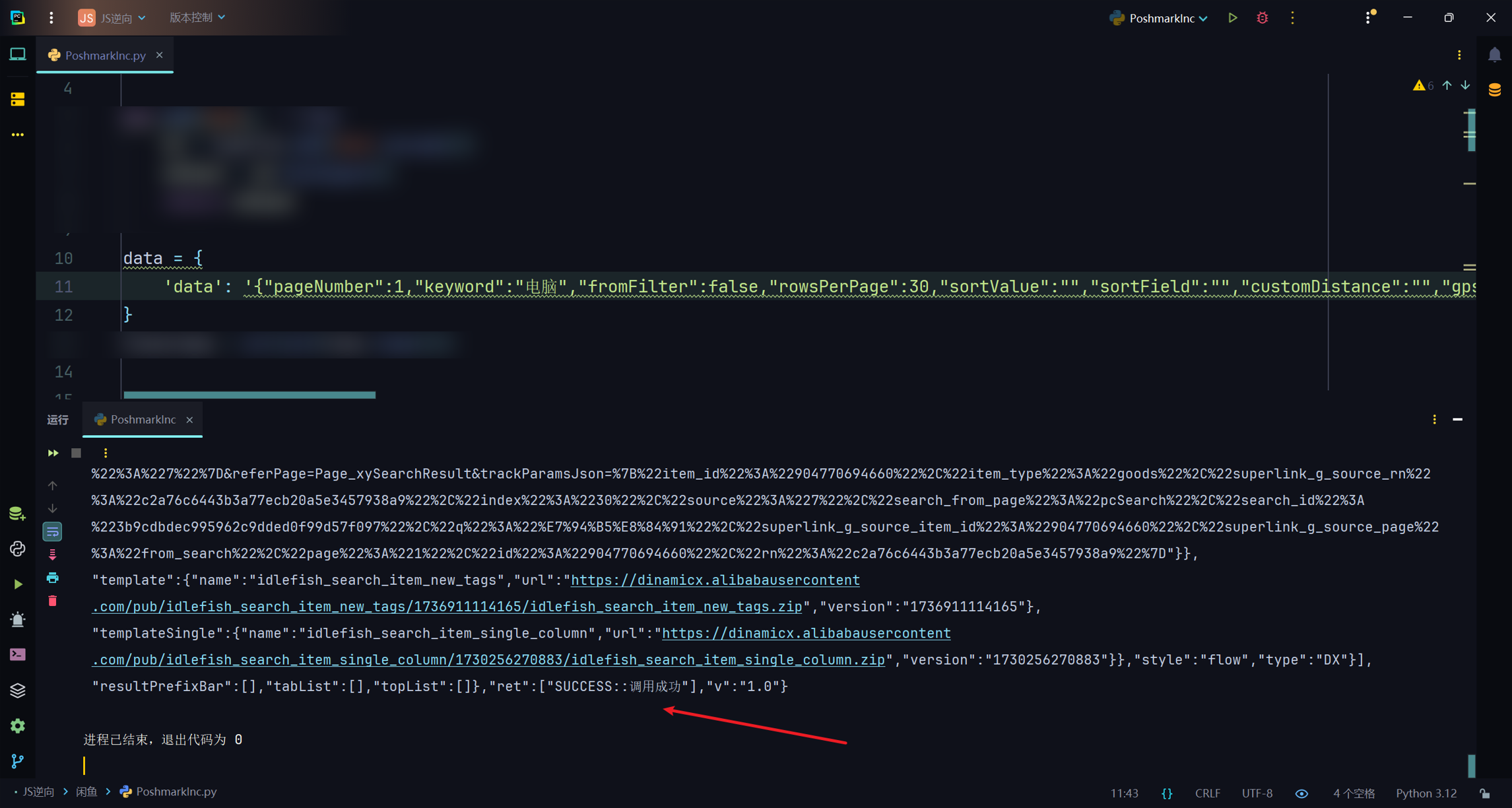

先给大家看一下免杀效果:

可以看到,我这段通杀方案能够秒杀以上这些常见的主流查杀引擎,以下是在脚本中用到的所有免杀思路,也是我想在本文提到的通杀思路:

绕过静态检测:

1.对_POST进行变量混淆,这其中用到了ascii码值转换。

2.往eval里写三元表达式。

3.将必要方法封装到类中,例如获取数组中的内容、调用eval。

4.PHP反射。

绕过动态检测:

1.检测运行时间以绕过动态检测。

2.判断请求webshell时是否携带了必要参数,如没有携带则exit。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容