0x00 前言

今天依然是介绍一种另类的php webshell免杀方案,但我估计这种方案早就有人想出来了,但我还是要写出来供给不知道的朋友们了解一下,具体请看下文。

注:上期通杀思路依然适用。

0x01 正文

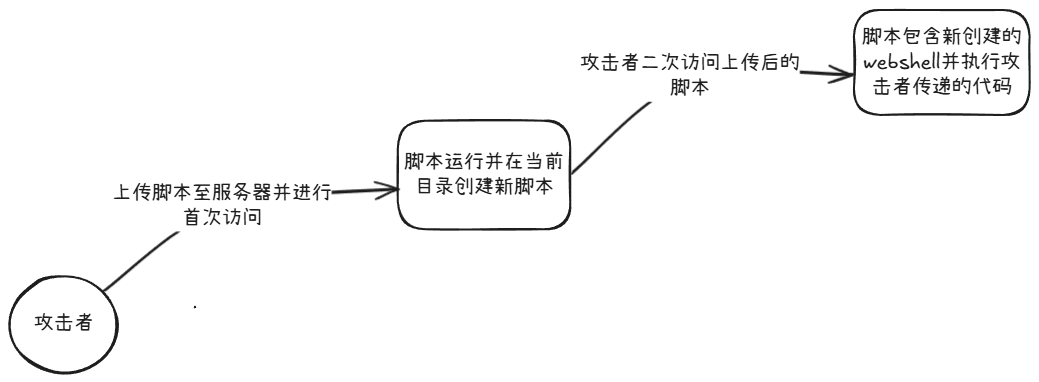

以往我们都会上传一段webshell直接使用,也就是用我们上传的这个脚本直接执行任意代码,但其实我们也可以上传一段脚本,让这段脚本在该目录下创建一个新的脚本,创建完毕后再用上传的脚本去包含该脚本,调用新创建的脚本里面的方法去执行任意代码,这样就能规避查杀引擎对我们上传的脚本中某些危险函数的检测,为了表述的更清晰一些,我画了一张图:

这样看的话应该会清晰很多,我自己也是写出了实际脚本,效果要比我想的要好很多,基本上都能过,创建文件这一块也没什么问题,我仅测试了360、火绒和卡巴斯基,三款杀软在脚本创建文件时均没有报毒。

可能要用到的关键字或方法: include file_exists fopen、fwrite、fclose

tips:

1.这种思路也可以让我们很好的去控制新创建的webshell存放目录,例如我们可以将新创建的webshell文件名改为不会特别引人注目的名字,例如config.php等等,然后放到某个首页目录下,所以我认为这种思路可扩展性很高。2.我在编写过程中发现一些敏感变量名或方法名还需要变量混淆一下,这个大家需要注意。

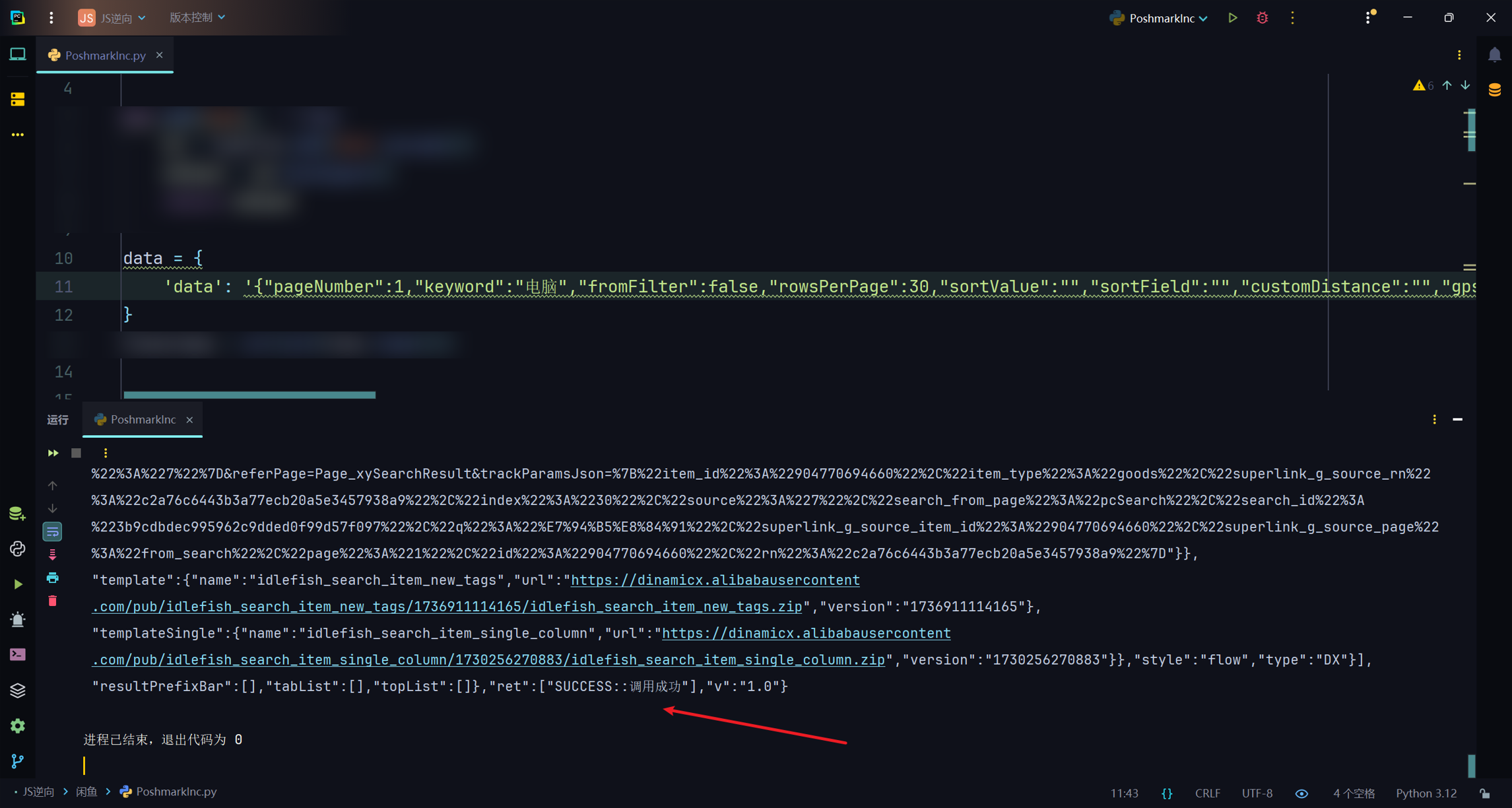

最后再贴两张能体现出免杀效果的结果图:

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容