介绍:

收藏文章,有会员需要相关内容,特存站内。

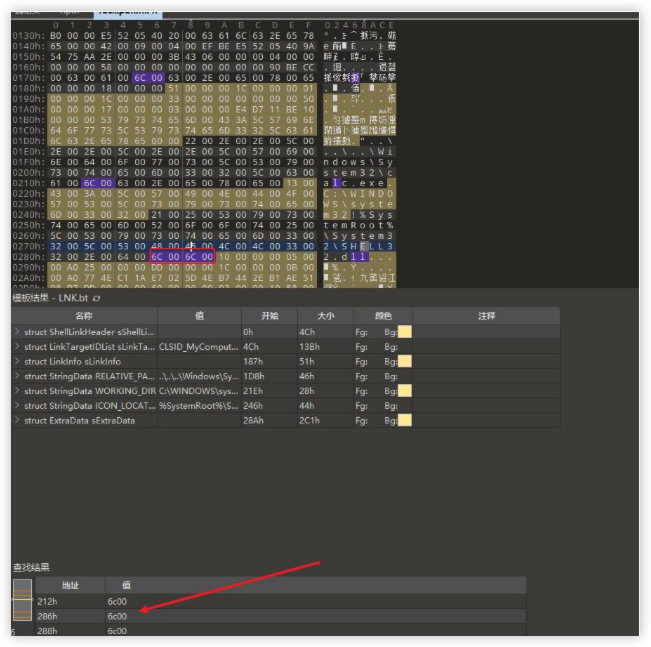

以实战视角介绍了当前主流的「Lnk 钓鱼」攻击手法:通过把 Windows 快捷方式(.lnk)伪装成常见的 PDF 文件,诱导受害者点击后实现隐蔽的木马落地与上线。文档首先展示完整的攻击流程——从投递压缩包、伪造图标、到最终 Cobalt Strike 成功回连的全过程;随后给出可直接套用的开源工具(Yihsiwei/Lnk-Trojan)及其进阶技巧,包括 010 Editor 修改图标索引、后缀名与 Unicode 编码的细节、以及如何通过“最小化运行”与“清空起始路径”进一步隐藏黑框与命令行痕迹。对于想了解或防御此类无宏、无漏洞、仅依赖系统特性的社工攻击的读者,这是一份极具参考价值的操作笔记。

开始:

Lnk 是现在主流钓鱼手法,

一般实战中用的比较多的是用 lnk 伪装成 pdf,然后 pe 文件

落地进行钓鱼。

缺点是有 pe 文件落地,优点是稳定。

当然,lnk 还可以进行远程加载,实战中约束较多,个人不太推荐。

这里先演示:

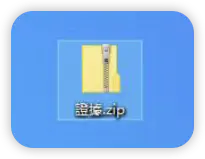

首先准备一个压缩包

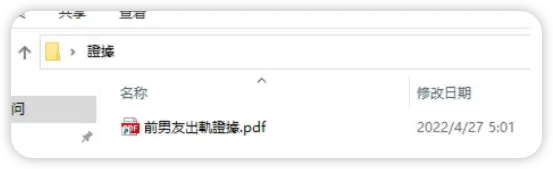

解压出来得到一份文件:

打开查看:

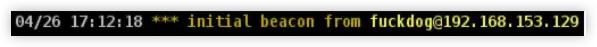

然后点击:

cs 这边已经成功上线

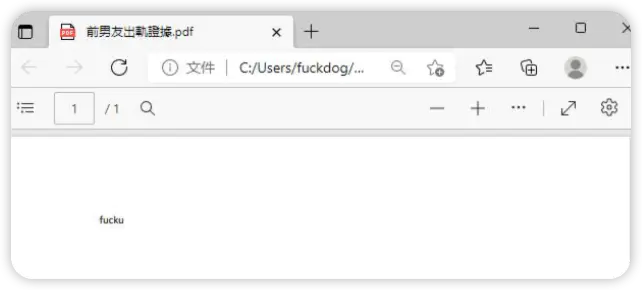

同时客户端会打开一份 pdf 文件,文案可以自己构造

最后这个文件就还是 pdf

怎么玩,很简单

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容