# 内网后渗透篇:匿踪/痕迹清除

前言:在内网后渗透的过程中,怎么才能活过更长久?怎么样才能持续控制?当然是低调,低调到到管理员无感。不仅仅要让管理员没有察觉,甚至要做到让防御设备也无法察觉。(说到机器无感想起一个笑话,某厂商说自己的防御设备每台都会机器学习)

**1.日志对抗**

日志对抗有的时候比较难,因为现在日志都统一管理,实时上传。虽然也有方法绕过,但是比较繁琐。本文只写单机的日志对抗。

**1.1Windows日志**

简单说一下Windows的日志,windows的日志一般存在事件查看器中。一般Windows日志的对抗有两种姿势。

1. 一种是删除(单条/全部)

2. 一种是停用

因为3Gstudent大佬已经把原理和实现都写得很清楚了(大概可能很清楚吧),这里就不重复造轮子了。

地址:3gstudent.github.io/3gstudent.github.io/

**1.2linux日志**

linux的日志文件一般存在/var/log目录下,要想删除linux日志,就得知道LINUX日志都存在哪几个文件。

“`bash

1.有关当前登录用户的信息 utmp 命令who

2.登录进入和退出记录 wtmp 命令w

3.登录记录 lastlog 命令last/lastlog

4.安全体制 secure

5.messages syslog

“`

其实还有挺多系统日志的,我应该也没收集全

linux要如何删除日志呢?其他的就不演示了,大概原理都是写个脚本把文件中关于自己IP的行全部删除就行了,工具也很多。这里讲一下utmp和wtmp,因为这两个是以二进制文件存储的。

工具:logtamper

地址:https://github.com/re4lity/logtamper/blob/master/logtamper.py

躲避管理员w查看

“`bash

python logtamper.py -m 1 -u re4lity -i ip

“`

清除指定ip的登录日志

“`bash

python logtamper.py -m 2 -u re4lity -i ip

“`

修改上次登录时间地点

“`bash

python logtamper.py -m 3 -u re4lity -i ip -t tty1 -d time

“`

**2.其他痕迹**

2.1windows其他痕迹

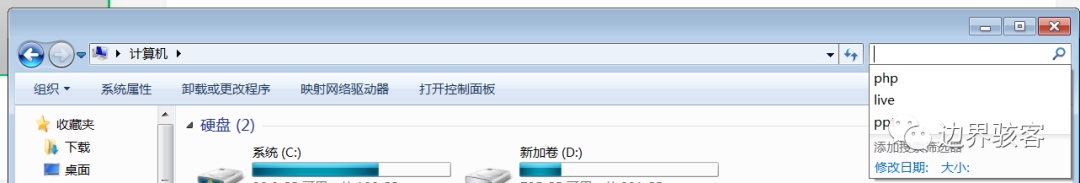

Windows其他痕迹主要来源于windows资源管理器。

最近访问位置:

最近搜索记录

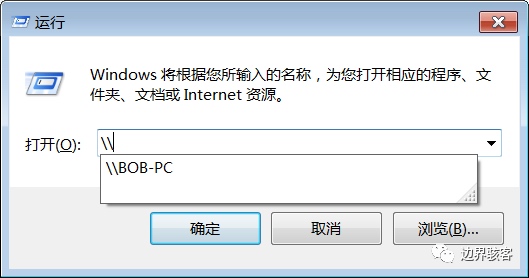

最近通过资源管理器的SMB共享和运行的搜索记录

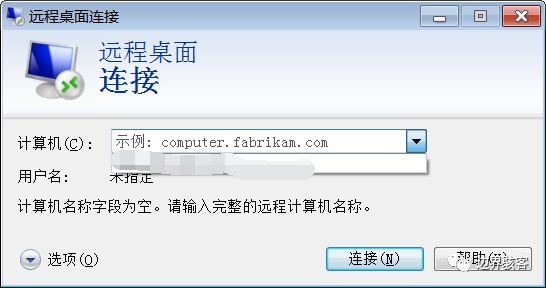

3389最近登录记录

其实还有好多,就不一一列举了,这也是为啥老师傅们说尽可能不要登录上桌面入侵的原因。

2.2LINUX其他

linux除了日子一般都是历史操作日志了也就是history,有当前用户的history,mysql的history,各类的history。可以命令删,也可以手动去删。

“`bash

unset HISTORY HISTFILE HISTSAVE HISTZONE HISTORY HISTLOG;

export HISTFILE=/dev/null;

export HISTSIZE=0;

export HISTFILESIZE=0;

“`

会员专属

会员专属

请登录后查看评论内容