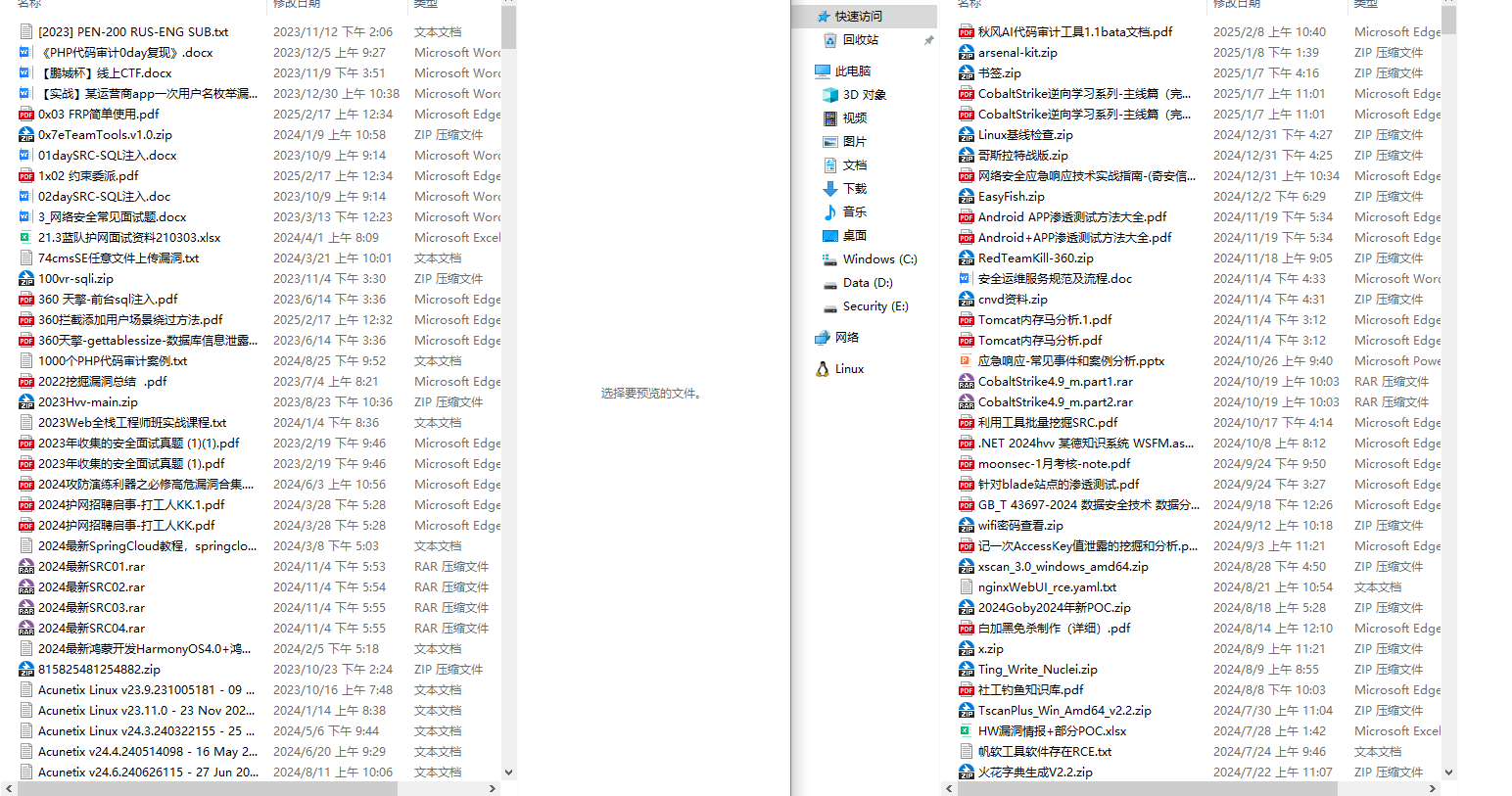

目录(很长)

|-- 2021实战攻防企业红蓝对抗实践指南-长亭.pdf

|-- 2022-HW-POC集合/

|-- 2022-HW-POC-main/

|-- 360 天擎任意文件上传.md

|-- Apache Log4j2 RCE.md

|-- Apache Spark UI 命令注入漏洞 [CVE-2022-33891].md

|-- F5 BIG-IP RCE exploitation (CVE-2022-1388).md

|-- Fastjson代码执行漏洞 [CVE-2022-25845].md

|-- goby_pocs/

|-- 360_TianQing_ccid_SQL_injectable.json

|-- 360_Tianqing_database_information_disclosure.json

|-- AceNet_AceReporter_Report_component_Arbitrary_file_download.go

|-- Active_UC_index.action_RCE.json

|-- ACTI_camera_images_File_read.go

|-- Adobe_ColdFusion_LFI_CVE-2010-2861.json

|-- ADSelfService_Plus_RCE_CVE-2021-40539.json

|-- ADSelfService_Plus_RCE_CVE_2021_40539.json

|-- Adslr_Enterprise_online_behavior_management_system_Information_leak.json

|-- Adslr_Enterprise_online_behavior_management_system_Information_leakage.json

|-- Alibaba Nacos 控制台默认弱口令.json

|-- Alibaba Nacos 未授权访问漏洞.json

|-- alibaba_canal_default_password.json

|-- Alibaba_Nacos_Add_user_not_authorized.json

|-- Alibaba_Nacos_Default_password.json

|-- Ametys_CMS_infoleak_CVE_2022_26159.json

|-- Apache ActiveMQ Console控制台弱口令.json

|-- Apache Cocoon Xml 注入 CVE-2020-11991.json

|-- Apache Kylin Console 控制台弱口令.json

|-- Apache Kylin 未授权配置泄露 CVE-2020-13937.json

|-- Apache Solr Log4j JNDI RCE.go

|-- Apache Solr任意文件读取漏洞.json

|-- Apache_2.4.49_Path_Traversal_CVE_2021_41773.json

|-- Apache_2.4.49_RCE_CVE_2021_41773_and_2.4.50_CVE_2021_42013.json

|-- Apache_ActiveMQ_Console_Weak_Password.json

|-- Apache_ActiveMQ_default_admin_account.json

|-- Apache_Airflow_Unauthorized.json

|-- Apache_APISIX_Admin_API_Default_Token_CVE_2020_13945.json

|-- Apache_APISIX_Dashboard_API_Unauthorized_Access_CVE-2021-45232.json

|-- Apache_APISIX_Dashboard_CVE_2021_45232.json

|-- Apache_APISIX_Dashboard_RCE_CVE_2021_45232.json

|-- Apache_Cocoon_XML_Injection_CVE_2020_11991.json

|-- Apache_CouchDB_Remote_Privilege_Escalation_CVE-2017-12635.json

|-- Apache_CouchDB_Unauth.json

|-- Apache_Druid_Abritrary_File_Read_CVE-2021-36749.json

|-- Apache_Druid_Abritrary_File_Read_CVE_2021_36749.json

|-- Apache_Druid_Arbitrary_File_Read_CVE_2021_36749.json

|-- Apache_Druid_Log4shell_CVE-2021-44228.json

|-- Apache_Druid_Log4shell_CVE_2021_44228.json

|-- Apache_Dubbo_Admin_Default_Password.json

|-- Apache_Flink_CVE_2020_17519.json

|-- Apache_HTTP_Server_2.4.48_mod_proxy_SSRF_CVE_2021_40438.json

|-- Apache_HTTP_Server_2.4.49_2.4.50_Path_Traversal_CVE_2021_42013.json

|-- Apache_HTTP_Server_2.4.49_Path_Traversal_CVE_2021_41773.json

|-- Apache_HTTP_Server_2.4.49_RCE_CVE_2021_41773.json

|-- Apache_HTTP_Server_Arbitrary_File_Read_CVE_2021_41773.json

|-- Apache_HTTP_Server_SSRF_CVE-2021-40438.json

|-- Apache_HTTP_Server_SSRF_CVE_2021_40438.json

|-- Apache_JSPWiki_Log4shell_CVE-2021-44228_(1).json

|-- Apache_JSPWiki_Log4shell_CVE-2021-44228_(2).json

|-- Apache_JSPWiki_Log4shell_CVE_2021_44228_1.json

|-- Apache_JSPWiki_Log4shell_CVE_2021_44228_2.json

|-- Apache_Kylin_Console_Default_password.json

|-- Apache_Kylin_Unauthorized_configuration_disclosure.json

|-- Apache_OFBiz_Log4shell_CVE-2021-44228.json

|-- Apache_OFBiz_Log4shell_CVE_2021_44228.json

|-- Apache_ShenYu_Admin_Unauth_Access_CVE_2022_23944.json

|-- Apache_SkyWalking_Log4shell_CVE-2021-44228.json

|-- Apache_SkyWalking_Log4shell_CVE_2021_44228.json

|-- Apache_Solr_Arbitrary_File_Read.json

|-- Apache_Solr_Log4j2CVE_2021_44228.json

|-- Apache_Solr_RemoteStreaming_File_Read.json

|-- Apache_Struts2_S2_053_RCE_CVE_2017_12611.json

|-- Apache_Struts2_S2_059_RCE_CVE_2019_0230.json

|-- Apache_Struts2_S2_062_RCE_CVE_2021_31805.json

|-- Aspcms_Backend_Leak.json

|-- AspCMS_commentList.asp_SQLinjection_vulnerability.json

|-- Atlassian Jira 信息泄露漏洞 CVE-2020-14181.json

|-- Atlassian_Confluence_OGNL_injection_CVE_2021_26084.json

|-- Atlassian_Confluence_OGNL_Injection_RCE_CVE_2022_26134.json

|-- Atlassian_Confluence_Webwork_OGNL_Inject_CVE_2022_26134.go

|-- Atlassian_Jira_Path_Traversal_CVE_2021_26086.json

|-- Atlassian_Jira_Seraph_Authentication_bypass_CVE_2022_0540.json

|-- Atlassian_Jira_user_information_disclosure.json

|-- Atlassian_Jira_user_information_disclosure_CVE_2020_14181.json

|-- AVCON6_org_execl_download.action_file_down.json

|-- BigAnt_Server_v5.6.06_Path_Traversal_CVE_2022_23347.json

|-- BSPHP_index.php_unauthorized_access_information.json

|-- Cacti_Weathermap_File_Write.json

|-- Casdoor_1.13.0_SQL_InjectionCVE_2022_24124.json

|-- chanjet_CRM_get_usedspace.php_sql_injection.json

|-- Chanjet_CRM_get_usedspace.php_sql_injection_CNVD_2021_12845.json

|-- China_Mobile_Yu_routed_the_login_bypass.json

|-- China_Mobile_Yu_Routing_ExportSettings.sh_Info_Leak_CNVD_2020_67110.json

|-- China_Mobile_Yu_Routing_Login_Bypass.json

|-- China_Mobile_Yu_Routing_Sensitive_Information_Leaks_Vulnerability.json

|-- Citrix_unauthenticated_LFI_CVE-2020-8193.json

|-- Citrix_Unauthorized_CVE_2020_8193.json

|-- ClickHouse_SQLI.json

|-- ClusterEngineV4.0_RCE_.json

|-- ClusterEngine_V4.0_Shell_cluster_RCE.json

|-- CmsEasy_crossall_act.php_SQL_injection_vulnerability.json

|-- Coldfusion_LFI_CVE_2010_2861.json

|-- Confluence_RCE_CVE_2021_26084.json

|-- Consul_Rexec_RCE.json

|-- Coremail_configuration_information_disclosure.json

|-- Coremail_Config_Disclosure.json

|-- CouchCMS_Infoleak_CVE-2018-7662.json

|-- Couchdb_Add_User_Not_Authorized_CVE_2017_12635.json

|-- Couchdb_Unauth.json

|-- Couch_CMS_Infoleak_CVE_2018_7662.json

|-- CraftCMS_Seomatic_RCE_CVE_2020_9597.json

|-- CraftCMS_SEOmatic_Server-Side_Template_Injection_CVE-2020-9597.json

|-- CVE_2018_19367_.json

|-- cve_2022_1388_goby.json

|-- CVE_2022_22947.json

|-- D-Link AC集中管理系统默认弱口令.json

|-- D-Link DCS系列监控 CNVD-2020-25078.json

|-- D-Link DCS系列监控 账号密码信息泄露漏洞 CNVD-2020-25078.json

|-- D-Link_AC_management_system_Default_Password.json

|-- D-Link_DCS_2530L_Administrator_password_disclosure_CVE_2020_25078.json

|-- D-Link_DIR-850L_Info_Leak.json

|-- D-Link_DIR_868L_x_DIR_817LW_Info_Leak_CVE_2019_17506.json

|-- D-Link_Info_Leak_CVE-2019-17506.json

|-- D-Link_ShareCenter_DNS_320_RCE.json

|-- dahua_DSS_Arbitrary_file_download.json

|-- dahua_DSS_Arbitrary_file_download_cnvd_2020_61986.go

|-- Datang_AC_Default_Password.json

|-- DedeCMS_Carbuyaction_FileInclude.json

|-- DedeCMS_InfoLeak_CVE-2018-6910.json

|-- DedeCMS_InfoLeak_CVE_2018_6910.json

|-- Discuz!ML_3.x_RCE_CNVD-2019-22239.json

|-- Discuz_ML_3.x_RCE__CNVD_2019_22239.json

|-- Discuz_RCE_WOOYUN_2010_080723.json

|-- Discuz_v72_SQLI.json

|-- Discuz_Wechat_Plugins_Unauth.json

|-- Dlink_850L_Info_Leak.json

|-- Dlink_Info_Leak_CVE_2019_17506.json

|-- Dlink_RCE_CVE_2019_16920.json

|-- DocCMS_keyword_SQL_injection_Vulnerability.json

|-- Docker_Registry_API_Unauth.json

|-- DotCMS_Arbitrary_File_Upload_CVE_2022_26352.json

|-- Dubbo_Admin_Default_Password.json

|-- D_Link_AC_Centralized_management_system__Default_weak_password.json

|-- D_Link_DC_Disclosure_of_account_password_information.json

|-- D_Link_Dir_645_getcfg.php_Account_password_disclosure_CVE_2019_17506.go

|-- D_Link_DIR_868L_getcfg.php_Account_password_leakage.json

|-- D_Link_ShareCenter_DNS_320_RCE.json

|-- D_Link_ShareCenter_DNS_320_system_mgr.cgi_RCE.go

|-- Elasticsearch_Remote_Code_Execution_CVE_2014_3120.go

|-- Elasticsearch_Remote_Code_Execution_CVE_2015_1427.go

|-- ESAFENET_DLP_dataimport_RCE.go

|-- Eyou_Mail_system_RCE.json

|-- Eyou_Mail_System_RCE_CNVD_2021_26422.json

|-- F5_BIG_IP_iControl_REST_API_auth_bypass_CVE_2022_1388.json

|-- F5_BIG_IP_iControl_REST_Unauthenticated_RCE_CVE_2021_22986.json

|-- F5_BIG_IP_login_bypass_CVE_2022_1388.go

|-- F5_BIG_IP_RCE_CVE_2021_22986_exp.json

|-- fahuo100_sql_injection_CNVD_2021_30193.json

|-- Fastmeeting_Arbitrary_File_Read.json

|-- FineReport_Directory_traversal.json

|-- FineReport_v8.0_Arbitrary_file_read_.json

|-- FineReport_v8.0_Fileread_CNVD_2018_04757.json

|-- FineReport_v8.0_v9.0_Directory_Traversal.json

|-- FineReport_v9_Arbitrary_File_Overwrite.json

|-- Finetree_5MP_default_password_or_Unauthorized_user_added.json

|-- Finetree_5MP_Network_Camera_Default_Login_unauthorized_user_add.json

|-- firewall_Leaked_user_name_and_password.json

|-- FLIR_AX8_Arbitrary_File_Download_Vulnerability_CNVD-2021-39018.go

|-- ForgeRock_AM_RCE_CVE_2021_35464.go

|-- fumengyun AjaxMethod.ashx SQL injection.json

|-- GitLab Graphql邮箱信息泄露漏洞 CVE-2020-26413.json

|-- GitLab_Graphql_Email_information_disclosure.json

|-- GitLab_Graphql_Email_information_disclosure_CVE_2020_26413.json

|-- GitLab_RCE_CVE-2021-22205.json

|-- Gitlab_RCE_CVE_2021_22205.json

|-- GitLab_SSRF_CVE_2021_22214.json

|-- GoCD_Unauthorized_Path_Traversal_CVE_2021_43287.json

|-- Grafana_Angularjs_Rendering_XSS_CVE_2021_41174.json

|-- Grafana_Arbitrary_file_read.json

|-- Grafana_Plugins_Arbitrary_File_Read.json

|-- Grafana_v8.x_Arbitrary_File_Read_CVE_2021_43798.json

|-- H3C_HG659_lib_File_read.go

|-- H3C_IMC_dynamiccontent.properties.xhtm_RCE.go

|-- H3C_IMC_RCE.json

|-- H3C_Next_generation_firewall_File_read.go

|-- H3C_SecPath_Operation_Login_bypass.go

|-- H5S_CONSOLE_Video_Platform_GetSrc_Information_Leak_CNVD_2021_25919.json

|-- H5S_video_platform_GetSrc_information_leakage.json

|-- H5S_video_platform_GetUserInfo_Account_password_leakage.json

|-- H5S_Video_Platform_GetUserInfo_Info_Leak_CNVD_2021_35567.json

|-- HanWang_Time_Attendance_SQL_injection.go

|-- HEJIA_PEMS_SystemLog.cgi_Arbitrary_file_download.go

|-- HIKVISION 视频编码设备接入网关 任意文件下载.json

|-- HIKVISION.json

|-- Hikvision_RCE_CVE_2021_36260.json

|-- Hikvision_Unauthenticated_RCE_CVE-2021-36260.json

|-- HIKVISION_Video_coding_equipment_Download_any_file.json

|-- Hikvision_Video_Encoding_Device_Access_Gateway_Any_File_Download.json

|-- Holographic_AI_network_operation_and_maintenance_platform_RCE.go

|-- HotelDruid_Hotel_Management_Software_v3.0.3_XSS_CVE_2022_26564.json

|-- Hsmedia_Hgateway_Default_account.json

|-- Huijietong_cloud_video_fileDownload_File_read.go

|-- Huijietong_cloud_video_list_Information_leakage.go

|-- IceWarp_WebClient_basic_RCE.json

|-- IFW8_Enterprise_router_Password_leakage_.json

|-- IFW8_Router_ROM_v4.31_Credential_Discovery_CVE_2019_16313.json

|-- IRDM4000_Smart_station_Unauthorized_access.json

|-- JEEWMS_Arbitrary_File_Read_Vulnerability.go

|-- Jellyfin_10.7.0_Unauthenticated_Abritrary_File_Read_CVE_2021_21402.json

|-- Jellyfin_10.7.2_SSRF_CVE-2021-29490.json

|-- Jellyfin_Audio_File_read_CVE_2021_21402.go

|-- Jellyfin_prior_to_10.7.0_Unauthenticated_Arbitrary_File_Read_CVE_2021_21402.json

|-- Jellyfin_SSRF_CVE_2021_29490.json

|-- Jetty_WEB_INF_FileRead_CVE_2021_28169.json

|-- Jetty_WEB_INF_FileRead_CVE_2021_34429.json

|-- JingHe_OA_C6_Default_password.json

|-- JingHe_OA_download.asp_File_read.go

|-- Jinher_OA_C6_download.jsp_Arbitrary_file_read.json

|-- JinHe_OA_C6_Default_password.json

|-- JinHe_OA_C6_download.jsp_Arbitrary_fileread.json

|-- Jinshan_V8.json

|-- Jitong_EWEBS_arbitrary_file_read.json

|-- Jitong_EWEBS_Fileread.json

|-- Jitong_EWEBS_phpinfo_leak.json

|-- JQuery_1.7.2Version_site_foreground_arbitrary_file_download.json

|-- JQuery_1.7.2_Filedownload.json

|-- KEDACOM_MTS_transcoding_server_Arbitrary_file_download_CNVD_2020_48650.json

|-- KEDACOM_MTS_transcoding_server_Fileread_CNVD_2020_48650.json

|-- Kingdee_EAS_server_file_Directory_traversal.go

|-- Kingsoft_V8_Arbitrary_file_read.json

|-- Kingsoft_V8_Default_weak_password.json

|-- Kingsoft_V8_Terminal_Security_System_Default_Login_CNVD_2021_32425.json

|-- Kingsoft_V8_Terminal_Security_System_Fileread.json

|-- Konga_Default_JWT_KEY.json

|-- Kyan.json

|-- Kyan_Account_password_leak.json

|-- Kyan_design_account_password_disclosure.json

|-- Kyan_network_monitoring_device_account_password_leak.json

|-- Kyan_network_monitoring_device_run.php_RCE.json

|-- Kyan_run.php_RCE.json

|-- landray_OA_Arbitrary_file_read.json

|-- Landray_OA_custom.jsp_Fileread.json

|-- LanhaiZuoyue_system_debug.php_RCE.go

|-- LanhaiZuoyue_system_download.php_File_read.go

|-- Lanproxy 目录遍历漏洞 CVE-2021-3019.json

|-- Lanproxy_Arbitrary_File_Read_CVE_2021_3019.json

|-- Lanproxy_Directory_traversal_CVE_2021_3019.json

|-- Laravel .env 配置文件泄露 CVE-2017-16894.json

|-- Laravel_.env_configuration_file_leaks_(CVE-2017-16894).json

|-- Laravel_.env_configuration_file_leaks_CVE_2017_16894.json

|-- Leadsec_ACM_infoleak_CNVD-2016-08574.json

|-- Leadsec_ACM_information_leakage_CNVD_2016_08574.json

|-- Longjing_Technology_BEMS_API_1.21_Remote_Arbitrary_File_Download.go

|-- mallgard.json

|-- Mallgard_Firewall_Default_Login_CNVD_2020_73282.json

|-- Many_network_devices_have_arbitrary_file_downloads.go

|-- Many_network_devices_have_password_leaks.go

|-- MessageSolution 邮件归档系统EEA 信息泄露漏洞 CNVD-2021-10543.json

|-- MessageSolution_EEA_information_disclosure.json

|-- MessageSolution_EEA_information_disclosure_CNVD_2021_10543.json

|-- Metabase_geojson_Arbitrary_file_reading_CVE_2021_41277.json

|-- Metabase_Geojson_Arbitrary_File_Read_CVE-2021-41277.json

|-- Metabase_Geojson_Arbitrary_File_Read_CVE_2021_41277.json

|-- Microsoft Exchange SSRF漏洞 CVE-2021-26885.json

|-- Microsoft_Exchange_Server_SSRF_CVE_2021_26885.json

|-- Micro_module_monitoring_system_User_list.php_information_leakage.json

|-- MinIO_Browser_API_SSRF_CVE_2021_21287.json

|-- MobileIron_Log4shell_CVE-2021-44228.json

|-- MobileIron_Log4shell_CVE_2021_44228.json

|-- MPSec_ISG1000_Gateway_Filedownload_CNVD_2021_43984.json

|-- MPSec_ISG1000_Security_Gateway_Arbitrary_File_Download_Vulnerability.json

|-- Node-RED_ui_base_Arbitrary_File_Read_CVE-2021-3223.json

|-- Node.js_Path_Traversal_CVE_2017_14849.json

|-- Node_RED_ui_base_Arbitrary_File_Read.json

|-- Node_red_UI_base_Arbitrary_File_Read_Vulnerability_CVE_2021_3223.go

|-- nsoft_EWEBS_casmain.xgi_File_read.go

|-- NVS3000_integrated_video_surveillance_platform_is_not_accessible.go

|-- OpenSNS_Application_ShareController.class.php__remote_command_execution_vulnerability.json

|-- OpenSNS_RCE.json

|-- Oracle_Weblogic_LDAP_RCE_CVE_2021_2109.json

|-- Oracle_Weblogic_SearchPublicRegistries.jsp_SSRF_CVE_2014_4210.json

|-- Oracle_WebLogic_Server_Path_Traversal_CVE_2022_21371.json

|-- Oray_Sunlogin_RCE_CNVD_2022_03672_CNVD_2022_10270.json

|-- Panabit_Application_Gateway_ajax_top_backstage_RCE.go

|-- Panabit_iXCache_ajax_cmd_backstage_RCE.go

|-- Panabit_Panalog_cmdhandle.php_backstage_RCE.go

|-- php8.1backdoor.json

|-- PHP_8.1.0-dev_Zerodium_Backdoor_RCE.json

|-- Portainer_Init_Deploy_CVE_2018_19367.json

|-- Qilai_OA_CloseMsg.aspx_SQL_injection.go

|-- RG_UAC.json

|-- Riskscanner_list_SQL_injection.json

|-- Ruijie_Networks_EWEB_Network_Management_System_RCE_CNVD_2021_09650.json

|-- Ruijie_RG_UAC_Password_leakage_CNVD_2021_14536.json

|-- Ruijie_Smartweb_Default_Password_CNVD_2020_56167.json

|-- Ruijie_Smartweb_Management_System_Password_Information_Disclosure_CNVD_2021_17369.json

|-- Ruijie_smartweb_password_information_disclosure.json

|-- Ruijie_smartweb_weak_password.json

|-- RuoYi_Druid_Unauthorized_access.json

|-- Samsung_WLAN_AP_RCE.json

|-- Samsung_WLAN_AP_WEA453e_RCE.json

|-- Samsung_WLAN_AP_wea453e_router_RCE.json

|-- sangfor_Behavior_perception_system_c.php_RCE.json

|-- SDWAN_Smart_Gateway_Default_Password.json

|-- SDWAN_smart_gateway_weak_password.json

|-- Security_Devices_Hardcoded_Password.json

|-- SECWORLD_Next_generation_firewall_pki_file_download_File_read.go

|-- Seeyon_OA_A6_DownExcelBeanServlet_User_information_leakage.json

|-- Seeyon_OA_A6_initDataAssess.jsp_User_information_leakage.json

|-- Seeyon_OA_A6_setextno.jsp_SQL_injection.json

|-- Seeyon_OA_A6_test.jsp_SQL_injection.json

|-- Seeyon_OA_A6__Disclosure_of_database_sensitive_information.json

|-- Seeyon_OA_A8_m_Information_leakage.json

|-- Selea_OCR_ANPR_get_file.php_File_read.go

|-- Selea_OCR_ANPR_SeleaCamera_File_read.go

|-- Shenzhen_West_dieter_Technology_Co_LTD_CPE_WiFi__ping_RCE.go

|-- Shenzhen_West_dieter_Technology_Co_LTD_CPE_WiFi__tracert_RCE.go

|-- ShiziyuCms_ApiController.class.php_SQL_injection.go

|-- ShiziyuCms_ApiController.class.php_SQL_injection.go.json

|-- ShiziyuCms_ApigoodsController.class.php_SQL_injection.go

|-- ShiziyuCms_ApigoodsController.class.php_SQL_injection.go.json

|-- ShiziyuCms_wxapp.php_File_update.go

|-- ShopXO_download_Arbitrary_file_read_CNVD_2021_15822.json

|-- ShopXO_download_File_read_CNVD_2021_15822.go

|-- ShopXO_Fileread_CNVD_2021_15822.json

|-- showDocGo.go

|-- showDocJson.go

|-- shtermQiZhi_Fortress_Arbitrary_User_Login.json

|-- Shterm_QiZhi_Fortress_Unauthorized_Access_CNVD_2019_27717.json

|-- SonarQube_search_projects_information.json

|-- SonarQube_unauth_CVE-2020-27986.json

|-- SonarQube_unauth_CVE_2020_27986.json

|-- SonicWall SSL-VPN 远程命令执行漏洞.json

|-- Sonicwall_SSLVPN_ShellShock_RCE.json

|-- SonicWall_SSL_VPN_RCE.json

|-- SPON_IP_network_intercom_broadcast_system_exportrecord.php_any_file_download.go

|-- SPON_IP_network_intercom_broadcast_system_getjson.php_Arbitrary_file_read.go

|-- SPON_IP_network_intercom_broadcast_system_ping.php_RCE.go

|-- SPON_IP_network_intercom_broadcast_system_rj_get_token.php_any_file_read.go

|-- Spring_Boot_Actuator_Logview_Path_Traversal_CVE_2021_21234.json

|-- Spring_boot_actuator_unauthorized_access.json

|-- Spring_Cloud_Function_SpEL_RCE_CVE_2022_22963.json

|-- Spring_Cloud_Gateway_Actuator_API_SpEL_Code_Injection_CVE_2022_22947.json

|-- Spring_Framework_Data_Binding_Rules_Spring4Shell_RCE_CVE_2022_22965.json

|-- Struts2_Log4Shell_CVE-2021-44228_(1).json

|-- Struts2_Log4Shell_CVE-2021-44228_(2).json

|-- Struts2_Log4Shell_CVE-2021-44228_(3).json

|-- Struts2_Log4Shell_CVE_2021_44228_1.json

|-- Struts2_Log4Shell_CVE_2021_44228_2.json

|-- Struts2_Log4Shell_CVE_2021_44228_3.json

|-- TamronOS_IPTV_Arbitrary_file_download.json

|-- TamronOS_IPTV_ping_RCE.go

|-- TamronOS_IPTV_RCE.json

|-- TamronOS_IPTV_system_Filedownload_CNVD_2021_45711.json

|-- TamronOS_IPTV_system_RCE.json

|-- Tianwen_ERP_system_FileUpload_CNVD_2020_28119.json

|-- Tianwen_ERP_system__uploadfile.aspx_Arbitraryvfilevupload.json

|-- tongdaoa_unauth.json

|-- Tongda_OA_api.ali.php_RCE.go

|-- TopSec_Reporter_Arbitrary_file_download_CNVD_2021_41972.go

|-- Tuchuang_Library_System_Arbitrary_Reading_File_CNVD_2021_34454.go

|-- U8_OA.json

|-- Unauthenticated_Multiple_D-Link_Routers_RCE_CVE-2019-16920.json

|-- UniFi_Network_Log4shell_CVE-2021-44228.json

|-- UniFi_Network_Log4shell_CVE_2021_44228.json

|-- VENGD_Arbitrary_File_Upload.json

|-- VMWare_Horizon_Log4shell_CVE-2021-44228.json

|-- VMWare_Horizon_Log4shell_CVE_2021_44228.json

|-- VMware_NSX_Log4shell_CVE-2021-44228.json

|-- VMware_NSX_Log4shell_CVE_2021_44228.json

|-- VMWare_Operations_vRealize_Operations_Manager_API_SSRF_CVE_2021_21975.json

|-- VMware_vCenter_Log4shell_CVE-2021-44228_(1).json

|-- VMware_vCenter_Log4shell_CVE_2021_44228_1.json

|-- VMware_vCenter_v7.0.2_Arbitrary_File_Read.json

|-- VMware_Workspace_ONE_Access_and_Identity_Manager_Server_Side_Template_Injection_CVE_2022_22954.json

|-- VMware_Workspace_ONE_Access_RCE_CVE_2022_22954.json

|-- WangKang_Next_generation_firewall_router_RCE.go

|-- WangKang_NS_ASG_cert_download.php_File_read.go

|-- wangyixingyun_waf_Information_leakage.json

|-- WAVLINK_WN535G3_POST_XSS_CVE_2022_30489.json

|-- Wayos AC集中管理系统默认弱口令 CNVD-2021-00876.json

|-- Wayos_AC_Centralized_management_system_Default_Password_CNVD_2021_00876.json

|-- Wayos_AC_Centralized_management_system_Default_weak_password.json

|-- Weaver_EOffice_Arbitrary_File_Upload_CNVD-2021-49104.json

|-- Weaver_EOffice_Arbitrary_File_Upload_CNVD_2021_49104.json

|-- Weaver_e_cology_OA_XStream_RCE_CVE_2021_21350.go

|-- Weaver_e_office_UploadFile.php_file_upload_CNVD_2021_49104.json

|-- Weaver_OA_8_SQL_injection.json

|-- weaver_OA_E_Cology_getSqlData_SQL_injection_vulnerability.json

|-- Weaver_OA_E_Cology_Workflowservicexml_RCE.go

|-- Webgrind_File_read_cve_2018_12909.go

|-- Weblogic LDAP Internet RCE CVE-2021-2109.json

|-- Weblogic LDAP 远程代码执行漏洞 CVE-2021-2109.json

|-- Weblogic SSRF漏洞 CVE-2014-4210.json

|-- Weblogic_LDAP_RCE_CVE_2021_2109.json

|-- Weblogic_SSRF.json

|-- WebSVN_before_2.6.1_Injection_RCE_CVE_2021_32305.json

|-- WordPress_Simple_Ajax_Chat_plugin_InfoLeak_CVE_2022_27849.json

|-- WordPress_WPQA_plugin_Unauthenticated_Private_Message_Disclosure_CVE_2022_1598.json

|-- WSO2_fileupload_CVE_2022_29464.json

|-- WSO2_Management_Console_Reflected_XSS_CVE_2022_29548.json

|-- WSO2_Management_Console_Unrestricted_Arbitrary_File_Upload_RCE_CVE_2022_29464.json

|-- xiaomi_Mi_wiFi_From_File_Read_To_Login_CVE_2019_18370.go

|-- Xieda_oa.json

|-- Xieda_OA_Filedownload_CNVD_2021_29066.json

|-- XXL-JOB 任务调度中心 后台默认弱口令.json

|-- XXL_JOB_Default_Login.json

|-- XXL_JOB_Default_password.json

|-- YAPI_RCE.json

|-- YCCMS_XSS.json

|-- Yinpeng_Hanming_Video_Conferencing_Filedownload_CNVD_2020_62437.json

|-- Yinpeng_Hanming_Video_Conferencing__Arbitrary_file_read.json

|-- yiyou__moni_detail.do_Remote_command_execution.json

|-- yongyou_NC_bsh.servlet.BshServlet_RCE.json

|-- Yonyou_UFIDA_NC_bsh.servlet.BshServlet_rce.json

|-- yuanchuangxianfeng_unauthorized_access_vulnerability.json

|-- yunshidai_ERP_SQL_injection.json

|-- yycms_XSS.json

|-- zabbix_saml_cve_2022_23131.json

|-- Zhejiang_Dahua_DSS_System_Filedownload_CNVD_2020_61986.json

|-- zhihuipingtai_FileDownLoad.aspx_Arbitrary_file_read_vulnerability.json

|-- ZhongkeWangwei_Next_generation_firewall_File_read.go

|-- ZhongQing_naibo_Education_Cloud_Platform_Information_leakage.go

|-- ZhongQing_naibo_Education_Cloud_platform_reset_password.go

|-- Zhongxing_F460_web_shell_cmd.gch_RCE.go

|-- ZhongXinJingDun_Default_administrator_password.json

|-- ZhongXinJingDun_Information_Security_Management_System_Default_Login.json

|-- ziguang_editPass.html_SQL_injection_CNVD_2021_41638.json

|-- ZZZCMS_parserSearch_RCE.go

|-- ZZZCMS_parserSearch_RCE.go.json

|-- 帆软报表 v8.0 任意文件读取漏洞 CNVD-2018-04757.json

|-- 来福云SQL注入漏洞.json

|-- 致远OA A6 数据库敏感信息泄露.json

|-- 致远OA A6 用户敏感信息泄露.json

|-- 致远OA webmail.do任意文件下载 CNVD-2020-62422.json

|-- 蜂网互联 企业级路由器v4.31 密码泄露漏洞 CVE-2019-16313.json

|-- 锐捷NBR路由器 EWEB网管系统 远程命令执行漏洞.json

|-- H3C CVM 前台任意文件上传漏洞.md

|-- H3C企业路由器(ER、ERG2、GR系列)任意用户登录.md

|-- nuclei_pocs/

|-- admin-file-search.yaml

|-- aem-detection.yaml

|-- AEM_misconfig.yaml

|-- alibaba-canal-info-leak.yaml

|-- apache-druid-detect.yaml

|-- apache-druid-unauth.yaml

|-- apache-filename-brute-force.yaml

|-- apache-loadbalancer.yaml

|-- apache-nifi-unauth.yaml

|-- apache-serverstatus.yaml

|-- apache-status-page.yaml

|-- api-keys.yaml

|-- api_endpoints.yaml

|-- apple_app_site.yaml

|-- application-ini.yaml

|-- artifactory_deploy.yaml

|-- auth-js.yaml

|-- avtech-dvr-exposure.yaml

|-- aws-ec2-sto.yaml

|-- aws-metadata.yaml

|-- aws-s3-open-bucket.yaml

|-- axis2-detect.yaml

|-- base64_strings.yaml

|-- basic-auth-detection.yaml

|-- beward-ipcamera-disclosure.yaml

|-- blind-xxe.yaml

|-- cacti-detect.yaml

|-- chamilo-lms-xss.yaml

|-- circarlife-default-login.yaml

|-- circleci-config.yaml

|-- circleci-ssh-config.yaml

|-- clickhouse-db-detect.yaml

|-- clickhouse-db-unauth.yaml

|-- coldfusion-lucee-auth-bypass.yaml

|-- common-error-00.yaml

|-- common-error-01.yaml

|-- common-forbidden-bypass.yaml

|-- comtrend-ct5367-remote-root.yaml

|-- config-file.yaml

|-- config-ini.yaml

|-- config-js.yaml

|-- connect-proxy.yaml

|-- content_injection.yaml

|-- control4-default-login.yaml

|-- cors-00.yaml

|-- cors-01.yaml

|-- couchbase-buckets-rest-api.yaml

|-- crlf.yaml

|-- CVE-2005-2428.yaml

|-- CVE-2007-0885.yaml

|-- CVE-2009-0545.yaml

|-- CVE-2009-4223.yaml

|-- CVE-2010-1871.yaml

|-- CVE-2011-4618.yaml

|-- CVE-2011-4624.yaml

|-- CVE-2011-4926.yaml

|-- CVE-2011-5107.yaml

|-- CVE-2011-5179.yaml

|-- CVE-2011-5181.yaml

|-- CVE-2011-5265.yaml

|-- CVE-2012-0901.yaml

|-- CVE-2012-2371.yaml

|-- CVE-2012-4242.yaml

|-- CVE-2012-5913.yaml

|-- CVE-2013-2287.yaml

|-- CVE-2013-3526.yaml

|-- CVE-2014-2321.yaml

|-- CVE-2014-2323.yaml

|-- CVE-2014-9094.yaml

|-- CVE-2015-6477.yaml

|-- CVE-2016-0957.yaml

|-- CVE-2017-0929.yaml

|-- CVE-2017-10075.yaml

|-- CVE-2017-11444.yaml

|-- CVE-2017-12615.yaml

|-- CVE-2017-14849.yaml

|-- CVE-2017-15715.yaml

|-- CVE-2017-16806.yaml

|-- CVE-2017-17562.yaml

|-- CVE-2017-5487.yaml

|-- CVE-2017-5638.yaml

|-- CVE-2017-6360.yaml

|-- CVE-2017-6361.yaml

|-- CVE-2017-7391.yaml

|-- CVE-2017-7529.yaml

|-- CVE-2017-9506.yaml

|-- CVE-2017-9841.yaml

|-- CVE-2018-0296.yaml

|-- CVE-2018-1000129.yaml

|-- CVE-2018-1000600.yaml

|-- CVE-2018-11409.yaml

|-- CVE-2018-11759.yaml

|-- CVE-2018-11784.yaml

|-- CVE-2018-1247.yaml

|-- CVE-2018-12634.yaml

|-- CVE-2018-1271.yaml

|-- CVE-2018-13379.yaml

|-- CVE-2018-14728.yaml

|-- CVE-2018-15640.yaml

|-- CVE-2018-16341.yaml

|-- CVE-2018-16668.yaml

|-- CVE-2018-16670.yaml

|-- CVE-2018-16671.yaml

|-- CVE-2018-16763.yaml

|-- CVE-2018-18069.yaml

|-- CVE-2018-18264.yaml

|-- CVE-2018-18326.yaml

|-- CVE-2018-19386.yaml

|-- CVE-2018-19439.yaml

|-- CVE-2018-20062.yaml

|-- CVE-2018-20824.yaml

|-- CVE-2018-2791.yaml

|-- CVE-2018-2894.yaml

|-- CVE-2018-3167.yaml

|-- CVE-2018-3714.yaml

|-- CVE-2018-3760.yaml

|-- CVE-2018-5230.yaml

|-- CVE-2018-6389.yaml

|-- CVE-2018-7490.yaml

|-- CVE-2018-9126.yaml

|-- CVE-2019-0230.yaml

|-- CVE-2019-10475.yaml

|-- CVE-2019-11043.yaml

|-- CVE-2019-11248.yaml

|-- CVE-2019-11510.yaml

|-- CVE-2019-11580.yaml

|-- cve-2019-11581.yaml

|-- CVE-2019-11600.yaml

|-- CVE-2019-12314.yaml

|-- CVE-2019-12461.yaml

|-- CVE-2019-12593.yaml

|-- CVE-2019-14205.yaml

|-- CVE-2019-14322.yaml

|-- CVE-2019-14470.yaml

|-- CVE-2019-14696.yaml

|-- CVE-2019-14974.yaml

|-- CVE-2019-15043.yaml

|-- CVE-2019-15859.yaml

|-- CVE-2019-15889.yaml

|-- CVE-2019-16097.yaml

|-- CVE-2019-16278.yaml

|-- CVE-2019-1653.yaml

|-- CVE-2019-16662.yaml

|-- CVE-2019-16759.yaml

|-- CVE-2019-17382.yaml

|-- CVE-2019-17558.yaml

|-- CVE-2019-18394.yaml

|-- CVE-2019-19368.yaml

|-- CVE-2019-19719.yaml

|-- CVE-2019-19781.yaml

|-- CVE-2019-19908.yaml

|-- CVE-2019-19985.yaml

|-- CVE-2019-20141.yaml

|-- CVE-2019-2588.yaml

|-- CVE-2019-2725.yaml

|-- CVE-2019-3799.yaml

|-- CVE-2019-5418.yaml

|-- CVE-2019-6112.yaml

|-- CVE-2019-7192.yaml

|-- CVE-2019-7238.yaml

|-- CVE-2019-7609.yaml

|-- CVE-2019-8442.yaml

|-- CVE-2019-8446.yaml

|-- CVE-2019-8449.yaml

|-- CVE-2019-8451.yaml

|-- CVE-2019-8903.yaml

|-- CVE-2019-8982.yaml

|-- CVE-2019-9082.yaml

|-- cve-2019-9670.yaml

|-- CVE-2019-9978.yaml

|-- CVE-2020-0618.yaml

|-- CVE-2020-10148.yaml

|-- CVE-2020-10199.yaml

|-- CVE-2020-10204.yaml

|-- CVE-2020-10220.yaml

|-- CVE-2020-11034.yaml

|-- CVE-2020-11450.yaml

|-- CVE-2020-1147.yaml

|-- CVE-2020-11530.yaml

|-- CVE-2020-11710.yaml

|-- CVE-2020-11854.yaml

|-- CVE-2020-12145.yaml

|-- CVE-2020-12271.yaml

|-- CVE-2020-12720.yaml

|-- CVE-2020-13167.yaml

|-- CVE-2020-13379.yaml

|-- CVE-2020-13937.yaml

|-- CVE-2020-13942.yaml

|-- CVE-2020-14179.yaml

|-- CVE-2020-14181.yaml

|-- CVE-2020-14750.yaml

|-- CVE-2020-14882-1.yaml

|-- CVE-2020-14882-2.yaml

|-- CVE-2020-14882.yaml

|-- CVE-2020-15004.yaml

|-- CVE-2020-15129.yaml

|-- CVE-2020-15505.yaml

|-- CVE-2020-15920.yaml

|-- CVE-2020-16139.yaml

|-- CVE-2020-16270.yaml

|-- CVE-2020-16846.yaml

|-- CVE-2020-16952.yaml

|-- CVE-2020-17506.yaml

|-- CVE-2020-19625.yaml

|-- CVE-2020-2096.yaml

|-- CVE-2020-2140.yaml

|-- CVE-2020-2199.yaml

|-- CVE-2020-22840.yaml

|-- CVE-2020-23517.yaml

|-- CVE-2020-24223.yaml

|-- CVE-2020-24312.yaml

|-- CVE-2020-24550.yaml

|-- CVE-2020-24609.yaml

|-- CVE-2020-24765.yaml

|-- CVE-2020-24949.yaml

|-- CVE-2020-25213.yaml

|-- CVE-2020-2551.yaml

|-- CVE-2020-25540.yaml

|-- CVE-2020-26073.yaml

|-- CVE-2020-27982.yaml

|-- CVE-2020-28188.yaml

|-- CVE-2020-29164.yaml

|-- CVE-2020-29395.yaml

|-- CVE-2020-3187.yaml

|-- CVE-2020-3452.yaml

|-- CVE-2020-35846.yaml

|-- CVE-2020-36112.yaml

|-- CVE-2020-3952.yaml

|-- CVE-2020-4038.yaml

|-- CVE-2020-4463.yaml

|-- CVE-2020-5284.yaml

|-- CVE-2020-5377.yaml

|-- CVE-2020-5398.yaml

|-- CVE-2020-5405.yaml

|-- CVE-2020-5410.yaml

|-- CVE-2020-5412.yaml

|-- CVE-2020-5777.yaml

|-- CVE-2020-5902.yaml

|-- CVE-2020-6287.yaml

|-- CVE-2020-7048.yaml

|-- CVE-2020-7209.yaml

|-- CVE-2020-7246.yaml

|-- CVE-2020-7473.yaml

|-- CVE-2020-8091.yaml

|-- CVE-2020-8115.yaml

|-- CVE-2020-8163.yaml

|-- CVE-2020-8193.yaml

|-- CVE-2020-8209.yaml

|-- CVE-2020-8512.yaml

|-- CVE-2020-8772.yaml

|-- CVE-2020-8982.yaml

|-- CVE-2020-9047.yaml

|-- CVE-2020-9054.yaml

|-- CVE-2020-9315.yaml

|-- CVE-2020-9344.yaml

|-- CVE-2020-9402.yaml

|-- CVE-2020-9484.yaml

|-- CVE-2020-9757.yaml

|-- CVE-2021-20837.yaml

|-- CVE-2021-21402.yaml

|-- CVE-2021-21972.yaml

|-- CVE-2021-21975.yaml

|-- CVE-2021-21978.yaml

|-- CVE-2021-22122.yaml

|-- CVE-2021-22873.yaml

|-- CVE-2021-24286.yaml

|-- CVE-2021-24291.yaml

|-- CVE-2021-25646.yaml

|-- CVE-2021-26475.yaml

|-- CVE-2021-27132.yaml

|-- CVE-2021-28937.yaml

|-- CVE-2021-29622.yaml

|-- CVE-2021-30461.yaml

|-- CVE-2021-31249.yaml

|-- CVE-2021-31250.yaml

|-- CVE-2021-31537.yaml

|-- CVE-2021-31581.yaml

|-- CVE-2021-31800.yaml

|-- CVE-2021-32820.yaml

|-- CVE-2021-33221.yaml

|-- CVE-2021-3374.yaml

|-- CVE-2021-3377.yaml

|-- CVE-2021-3378.yaml

|-- CVE-2021-33904.yaml

|-- darkstat-detect.yaml

|-- db-schema.yaml

|-- dbeaver-credentials.yaml

|-- dbeaver-data-sources.yaml

|-- default-config.yaml

|-- detect-dns-over-https.yaml

|-- detect-drone.yaml

|-- detect-rsyncd.yaml

|-- detect-tracer-sc-web.yaml

|-- detect-workerman-websocket-server.yaml

|-- developer_notes.yaml

|-- development-logs.yaml

|-- dir-listing.yaml

|-- dir-traversal.yaml

|-- display-via-header.yaml

|-- django-debug-enable.yaml

|-- django-debug-toolbar.yaml

|-- django-debug.yaml

|-- Django-DebugMode.yaml

|-- django-secret.key.yaml

|-- docker-k8s.yaml

|-- docker-registry.yaml

|-- dockercfg.yaml

|-- dom-xss.yaml

|-- elasticsearch-cluster-health.yaml

|-- email-extraction.yaml

|-- error-based-sql-injection.yaml

|-- error-logs.yaml

|-- errors-n-vulns.yaml

|-- esmtprc.yaml

|-- exposed-bitkeeper.yaml

|-- exposed-bzr.yaml

|-- exposed-darcs.yaml

|-- exposed-hg.yaml

|-- exposed-pii.yaml

|-- eyelock-nano-lfd.yaml

|-- favinizer.yaml

|-- ffserver-detect.yaml

|-- firebase-config.yaml

|-- firebase_urls.yaml

|-- fps-config.yaml

|-- ftpconfig.yaml

|-- fuzz-oauth.yaml

|-- ganglia-xml-grid-monitor.yaml

|-- git-credentials.yaml

|-- git-mailmap.yaml

|-- gitleak.yaml

|-- globalprotect-xss.yaml

|-- gloo-unauth.yaml

|-- glpi-fusioninventory-misconfig.yaml

|-- gmail-api-client-secrets.yaml

|-- go-pprof-exposed.yaml

|-- go-pprof.yaml

|-- gogs-install-exposure.yaml

|-- goliath-detect.yaml

|-- google-floc-disabled.yaml

|-- graphite-browser-default-credential.yaml

|-- graphite-browser-detect.yaml

|-- graphql-playround-xss.yaml

|-- graphql_get.yaml

|-- hadoop-unauth.yaml

|-- haproxy-stat.yaml

|-- hashicorp-consul-rce.yaml

|-- header-blind-sql-injection.yaml

|-- header-blind-ssrf.yaml

|-- header-command-injection.yaml

|-- header_blind_xss.yaml

|-- header_reflection.yaml

|-- header_reflection_body.yaml

|-- header_sqli.yaml

|-- header_user_id.yaml

|-- homeworks-illumination-web-keypad.yaml

|-- host-header-auth-bypass.yaml

|-- host-header-injection.yaml

|-- htpasswd-detection.yaml

|-- huawei-dg8045-auth-bypass.yaml

|-- iis-directory-listing.yaml

|-- java-melody-stat.yaml

|-- jetbrains-webservers-xml.yaml

|-- jetty-information-disclosure.yaml

|-- jira-service-desk-signup.yaml

|-- joomla-host-injection.yaml

|-- joomla-lfi-comfabrik.yaml

|-- joomla-sqli-hdwplayer.yaml

|-- jupyter-ipython-unauth.yaml

|-- kafdrop-xss.yaml

|-- kafka-misconfig.yaml

|-- kentico-open-redirect.yaml

|-- keys-js.yaml

|-- kong-detect.yaml

|-- kube-dashboard-detect.yaml

|-- kubeflow-dashboard-unauth.yaml

|-- kubernetes-api-detect.yaml

|-- landfill-remote-monitoring-control.yaml

|-- laravel-telescope-exposed.yaml

|-- laravel-telescope.yaml

|-- lfi-00.yaml

|-- lfi-01.yaml

|-- lfi-02.yaml

|-- lfi-03.yaml

|-- lfi-04.yaml

|-- lfi-05.yaml

|-- lfi-06.yaml

|-- logins.yaml

|-- lucee-detect.yaml

|-- lutron-iot-default-login.yaml

|-- magento-config.yaml

|-- missing-csp.yaml

|-- monitorix-exposure.yaml

|-- moodle-auth-xss.yaml

|-- mrtg-detect.yaml

|-- munin-monitoring.yaml

|-- netdata-unauth.yaml

|-- netgear-router-disclosure.yaml

|-- netrc.yaml

|-- nginx-conf-exposed.yaml

|-- nginx-vhost-traffic-status.yaml

|-- nginx-vhost-xss.yaml

|-- nginx-vhosts-stat.yaml

|-- node-nunjucks-ssti.yaml

|-- npmrc.yaml

|-- old-copyright.yaml

|-- open-redirect-00.yaml

|-- open-redirect-01.yaml

|-- open-redirect-02.yaml

|-- open-redirect-03.yaml

|-- open-redirect-04.yaml

|-- open-redirect.yaml

|-- opengear-detect.yaml

|-- openstack-user-secrets.yaml

|-- oracle-ebs-config-disclosure.yaml

|-- oracle-ebs-credentials-disclosure.yaml

|-- oracle-ebs-desr.yaml

|-- oracle-ebs-lfi.yaml

|-- oracle-ebs-sqllog-disclosure.yaml

|-- oracle-ebs-xss.yaml

|-- oracle-stat.yaml

|-- pagespeed-global-admin.yaml

|-- perl-status-page.yaml

|-- php-debug-bar.yaml

|-- php-fpm-status.yaml

|-- php-ini.yaml

|-- php-symfony-debug.yaml

|-- php-timeclock-xss.yaml

|-- php-user-ini.yaml

|-- pi-hole-detect.yaml

|-- pinpoint-unauth.yaml

|-- pmb-directory-traversal.yaml

|-- production-logs.yaml

|-- prtg-detect.yaml

|-- public-documents.yaml

|-- putty-user-keyfile.yaml

|-- pyramid-debug-toolbar.yaml

|-- rails-secret-token.yaml

|-- random-fuzz-00.yaml

|-- random-fuzz-01.yaml

|-- random-fuzz-02.yaml

|-- random-fuzz-03.yaml

|-- redis-conf.yaml

|-- redmine-cli-detect.yaml

|-- redmine-db-config.yaml

|-- remote-sync.yaml

|-- rescro.yaml

|-- robomongo.yaml

|-- rocketmq-console.yaml

|-- route-bypass.yaml

|-- routes-ini.yaml

|-- rpcbind-portmapper.yaml

|-- s3cfg.yaml

|-- salesforce-login.yaml

|-- sap-directory-listing.yaml

|-- schneider-lights.yaml

|-- searches.yaml

|-- secret.yaml

|-- selea-ip-camera.yaml

|-- server-private-keys.yaml

|-- service-now-exposed.yaml

|-- setPreferences-xss.yaml

|-- sftp-config.yaml

|-- sftp-deployment-config.yaml

|-- shells.yaml

|-- shell_scripts.yaml

|-- simple-xss.yaml

|-- soap-defination-probing.yaml

|-- solar-log-500.yaml

|-- sonarqube-cred.yaml

|-- sony-bravia-disclosure.yaml

|-- spark-unauth.yaml

|-- spidercontrol-scada-server-info.yaml

|-- sqli-00.yaml

|-- sqli-01.yaml

|-- squid-analysis-report-generator.yaml

|-- squid-detect.yaml

|-- SquirrelMail.yaml

|-- ssh-authorized-keys.yaml

|-- ssh-known-hosts.yaml

|-- ssrf-by-proxy.yaml

|-- stats.yaml

|-- svn-leak.yaml

|-- swagger-xss.yaml

|-- symfony-detect.yaml

|-- tectuus-scada-monitor.yaml

|-- telerik-derserial.yaml

|-- template-injection.yaml

|-- terraform-detect.yaml

|-- tor-socks-proxy.yaml

|-- tox-ini.yaml

|-- unauthen-elastic.yaml

|-- unauthen-kibana.yaml

|-- upnp-device.yaml

|-- ventrilo-config.yaml

|-- vernemq-status.yaml

|-- viewlinc-crlf-injection.yaml

|-- vscode-sftp.yaml

|-- web-config.yaml

|-- werkzeug-debug.yaml

|-- wordpress-accessible-wpconfig.yaml

|-- wordpress-directory-listing.yaml

|-- wordpress-misconfig.yaml

|-- wordpress-rest-api.yaml

|-- wordpress-user-enum.yaml

|-- wp-ambience-xss.yaml

|-- wp-church-admin-xss.yaml

|-- wp-finder-xss.yaml

|-- wp-knews-xss.yaml

|-- wp-phpfreechat-xss.yaml

|-- wp-securimage-xss.yaml

|-- wp-socialfit-xss.yaml

|-- ws-config.yaml

|-- x-hacker.yaml

|-- xmlrpc-pingback-ssrf.yaml

|-- xss-fuzz.yaml

|-- yii-debugger.yaml

|-- zabbix-creds.yaml

|-- zeroshell-kerbynet-lfd.yaml

|-- zipkin-unauth.yaml

|-- zwave2mqtt-health-check.yaml

|-- PbootCMS v3.1.2 RCE.md

|-- README.md

|-- Roxy-WI 未经身份验证的远程代码执行.md

|-- TRS-MAS 测试文件 testCommandExecutor.jsp 远程命令执行.md

|-- TRS-WAS远程命令执行.md

|-- WebLogic反序列化RCE路径探测.md

|-- Zabbix登录绕过漏洞 [CVE-2022-23131].md

|-- 万户OA officeserverservlet 文件上传.md

|-- 华天动力 OA 任意文件上传漏洞.md

|-- 天融信-上网行为管理系统RCE.md

|-- 奇安信 天擎安全管理系统 client_upload_file.json getshell.md

|-- 安恒数据大脑 API 网关任意密码重置漏洞.md

|-- 安恒明御网关注入.md

|-- 帆软1day.md

|-- 帆软报表反序列化.md

|-- 泛微 EOffice10 前台 GETSHELL.md

|-- 泛微E-office do_excel.php任意文件写入漏洞.md

|-- 泛微OA uploaderOperate.jsp 文件上传.md

|-- 泛微OA-0day管理员任意登录.md

|-- 海康威视综合运营管理平台RCE.md

|-- 深信服VPN未授权任意用户添加.md

|-- 用友FE协作办公平台templateOfTaohong_manager.jsp目录遍历.md

|-- 用友GRP-U8财务管理软件任意文件上传.md

|-- 用友NC系统uapws wsdl XXE漏洞.md

|-- 用友u8 cloud任意文件上传漏洞.md

|-- 用友时空KSOA软件前台文件上传漏洞.md

|-- 禅道 v16.5 SQL注入.md

|-- 禅道注入/

|-- .idea/

|-- .gitignore

|-- modules.xml

|-- vcs.xml

|-- zentao.iml

|-- CNVD-2022-42853.go

|-- go.mod

|-- go.sum

|-- main.go

|-- README.md

|-- 红帆医疗云OA医用版前台SQL注入漏洞.md

|-- 绿盟下一代防火墙 resourse.php 任意文件上传漏洞.md

|-- 网康科技网关RCE.md

|-- 致远OA.md

|-- 蓝凌OA未授权/

|-- poc.py

|-- rce.py

|-- READEME/

|-- image-20220802090453235.png

|-- image-20220802090521854.png

|-- image-20220802091136108.png

|-- image-20220802091436656.png

|-- README.md

|-- shell.txt

|-- url.txt

|-- 蓝凌OA未授权RCE.md

|-- 通达 OA 任意用户登陆漏洞.md

|-- 通达OA登录认证绕过.md

|-- 2022-HW-POC集合.zip

|-- 2023HW-POC/

|-- 1Panel loadfile 后台文件读取漏洞.docx

|-- Adobe ColdFusion 反序列.docx

|-- Eramba任意代码执行漏洞.docx

|-- HW漏洞POC合集.docx

|-- HW第一天爆出的poc.txt

|-- KubePi JwtSigKey 登陆绕.docx

|-- Metabase validate 远程.docx

|-- Milesight VPN server任意文件读取.docx

|-- Nacos-Sync 未授权.docx

|-- Openfire身份认证绕过漏洞.docx

|-- PigCMS action_flashU.docx

|-- POC118.zip

|-- 万户 ezOFFICE 协同办公平台 w.docx

|-- 任我行 CRM SmsDataList .docx

|-- 华天动力 oa8000 布尔盲注漏洞.docx

|-- 大华 智慧园区综合管理平台 video .docx

|-- 大华智慧园区 任意密码读取漏洞.docx

|-- 大华智慧园区综合管理平台 deleteF.docx

|-- 大华智慧园区综合管理平台 getFace.docx

|-- 天玥前台注入.docx

|-- 契约锁电子签章系统 RCE.docx

|-- 宏景 HCM codesettree S.docx

|-- 广联达 Linkworks GetIMD.docx

|-- 拓尔思 MAS 任意文件上传漏洞.docx

|-- 新开普智慧校园系统代码执行漏洞 (1).docx

|-- 新开普智慧校园系统代码执行漏洞.docx

|-- 明源云 ERP ApiUpdate.as.docx

|-- 泛微 HrmCareerApplyPer.docx

|-- 泛微 ShowDocsImageServ SQL注入漏洞.docx

|-- 海康威视 IVMS-8700 平台 up.docx

|-- 海康综合安防管理平台系统 springb.docx

|-- 深信服数据中心管理系统 XML 实体注入.docx

|-- 用友文件服务器认证绕过.docx

|-- 用友时空 KSOA servletima.docx

|-- 百卓Smart S85F 注入 与 RC.docx

|-- 致远 OA V8.1SP2 后台文件上传.docx

|-- 金山edr代码执行漏洞.docx

|-- 金山终端安全系统V9任意文件上传漏洞.docx

|-- 金盘 微信管理平台 getsystemi.docx

|-- 飞企互联 FE业务协作平台 ShowIm.docx

|-- directory_tree.txt

|-- HVV/

|-- 1.自我排查/

|-- 企业做好这些,不怕HW.txt

|-- 安全加固-Linux安全加固手册.url

|-- 安全加固-Windows安全加固手册.url

|-- 安全加固-护网行动,2020年具体防护措施.url

|-- 资产收集-企业安全做好这三点,护网没在怕的.url

|-- 资产收集-全流程信息收集方法总结.url

|-- 资产收集-安全护网前信息收集.url

|-- 10.红队手册/

|-- HW弹药库之红队作战手册.pdf

|-- 使用内存签名检测 Cobalt Strike.pdf

|-- 微软sysmon使用总结.pdf

|-- 红队资料集锦.md

|-- 2.安全运营/

|-- 企业蓝军建设思考(甲方可参考,项目经理-安全顾问可参考).url

|-- 安全运营-从运营角度看安全团队的成长.url

|-- 安全运营-我理解的安全运营.url

|-- 安全运营三部曲:安全响应中心与企业文化.url

|-- 安全运营三部曲:安全生态与运营国际接轨.url

|-- 安全运营三部曲:概念篇.url

|-- 3.研判分析/

|-- CTF-MISC-日志分析.url

|-- 企业安全日志分析系统建设.url

|-- 日志审计系统的基本原理与部署方式.url

|-- 流量分析.url

|-- 流量分析在安全攻防上的探索实践.url

|-- 4.溯源反打/

|-- HW多人运动溯源反制指北.pdf

|-- 安全分析--追踪溯源的找人思路.url

|-- 安全攻击溯源思路及案例.url

|-- 攻击溯源手段.url

|-- 浅谈攻击溯源的一些常见思路.url

|-- 红蓝对抗-反制.url

|-- 红蓝对抗中的溯源反制实战.url

|-- 红蓝演习对抗之溯源篇.url

|-- 蓝队反制.pdf

|-- 蓝队实战溯源反制手册分享.url

|-- 调查Web应用攻击事件:如何通过服务器日志文件追踪攻击者.url

|-- 追踪邮件发送者的地理位置.url

|-- 5.HVV必备报告模板/

|-- HW总结报告模板之一.url

|-- HW总结报告模板之二.url

|-- HW总结模板.txt

|-- 6.历年护网总结/

|-- 2019年护网行动必备防御手册(V1).pdf

|-- 2020年9月安全监测报告「护网期间高危漏洞使用情况」.pdf

|-- 2020护网中的漏洞.pdf

|-- 2021HW参考_防守方经验总结.pdf

|-- 2021HW行动红队作战手册.pdf

|-- 2021实战攻防企业红蓝对抗实践指南-长亭.pdf

|-- 一次攻防实战演习复盘总结.pdf

|-- 7.防御必备/

|-- HW攻守思路3.pdf

|-- HW防守手册.TXT

|-- “护网2019”防守应对手册.pdf

|-- 红队视角下的防御体系构建.pdf

|-- 蓝队视角下的防御体系突破.pdf

|-- 防守基础安全指引v5.4.pdf

|-- 8.应急响应/

|-- Tomcat Filter类型内存马与查杀技术学习.pdf

|-- 【应急响应】windows入侵检查流程.pdf

|-- 应急响应-总结.url

|-- 应急响应-护网Linux应急处置操作手册-Tools篇.url

|-- 护网行动专项应急演练方案.pdf

|-- 9.护网行动培训材料/

|-- HW01-护网保障概述-v2.0.pdf

|-- HW02-前期自查工作要点-v2.0.pdf

|-- HW03-资产梳理实战指导-v1.1.pdf

|-- HW04-漏洞扫描实施标准-v1.0.pdf

|-- HW05-常见安全漏洞加固-v1.0.pdf

|-- HW06-弱口令扫描实施标准-v1.0.pdf

|-- HW07-网络安全防护分析-v1.0.pdf

|-- HW08-关键安全配置解析-v1.5.pdf

|-- HW09-安全加固实施标准-v1.0.pdf

|-- HW10-NTI平台使用培训-v1.0.pdf

|-- HW11-态势感知平台分析培训-v1.0.pdf

|-- HW12-IPS分析培训-v1.0.pdf

|-- HW12-WAF分析培训-v1.0.pdf

|-- HW13-ESPC平台分析培训-v1.0.pdf

|-- HW14-TAC产品分析培训-v1.0.pdf

|-- HW15-全流量平台分析培训-v1.0.pdf

|-- HW16-告警日志分析技术-v1.1.pdf

|-- HW17-快速应急响应技术-v1.0.pdf

|-- HW18-安全事件闭环流程管理-v1.0.pdf

|-- HW19-对抗攻击思路及常用手法解析-v1.0.pdf

|-- 奇安信-实战攻防之紫队视角下的实战攻防演习组织.pdf

|-- 奇安信-实战攻防演习之红队视角下的防御体系突破.pdf

|-- 奇安信-实战攻防演习之蓝队视角下的防御体系构建.pdf

|-- HW/

|-- HW工作方案介绍及配套工作文档/

|-- HW总结模板.txt

|-- 安全基线自查表单/

|-- 附件1物理网络调研表.doc

|-- 附件2网络、主机安全基线检查表/

|-- 0网络全局.doc

|-- 1-交换机.doc

|-- 2-防火墙.doc

|-- 3-Windows主机基线检查表-初表.docx

|-- 4-Linux主机基线检查表-初表.docx

|-- 附件3防火墙策略调研表.xlsx

|-- 附件4安全设备、主机安全基线检查表/

|-- IDS(入侵检测)完整检查表.xlsx

|-- Linux完整检查表.xlsx

|-- MySQL完整检查表.xlsx

|-- Oracle完整检查表.xlsx

|-- SQL-server完整检查表.xlsx

|-- Tomcat完整检查表.xlsx

|-- WAF完整检查表.xlsx

|-- Weblogic完整检查表.xlsx

|-- windows完整检查表.xlsx

|-- 防火墙完整检查表.xlsx

|-- 防火墙策略调研表.xlsx

|-- 安全风险检查访谈表/

|-- 应用系统访谈表.docx

|-- 网络划分访谈表.docx

|-- 针对定向网络攻击主要风险分析访谈检查表.docx

|-- 集权系统访谈表.docx

|-- 附件1:HW2019工作任务分解.xlsx

|-- 附件2-1:资产调研表.xlsx

|-- 附件2:资产收集表.xlsx

|-- 附件3-1:每日攻击事件汇总.xlsx

|-- 附件3-2:安全漏洞隐患整改跟踪表.xlsx

|-- 附件3-3:Web日志失陷检测分析工作说明.docx

|-- 附件4-1:防守方成果报告模板-ga.docx

|-- 附件4:攻击上报及威胁消除模板.docx

|-- 附件5:网络攻防演习应急流程.docx

|-- 附件6:攻防演习协同防护工作简报-7月25日.doc

|-- HW工作方案介绍及配套工作文档.zip

|-- 护网行动培训材料/

|-- 2019 护网交流-细节版.pptx

|-- 2019-HW0day细节总结.pdf

|-- 2019HW-0day细节总结.pdf

|-- 2019” hw网络攻防演习防守工作方案.pptx

|-- 2019安全狗护网行动总结.pdf

|-- 2019年护网行动必备防御手册(V1).pdf

|-- 2020 HW防守思路 .pdf

|-- 2020 HW防守手册.TXT

|-- 2020 企业做好这些,不怕HW.txt

|-- 2020 护网行动专项应急演练方案.pdf

|-- 2020 防守方案.doc

|-- 2020年护网行动安全解决方案-0613.pdf

|-- HW01-护网保障概述-v2.0.pdf

|-- HW02-前期自查工作要点-v2.0.pdf

|-- HW03-资产梳理实战指导-v1.1.pdf

|-- HW04-漏洞扫描实施标准-v1.0.pdf

|-- HW05-常见安全漏洞加固-v1.0.pdf

|-- HW06-弱口令扫描实施标准-v1.0.pdf

|-- HW07-网络安全防护分析-v1.0.pdf

|-- HW08-关键安全配置解析-v1.5.pdf

|-- HW09-安全加固实施标准-v1.0.pdf

|-- HW10-NTI平台使用培训-v1.0.pdf

|-- HW11-态势感知平台分析培训-v1.0.pdf

|-- HW12-IPS分析培训-v1.0.pdf

|-- HW12-WAF分析培训-v1.0.pdf

|-- HW13-ESPC平台分析培训-v1.0.pdf

|-- HW14-TAC产品分析培训-v1.0.pdf

|-- HW15-全流量平台分析培训-v1.0.pdf

|-- HW16-告警日志分析技术-v1.1.pdf

|-- HW17-快速应急响应技术-v1.0.pdf

|-- HW18-安全事件闭环流程管理-v1.0.pdf

|-- HW19-对抗攻击思路及常用手法解析-v1.0.pdf

|-- HW01-护网保障概述-v2.0.pdf

|-- HW02-前期自查工作要点-v2.0.pdf

|-- HW总结模板.txt

|-- hw攻击思路.pdf

|-- HW防守手册.TXT

|-- HW防守锦囊_(1).pdf

|-- xxx红蓝紫实战攻防演习手册.pdf

|-- “护网2019”防守应对手册.pdf

|-- 一次攻防实战演习复盘总结/

|-- 一次攻防实战演习复盘总结.pdf

|-- 一次攻防实战演习复盘总结.png

|-- 一次攻防实战演习复盘总结.pdf

|-- 公众号:棉花糖网络安全圈

|-- 奇安信红蓝绿实战攻防.pdf

|-- 奇安信(2019.8)-实战攻防之紫队视角下的实战攻防演习组织.pdf

|-- 奇安信(2019.8)-实战攻防演习之红队视角下的防御体系突破.pdf

|-- 奇安信(2019.8)-实战攻防演习之蓝队视角下的防御体系构建.pdf

|-- 展示目录.py

|-- 技战法/

|-- XX有限公司敏感信息排查技战法模板.docx

|-- 借助威胁情报和自动化手段提升防护处置能力技战法.docx

|-- 技战法-以练代防增强钓鱼邮件的防护.docx

|-- 技战法-深壁固垒--互联网暴露面收缩.docx

|-- 技战法-火眼金睛--态势感知攻击检测.docx

|-- 技战法三、全局日志分析,有效促进溯源和防护.docx

|-- 技战法二、动态防御武器高效应对自动化网络攻击.docx

|-- 技战法五、0Day漏洞逆向利用+线下社工防护+自动化封禁IP.docx

|-- 护网2018交流-细节版.pptx

|-- 护网行动专项应急演练方案.pdf

|-- 攻防演练防守锦囊 (微步在线).pdf

|-- 绿盟护网行动全套培训材料/

|-- HW01-护网保障概述-v2.0.pdf

|-- HW02-前期自查工作要点-v2.0.pdf

|-- HW03-资产梳理实战指导-v1.1.pdf

|-- HW04-漏洞扫描实施标准-v1.0.pdf

|-- HW05-常见安全漏洞加固-v1.0.pdf

|-- HW06-弱口令扫描实施标准-v1.0.pdf

|-- HW07-网络安全防护分析-v1.0.pdf

|-- HW08-关键安全配置解析-v1.5.pdf

|-- HW09-安全加固实施标准-v1.0.pdf

|-- HW10-NTI平台使用培训-v1.0.pdf

|-- HW11-态势感知平台分析培训-v1.0.pdf

|-- HW12-IPS分析培训-v1.0.pdf

|-- HW12-WAF分析培训-v1.0.pdf

|-- HW13-ESPC平台分析培训-v1.0.pdf

|-- HW14-TAC产品分析培训-v1.0.pdf

|-- HW15-全流量平台分析培训-v1.0.pdf

|-- HW16-告警日志分析技术-v1.1.pdf

|-- HW17-快速应急响应技术-v1.0.pdf

|-- HW18-安全事件闭环流程管理-v1.0.pdf

|-- HW19-对抗攻击思路及常用手法解析-v1.0.pdf

|-- 腾讯安全演练重保分享Ver2.0 - 脱敏版.pdf

|-- 蓝队反制.pdf

|-- 防守基础安全指引v5.4.pdf网盘链接

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

请登录后查看评论内容