为什么要学App攻防

学习App攻防非常重要,因为如今的App远不只是简单地将网页移到手机上那么简单。现代App涉及的技术层次多而复杂,从Java层、so层到系统层,甚至包括各种第三方SDK,这些层次之间的交织让漏洞藏得极深且难以发现。

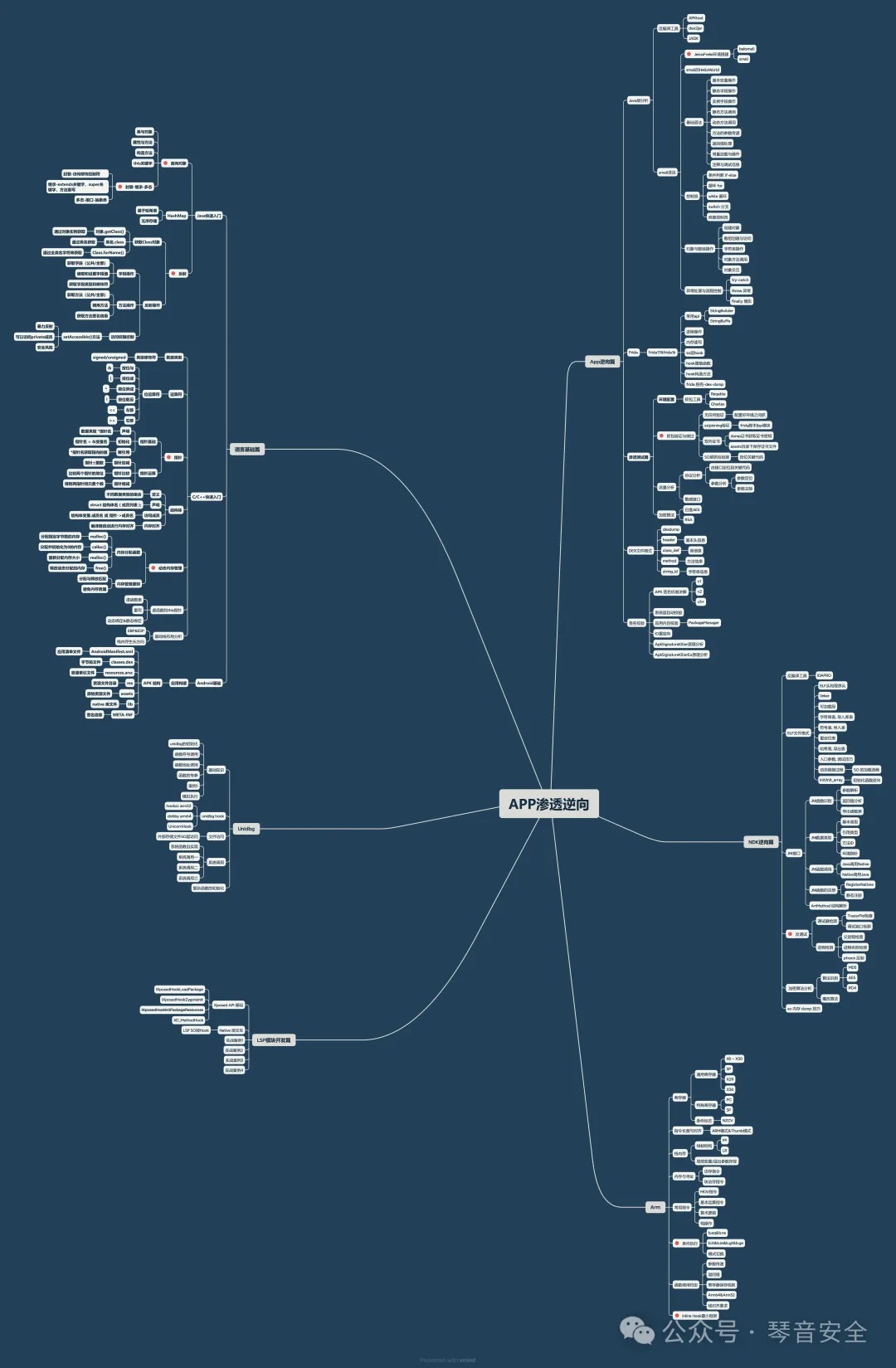

这门课程将从Java和C/C++的基础知识讲起,带你深入理解反射、HashMap、指针、内存管理等底层概念,帮助你解决”看不懂代码”的难题。接着,我们会解析APK的结构、smali代码和dex文件,教你如何使用APKTool、JADX等工具拆解Java层的代码。

课程内容会逐步深入,包括Frida的动态Hook技术、抓包绕过、sslpinning绕过等高级技巧。同时,我们也会讲解NDK/ELF文件、JNI分析、so层的反调试技术以及加密算法的逆向分析。这些技术正是厂商用来”保护”应用的手段,你掌握了这些技巧,就能轻松绕过这些保护,分析出应用的核心逻辑。

这门课程不仅仅是学习一些工具的名称,而是帮助你理解手机App的完整技术链路。通过系统的学习,你能够真正理解App的内外部结构,提升攻防能力。

学完之后可以做什么

你能把一个看着像黑匣子的 App 拆成一摞摞能看懂的东西,Java 层的逻辑能用 smali/反编译定位,native 层能在 IDA/Ghidra 里找出关键函数并用 Unidbg 或离线脚本跑通算法,网络层能用抓包+Frida 绕过保护拿到真实数据;

更进一步你会写 LSP/Xposed/Inline Hook 的模块帮团队做自动化检测或复现复杂漏洞,能把分析流程写成可复现的 POC 和安全报告,甚至把常用套路工具化放到 GitHub 上。换句话说,学完这套课程你不是会”按几下插件”的人,而是能从 Java 到 Arm 汇编、从静态到动态、从流量到内存把问题都查清楚并给出修复建议的实战型工程师。

课程优势&亮点

- 全链路覆盖:从语言基础(Java/C/C++)到Android应用构建,再到逆向、Frida、抓包、NDK、Arm汇编、Hook框架、Unidbg,全链路一条龙带你走下来。

- 工具实操多:APKTool、dex2jar、JADX、smali、Frida、Reqable/Charles、IDA、Unidbg……这些逆向和渗透工具一个不落,学完就能直接用到项目。

- 理论+实战结合:不仅有语法和机制讲解,还配了实战案例(比如Frida hook、抓包绕过、LSP模块开发),学完不是停在概念,而是真能搞定问题。

- 循序渐进:从”啥都不懂”到能独立逆向分析,一个阶段一个阶段地来,不会让人直接劝退。

- 覆盖常见”坑点”:比如sslpinning、反调试、签名校验、内存dump,这些是新手踩坑最多的地方,课程直接帮你把坑填平。

课程详解

阶段一:语言打基础

- Java 快速入门:类、对象、继承、多态、接口、HashMap这些基础搞懂,反射也要熟,后面分析Java层必用。

- C/C++ 基础:指针、结构体、内存管理、虚函数这些都得掌握,不然看不懂so层。

- 栈与内存布局:EBP、ESP这些底层的概念,搞清楚函数调用栈怎么长的。(理解ebp和esp有助于对后续arm64汇编的学习)

阶段二:Android 应用结构 & Java层逆向

- APK 构建与结构:搞清楚APK里都有什么,dex、资源、签名等。

- 反编译工具链:APKTool、dex2jar、JADX这些工具上手。

- smali 基础语法:学会看懂smali代码,知道if、for、try-catch、数组、对象操作。

阶段三:Frida & 抓包分析

- Frida 基础:hook方法、构造函数、so层hook、脱壳dump。

- 抓包环境:Reqable/Charles配置,sslpinning绕过,双向证书分析。

- 流量分析:通过接口定位到关键代码,搞清楚参数传递。

阶段四:NDK & SO层逆向

- ELF 文件结构:段、符号表、重定位表。

- JNI 分析:Java调用Native、Native调用Java、参数解析。

- so层反调试与加密算法分析:常见加密识别、so dump技巧。

- c++ string内存布局分析,如何区分长字符串和短字符串

阶段五:Arm汇编 & Hook框架

- Arm基础:寄存器、常用指令、栈帧结构、调用约定。

- Inline Hook框架:最小hook框架的原理。

- LSP模块开发:Xposed API基础,Java层Hook,Native层Hook。

阶段六:Unidbg模拟执行

- Unidbg基础:函数调用、传参、模拟执行。

- Hook实践:arm32/arm64的hook。

- 系统调用和复杂函数模拟。

![图片[1]-琴音安全 APP渗透逆向课程-棉花糖会员站](https://oss.bdziyi.com/vip/2025/10/20251001093927629.jpg?imageView2/0/format/webp/q/75)

暂无评价内容