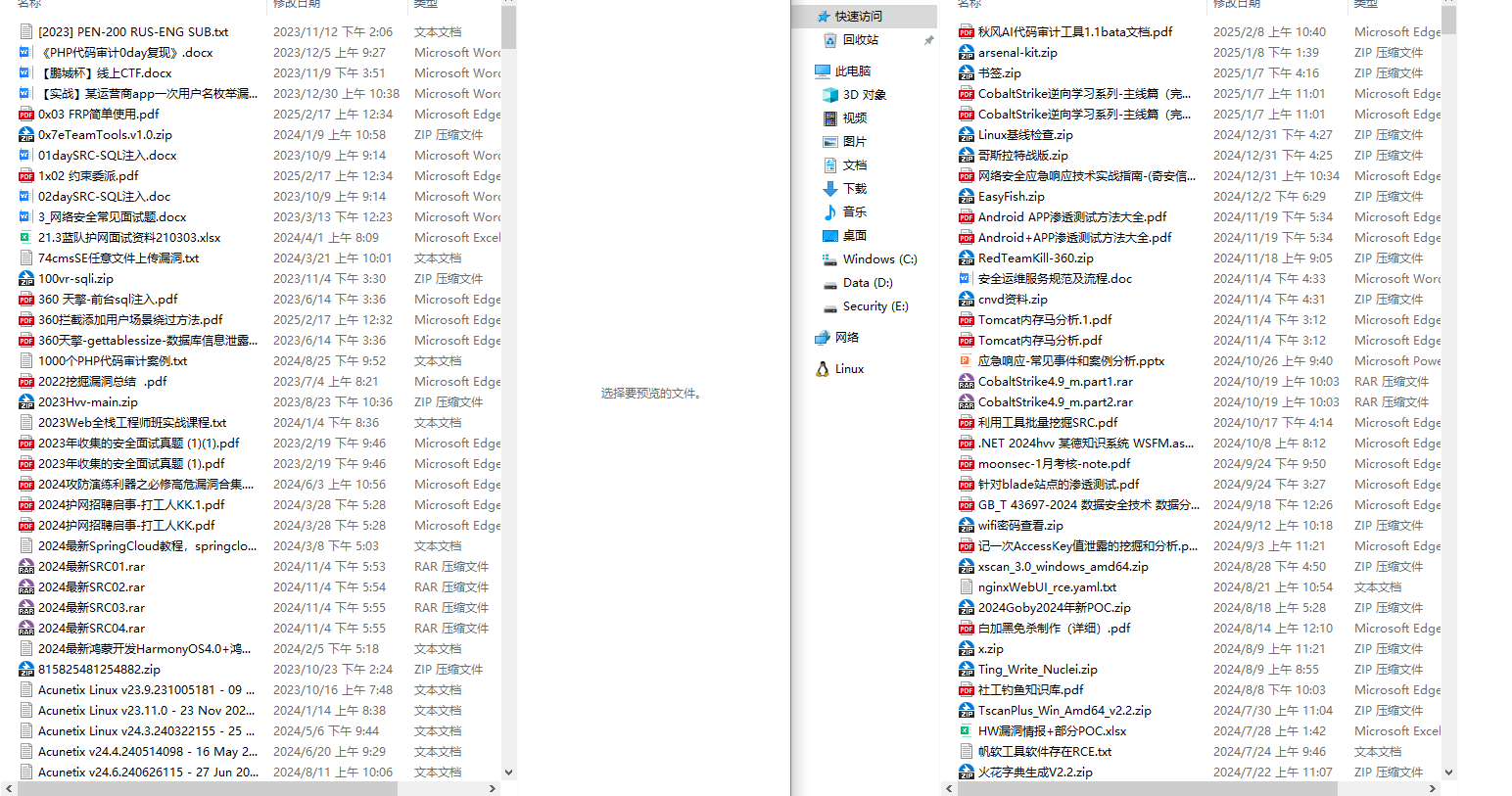

目录

|-- 001-CTF web题型解题技巧-第一课 解题思路.pdf

|-- 002-CTF web题理论基础篇-第二课理论基础.pdf

|-- 003-CTF web题型解流量分析-第三课 工具使用-流量分析.pdf

|-- 004-CTF web题型解题技巧-第四课 web总结.pdf

|-- 005-CTF web题型总结-第五课 CTF WEB实战练习(一).pdf

|-- 006-CTF web题型总结-第六课 CTF WEB实战练习(二) .pdf

|-- 007-CTF web题型总结-第七课 CTF WEB实战练习(三).pdf

|-- 02-MESec汇能安全学院CTF入门培训2022V4.0.pdf

|-- 2022--CTF-Web.pdf

|-- AWD攻防手册-网鼎杯.pdf

|-- directory_tree.txt

|-- pwn/

|-- 100-gdb-tips.pdf

|-- ctf-all-in-one.pdf

|-- ELF_Format.pdf

|-- exploit编写教程/

|-- Exploit 编写系列教程第一篇.pdf

|-- Exploit 编写系列教程第七篇:编写unicode exploit.rar

|-- Exploit 编写系列教程第三篇_基于SEH的Exploit(1).rar

|-- Exploit 编写系列教程第三篇_基于SEH的Exploit.pdf

|-- Exploit 编写系列教程第九篇Win32 Shellcode编写入门.pdf

|-- Exploit 编写系列教程第六篇 绕过Cookie,SafeSeh,HW DEP 和ASLR.pdf

|-- Exploit 编写系列教程第十一篇:堆喷射技术揭秘(上).part1.rar

|-- Exploit 编写系列教程第十一篇:堆喷射技术揭秘(下).doc

|-- Exploit 编写系列教程第十篇用ROP束缚DEP-酷比魔方.rar

|-- Exploit 编写系列教程第四篇_编写Metasploit exploit.pdf

|-- Exploit编写教程第三篇b:基于SEH的Exploit-又一个实例.pdf

|-- Exploit编写系列教程第三篇:Win32 Egg Hunting.pdf

|-- Exploit编写系列教程第二篇-跳至shellcod.pdf

|-- Exploit编写系列教程第五篇:利用调试器模块及插件加速exploit开发.pdf

|-- glibc内存管理ptmalloc源代码分析.pdf

|-- linux/

|-- 09_lecture.pdf

|-- 44592-linux-restricted-shell-bypass-guide.pdf

|-- EN - Dangers of SUID Shell Scripts.pdf

|-- EN - SUID Privileged Programs.pdf

|-- hstrootkit101-150830152108-lva1-app6892.pdf

|-- Linux(x86) 漏洞利用系列教程 .pdf

|-- Linux_and_SA.pptx

|-- NCTUCSC_Basic_Linux.pptx

|-- tex_intro_talk.pdf

|-- 虚拟机安装arch linux教程20170425.docx

|-- others/

|-- CTF Crypto.pdf

|-- ctf misc.pdf

|-- CTF比赛总是输?你还差点Tricks!.pdf

|-- Defcon-CTF交流_publish.pdf

|-- facthacks-29C3.pdf

|-- redrain的ppt.mp4

|-- rsa.png

|-- slide.pdf

|-- sonickunrsa-170220153940.pdf

|-- teacher+g.pptx

|-- 【技术分享】CTF中RSA的常见攻击方法 - 安全客 - 有思想的安全新媒体.pdf

|-- 科总CTF+Binary小技巧.ppt

|-- pwntools 3.12.0dev 文档.mht

|-- pwn_fmt/

|-- 06_lecture.pdf

|-- ch04b_FormatString_Vul.pdf

|-- Exploiting_Format_String_Vulnerabilities_v1.2.pdf

|-- fmt-150719112409-lva1-app6891.pptx

|-- selab02.pdf

|-- pwn_heap/

|-- 05-heap_214703770.pdf

|-- 06-heap-exploits_173105610.pdf

|-- 10_lecture.pdf

|-- 4.堆.pdf

|-- advanceheap-160113090848.pdf

|-- cb16matsukumaen-161109043927.pdf

|-- ch04a_Heap_Overflow.pdf

|-- Glibc Adventures_ The forgotten chunks.pdf

|-- glibc内存管理ptmalloc源代码分析@华庭.pdf

|-- heap.png

|-- heapexploit.pdf

|-- heap_exploit.pdf

|-- house_of_roman.pptx

|-- Linux Heap Internals.pdf

|-- malloc-150821074656-lva1-app6891.pdf

|-- several_methods_of_exploiting_glibc_heap.pdf

|-- tcache_exploitation.pdf

|-- thinking-about-heap-exploit.pdf

|-- XMan-Pwn-堆_.pdf

|-- Xman_heap_Jr.pdf

|-- 堆漏洞的利用技巧.pdf

|-- pwn_iot/

|-- 1-28-10.pdf

|-- Lyon Yang - Advanced SOHO Router Exploitation.pdf

|-- pwn_IO_file/

|-- D1 - FILE Structures - Another Binary Exploitation Technique - An-Jie Yang.pdf

|-- Play_with_File_Structure.pdf

|-- pwn_with__IO_FILE.pdf

|-- pwn_kernel/

|-- 13_lecture.pdf

|-- 4Linux内核的花花世界.pptx

|-- D2T2 - Rancho Han - Pwning The Windows Kernel.pdf

|-- kernel-exploits.pdf

|-- smep_bypass.pdf

|-- pwn_others/

|-- 05_lecture.pdf

|-- 11_lecture.pdf

|-- 12_lecture.pdf

|-- 2015-1029-yangkun-Gold-Mining-CTF.pdf

|-- BabyEscape.pdf

|-- BinDiff.pdf

|-- execution.pdf

|-- how_to_write_shellcode.pdf

|-- linux_binary_exploitation.pdf

|-- PWN.rar

|-- pwnincplusplus-160217120850.pdf

|-- pwn_by_muhe.pptx

|-- pwn基础.ppt

|-- ret2resolve.jpg

|-- writing_small_shellcode.pdf

|-- xmandemo.zip

|-- 二进制漏洞利用与shellcode-杨坤(博士,Blue-lotus队长).pdf

|-- 陈星曼_PWN入门.pdf

|-- pwn_stack/

|-- 3. ROP.pptx

|-- asia-18-Marco-return-to-csu-a-new-method-to-bypas.pdf

|-- binaryexploitation-170830024101.pdf

|-- Buffer_overflow.pdf

|-- ch04_Stack&Integer_Overflow.pdf

|-- DEP & ROP.pdf

|-- re2dlresolve.pdf

|-- return_oritend_programming.pdf

|-- ROP.pdf

|-- rop轻松谈.pdf

|-- srop-150608151541-lva1-app6892.pdf

|-- stackPivot.jpg

|-- stack_buffer_overflow.pdf

|-- pwn_windows/

|-- 14_lecture.pdf

|-- 17505-structured-exception-handler-exploitation.pdf

|-- WinPWN_Atum.pdf

|-- re/

|-- 02_lecture(1).pdf

|-- 03_lecture.pdf

|-- 1-Basic_Reverse_Engineering.pptx

|-- 3cdef4073b4b4c75a4f375b092eab064.pdf

|-- androidsecuritydevelopment-141021010448-conversion-gate01.pdf

|-- apk-150518054940-lva1-app6891.pdf

|-- Binary In CTF.pdf

|-- Dynamic Analysis Skills of Reverse Engineering Atum.pdf

|-- muhe_逆向入门.pdf

|-- Ox9A82_逆向入门.pdf

|-- Q版缓冲区溢出教程.doc

|-- reverse(1).pptx

|-- Reverse.pptx

|-- Reverse_Engineering_Code_with_IDA_Pro.pdf

|-- re_methodology.pdf

|-- tools/

|-- 04-PinTutorial.pdf

|-- 2015_ZH_UnicornNextGenerationCPUEmulatorFramework_Quynh.pdf

|-- AFL Basics.pdf

|-- angr-easy-use.pdf

|-- BHUSA2015-unicorn.pdf

|-- d2_s1_r0.pdf

|-- day1-r1-a-1.pdf

|-- Directed Greybox Fuzzing AFLGo .pdf

|-- Extended CTF.pdf

|-- fuzzing.pdf

|-- pin.pdf

|-- PIN_lecture.pdf

|-- RECON-MTL-2018-Pwning_Intel_Pin.pdf

|-- 二进制逆向自动化分析技巧-李卷孺(博士).pdf

|-- 如何用正确姿势挖掘浏览器漏洞.md

|-- web/

|-- burpsuite.pdf

|-- burpsuite与校园网爆破.doc

|-- ctf+web.pdf

|-- LAMP环境搭建.docx

|-- web-CTF初体验.pdf

|-- web.pptx

|-- WiFi密码破解详细图文教程.doc

|-- 搭建apache.docx

|-- 《Pwn Life的开始》(1).pdf

|-- 《Pwn Life的开始》(2).pdf

|-- 《Pwn Life的开始》(3).pdf

|-- 《Pwn Life的开始》(4).pdf

|-- 《Pwn Life的开始》(5).pdf

|-- 《从CTF PWN到二进制漏洞的挖掘与分析》(1).pdf

|-- 《从CTF PWN到二进制漏洞的挖掘与分析》(2).pdf

|-- 《从CTF到Pwn2Own》(1).pdf

|-- 《从CTF到Pwn2Own》(2).pdf

|-- 《从CTF到Pwn2Own》(3).pdf

|-- 《CTF 竞赛入门指南》.pdf

|-- 关于new $a($b)的那些事.pdf

|-- 展示目录.py

|-- 强网杯 WriteUp By Nu1L.pdf

|-- 网络安全 CTF 入门.pdf

|-- 网络安全 CTF 入门.pptx网盘链接

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

会员专属

会员专属

请登录后查看评论内容